一、简介

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

二、功能

需要实现流量的控制,匹配感兴趣的流量。

三、分类

根据使用列表的列表号,系统按照表号的不同,分为两类:

1.编号范围2000-2999,基本ACL(标准ACL)。基于源IP地址进行过滤。

2.编号范围3000-3999,高级ACL(扩展ACL)。基于源和目的IP地址以及源和目的端口(tcp/udp)、协议类型进行过滤。

四、配置原则

1.基于每种协议设置一个ACL(数据通过什么方式过来的—tcp udp icmp http)。

2.基于每一个方向设置一个ACL(区分数据的进和出)。

3.基于每个接口设置一个ACL。

五、工作原理

对来的数据分组,通过ACL分组处理,然后在放到路由器的出口。

通常情况下,我们会将ACL配置放置入站口解决。

六、配置实验

我们放置好以下设备,按照需求进行配置:

按照图中配置好IP、静态路由后,两边可以正常通信,我们按照以下要求进行配置:

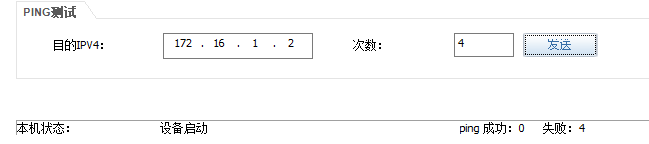

1.拒绝C1访问172.16.1.0网段。

此时我们可以在AR3上配置入站规则,代码如下:

acl number 2000

rule 10 deny source 192.168.10.2 0再进入端口调用该规则。

interface GigabitEthernet0/0/0

traffic-filter inbound acl 2000此时,我们就可以ping命令检查配置情况。

但是PC2依然能正常访问。

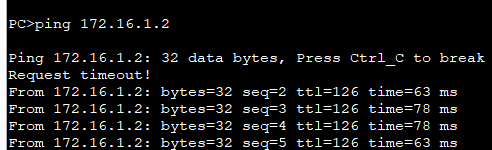

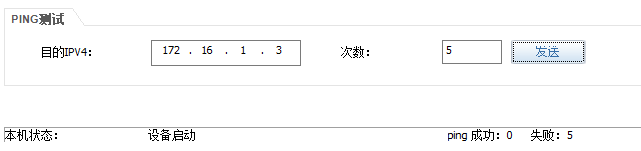

2.拒绝C1和PC2ping服务器1,但是可以通过FTP访问。

这里涉及到协议,所以需要创建高级规则。

acl 3000

rule deny icmp source 192.168.10.0 0.0.0.255 destination 172.16.1.3 0 注:ping命令使用的是ICMP协议。

同样,需要进入端口调用该规则。

interface GigabitEthernet0/0/0

traffic-filter inbound acl 3000然后我们查看连接情况。

已经无法通过ping命令进行通讯了。但是,当我们进入服务器,开启FTP服务。

在客户端中,依然可以通过FTP进行访问。

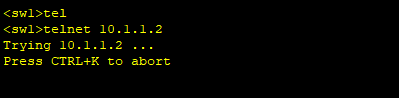

3.拒绝192.168.10.5地址的telnet访问。

此时,我们需要再添加一台交换机,进行telnet测试。如下图:

此时需要注意的是,我们通过交换机使用telnet的时候,需要配置静态路由。

先进入AR3中, 开启telnet服务,命令如下:

aaa /进入aaa模式

local-user fly password cipher ****** privilege level 5 /建立用户和等级

local-user fly service-type telnet /开启telnet服务

user-interface vty 0 4 /允许5个人访问,编号为0-4

authentication-mode aaa /开启aaa

再进行访问控制设置,命令如下:

acl 3000

rule deny tcp source 192.168.10.5 0 destination 10.1.1.2 0 destination-port eq telnet最后进入端口,进行调用:

interface GigabitEthernet0/0/0

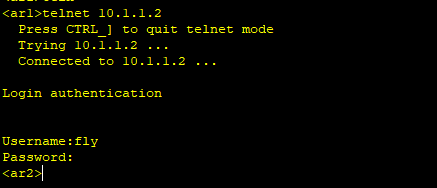

traffic-filter inbound acl 3000配置完成后,我们查看一下配置效果:

交换机是无法通过telne命令进行连接,而路由器AR1是可以通过telnet命令进行连接的。

配置完成。

以上。