Linux系统安全与应用(一)——账号安全与控制与PAM认证模块

一、账号安全控制

1、系统账号清理

| 将非登录用户的shell设为不可登陆 | usermod -s /sbin/nologin 用户名 | 禁止用户登录 |

|---|---|---|

| usermod -s /bin/false 用户名 | 禁止用户登录 | |

| 锁定长期不使用的账号 | usermod -L 用户名 | 锁定用户账户 |

| passwd -l 用户名 | 锁定用户账户 | |

| 删除无用的账号 | userdel [-r] 用户名 | |

| 锁定账号文件 | chattr +i /etc/passwd /etc/shadow | 锁定账号文件 |

| lsattr /etc/passwd /etc/shadow | 查看账号文件 | |

| chattr -i /etc/passwd /etc/shadow | 解锁账号文件 | |

2、密码安全控制

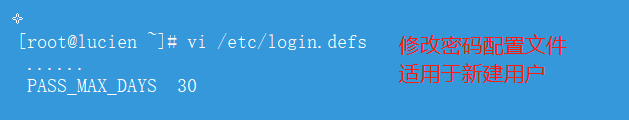

①、设置密码有效期

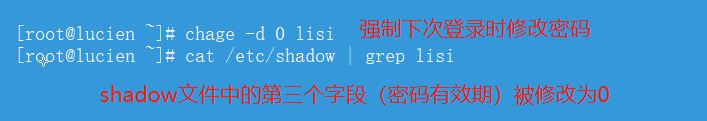

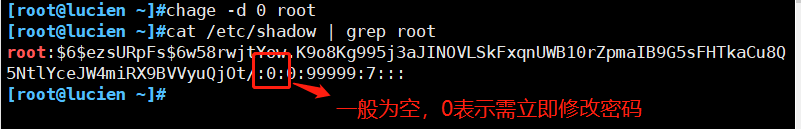

②、要求用户下次登陆时更改密码

3、命令历史限制

- 减少记录的命令条数

- 登录时自动清空命令历史

4、终端自动注销

5、切换用户:su

①、用途及用法

②、密码验证

- root→任意用户,不验证密码

- 普通用户→其他用户,验证目标用户的密码

③、限制使用su命令切换用户

- 将允许使用su命令的用户加入wheel组

- 启用pam_wheel认证模块

二、Linux中的PAM安全认证

1、su命令的安全隐患

- 默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root)的登录密码,带来安全风险

- 为了加强su命令的使用控制,可借助于PAM认证模块,只允许极个别用户使用su命令进行切换

2、PAM可插拔式认证模块

- 是一种高效而且灵活便利的用户级别的认证方式

- 也是当前Linux服务器普遍使用的认证方式

3、PAM认证原理

- 一般遵循的规律

- Service(服务)→ PAM(配置文件)→ pam_*.so

- 首先要确定哪一项服务,然后加载相应的 PAM 的配置文件(位于 /etc/pam.d 下),最后调用认证文件(位于 /lib64/security 下)进行安全认证

- 用户访问服务器时,服务器的某一个服务程序把用户的请求发送到 PAM 模块进行认证

- 不同的应用程序所对应的 PAM 模块是不同的

- 如果想要查看某个程序是否支持 PAM 认证,可以使用 ls 命令,进行查看 /etc/pam.d/

4、每一列的名称解释

| 第一列代表PAM认证模块类型 | auth | 对用户身份进行识别,如提示输入密码,判断是否为root |

|---|---|---|

| account | 对账号各项属性进行检查,如是否允许登录系统,账号是否已经过期,是否到达最大用户数等 | |

| password | 使用用户信息来更新数据,如修改用户密码 | |

| session | 定义登录前以及退出后所要进行的会话操作管理,如登录连接信息,用户数据的打开和关闭,挂载文件系统 | |

| 第二列代表PAM控制标记 | required | 表示需要返回一个成功值,如果返回失败,不会立即将失败结果返回,而是继续进行同类型的下一步验证,所有此类型的模块都执行完成后,再返回失败 |

| requisite | 与required类似,但如果此模块返回失败,则立刻返回失败并表示此类型失败 | |

| sufficient | 如果此模块返回成功,则直接向程序返回成功,表示此类成功,如果失败,也不影响这类型的返回值 | |

| optional | 不进行成功与否的返回,一般不用于验证,只是显示信息(通常用于session类型) | |

| include | 表示在验证过程中调用其他的 PAM 配置文件。比如很多应用通过完整调用/etc/pam.d/system-auth (主要负责用户登录系统的认证工作)来实现认证而不需要重新逐一去写配置项 | |

| 第三列代表PAM模块 | 默认是在/lib64/security/目录下,如果不在此默认路径下,要填写绝对路径 | |

| 同一个模块,可以出现在不同的模块类型中,它在不同的类型中所执行的操作都不相同,这是由于每个模块针对不同的模块类型编制了不同的执行函数 | ||

| 第四列代表PAM模块的参数 | 根据所使用的模块进行添加 传递给模块的参数,参数可以有多个,之间用空格分隔开 |

|

5、控制标记的补充说明

- required

表示该行以及所涉及模块的成功是用户通过鉴别的【必要条件】。换句话说,只有当对应于应用程序的所有带required标记的模块全部成功后,该程序才能通过鉴别。同时,如果任何带required标记的模块出现了错误,PAM并不立刻将错误消息返回给应用程序,而是在所有此类型模块都调用完毕后才将错误消息返回调用他的程序。

反正说白了,就是必须将所有的此类型模块都执行一次,其中任何一个模块验证出错,验证都会继续进行,并在执行完成之后才返回错误信息。这样做的目的就是不让用户知道自己被哪个模块拒绝,通过一种隐蔽的方式来保护系统服务。就像设置防火墙规则的时候将拒绝类的规则都设置为drop样,以致于用户在访问网络不成功的时候无法准确判断到底是被拒绝还是目标网络不可达。 - requisite

与required相仿,只有带此标记的模块返回成功后,用户才能通过鉴别。不同之处在于其一旦失败就不再执行堆中后面的其他模块,并且鉴别过程到此结束,同时也公立即返回错误信息。与上面的required相比,似乎要显得更光明正大一些。 - sufficient

表示该行以及所涉及模块验证成功是用户通过鉴别的【充分条件】。也就是说只要标记为sufficient的模块一旦验证成功,那么PAM便立即向应用程序返回成功结果而不必尝试任何其他模块。即便后面的层叠模块使用了requisite或者required控制标志也是一样。当标记为sufficient的模块失败时,sufficient模块会当做optional对待。因此拥有sufficient标志位的配置项在执行验证出错的时候并不公导致整个验证失败,但执行验证成功之时则大门敞开。所以该控制位的使用务必慎重。 - optional

他表示即便该行所涉及的模块验证失败用户仍能通过认证。在PAM体系中,带有该标记的模块失败后将继续处理下一模块。也就是说即使本行指定的模块验证失败,也允许用户享受应用程序提供的服务。使用该标志,PAM框架会忽略这个模块产生的验证错误,继续顺序执行下一个层叠模块。

6、PAM安全认证流程

- 1、required验证失败时仍然继续,但返回Fail

- 2、requisite验证失败则立即结束整个验证过程,返回Fail

- 3、sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

- 4、optional不用于验证,只显示信息(通常用于session类型)