文章目录

前言

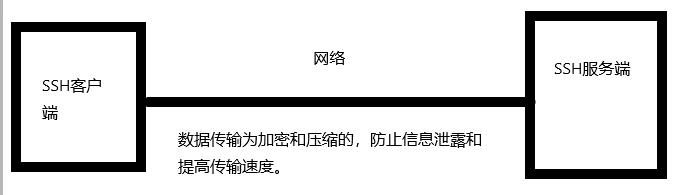

在日常工作中 常常用远程连接服务器来进行操作,远程连接软件中常用的软件有许多,但是大多数都是使用ssh协议。

一、SSH协议定义和配置步骤

定义

SSH协议全称是Secure shell是一种安全通道协议,用来实现字符界面的远程登录 复制等等操作。

客户端常使用的有xshell CRT Putty

服务端常使用的有openSSH

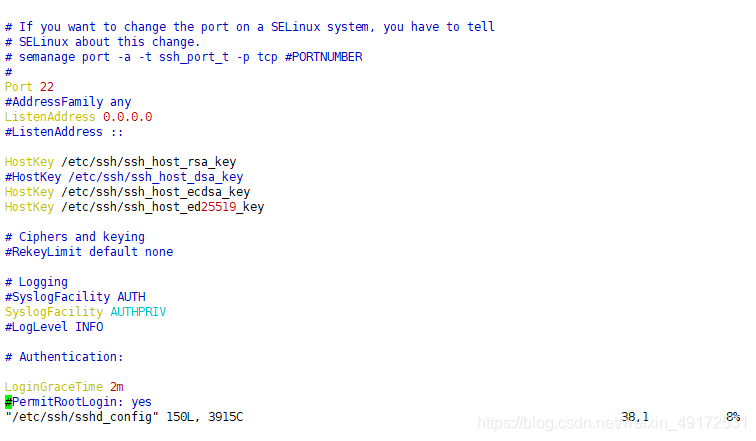

openssh服务名称为sshd 主程序为/usr/sbin/sshd 配置文件为/etc/ssh/sshd_config

在centos7中系统默认安装openssh相关软件包,并且服务为自动开启 端口号为22 可执行systemctl start sshd来启动sshd服务。

ssh_config和sshd_config都是ssh服务器的配置文件,2者区别为ssh_config是针对客户端的配置文件,sshd_config是针对服务端的配置文件。

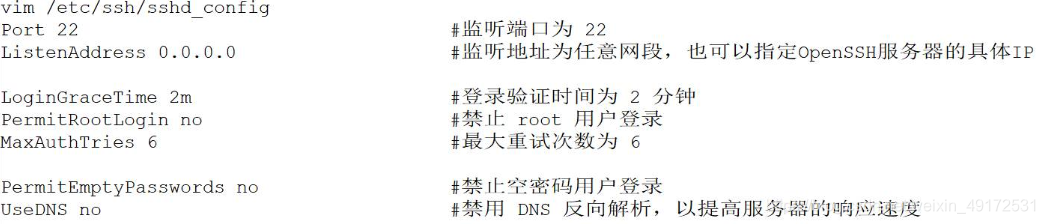

配置openSSH服务端

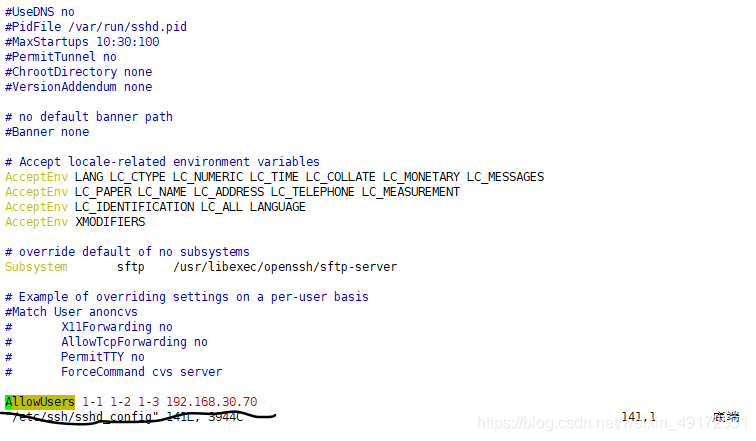

修改服务端的ssh配置文件

配置文件有配置 只需要把需要的配置给解注释就可以了 上面是常用参数。

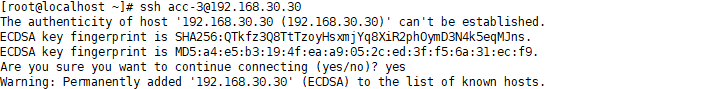

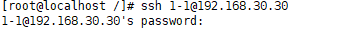

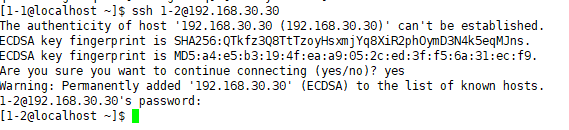

登录ssh服务器

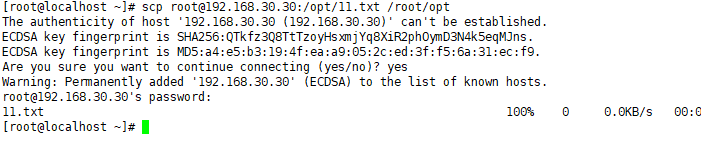

通过IP来登录ssh地址 sshd服务默认为22号端口 -P可以指定非默认端口 如果缺省就默认为22端口。在初次登陆时必须接受服务器发来的ECDSA密钥 yes为同意,密钥验证成功后就可以登录服务器的环境中了。

也可以设置多个用户来登录ssh 限制用户登录ip等

也可以设置多个用户来登录ssh 限制用户登录ip等

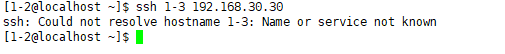

定义名单 1-1 1-2 可以直接登录 1-3只可以从192.168.30.70登录。

1-1 1-2 可以直接登录

1-3就无法登录

阻止一个用户登录可以是用DenyUsers 用户 但注意不要和AllowUsers同时使用。

远程复制文件

在连接远程桌面上可以上传和下载一些文件到服务器和主机

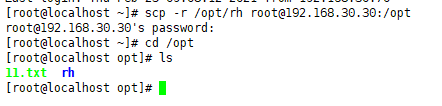

可使用scp命令 但注意 在复制和上传目录是需要用到-r这个选项

上传了一个文件

-r复制了整个目录

在scp复制时会出现没有权限的问题,要注意在主服务器里面对账号提权 在之前的博客有讲过。

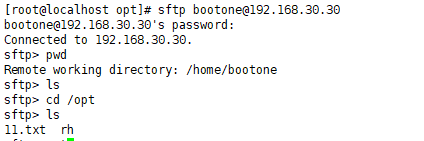

SFTP与传输

SFTP与FTP的区别sftp是使用了加密的技术,所以传输效率比stp效率高,但安全性更高,配置和ftp一致。

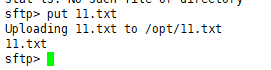

get为下载 put为上传

验证方式

ssh服务器中的验证模式有两种 密码验证和密钥对验证。

密码验证是对服务器中本地系统用户的登录名称 密码进行验证 简单便捷 但是会被暴力破解。

密钥要求提供相匹配的密钥信息才能通过验证,通常先在客户端中创建一对密钥文件(公钥 私钥),然后将公钥文件放到服务器的指定位置,远程登录时,系统将使用公钥 私钥进行加密/解密关联,可以增加安全性且可以面交互登录。

当密钥对和密码都启用时 服务器优先启动密钥对验证 根据实际情况来。

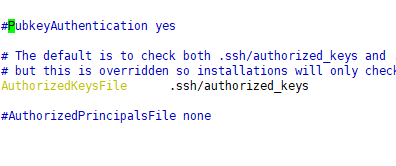

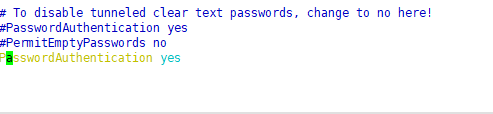

光标处为开启密钥对验证,

光标处为开启密码验证

配置密钥对验证

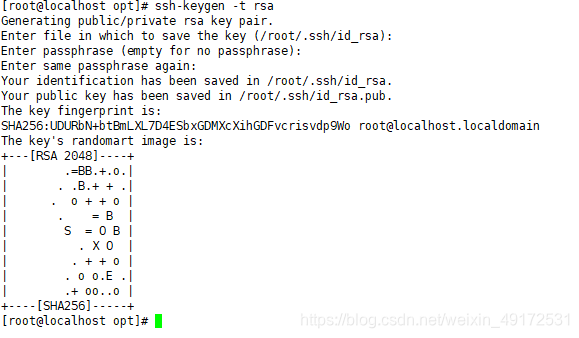

通过ssh-keygen工具为当前用户创建密钥文件。可用的加密算法有RSA,ECDSA和DSA RSA是最常用的算法。

在

在默认的目录下保存密钥对文件。

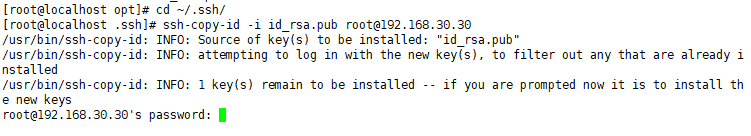

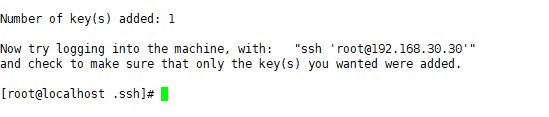

将公钥文件上传服务器 可以上传到服务器 也可以直接去指定

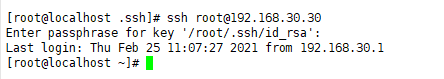

输入私钥文件登录ssh服务器

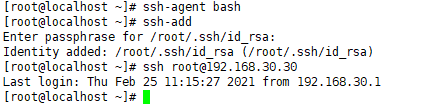

配置代理来登录ssh 可以不进行密码账户的交互来登录

再次登录就可以不进行交互登录。

二、TCP Wrappers 访问控制

1.定义

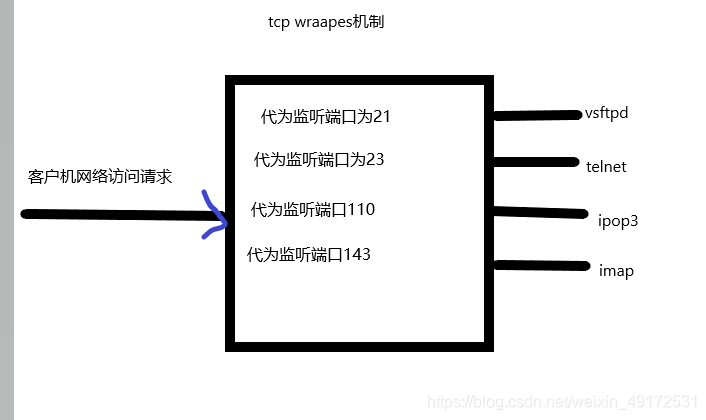

TCP Wrappers是将TCP服务包裹起来,代为监听tcp服务程序的端口,增加了一个安全检测过程,外来的连接请求必须通过这层安全检测,获得许可后才可以访问服务程序。现在大多数的Linux发行版默认提供TCP Wrappers服务。

2 实现方式

分为两种

1 直接使用tcpd程序对其他服务进行保护,需要运行tcpd程序。

2 有其他网络服务程序调用libwrap.so.*链接库,不需要运行tcpd程序,此方式用的较多,效率更高。

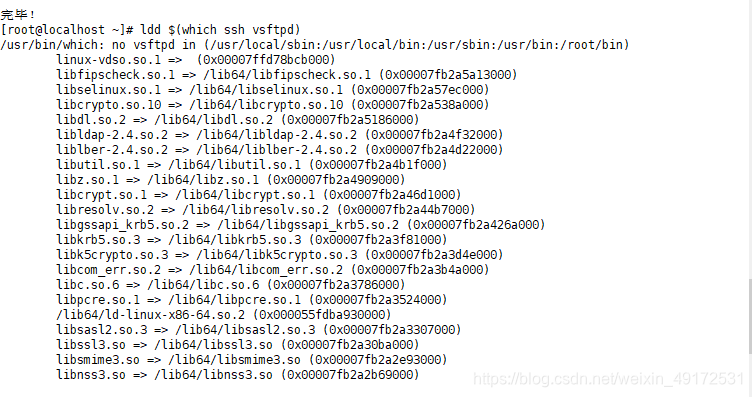

可使用命令查看链接库

3 访问策略

TCP Wrappers的机制的保护程序为各种网络服务程序,对访问服务的客户端进行访问控制,有两个配置文件来执行访问控制

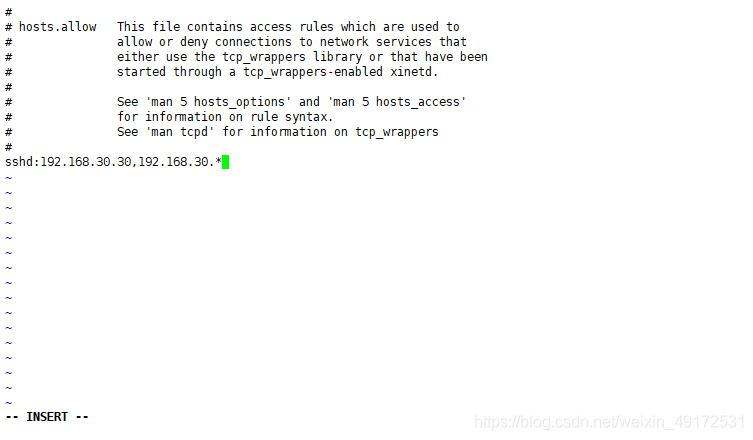

/为etc/hosts.allow和/etc/hosts.deny. 分别用来设置允许和拒绝的策略。

格式为服务程序列表:客户端地址列表

服务控制列表ALL代表所有服务,单个服务就用服务名表示 vsftpd 如果有多个服务就可以写作多个服务程序组成的列表,服务名之间用,隔开

客户端地址列表

ALL代表任何客户端地址

LOCAL:代表本机地址 对个地址以,隔开。

可以结合通配符使用。*表示任意长度字符 ?表示仅代表一个字符。

网段地址可以使用具体网段表示 例如 192.168.30. 或192.168.30.0/255.255.255.0

区域地址 用.sinla.com匹配此域名里面的所有主机

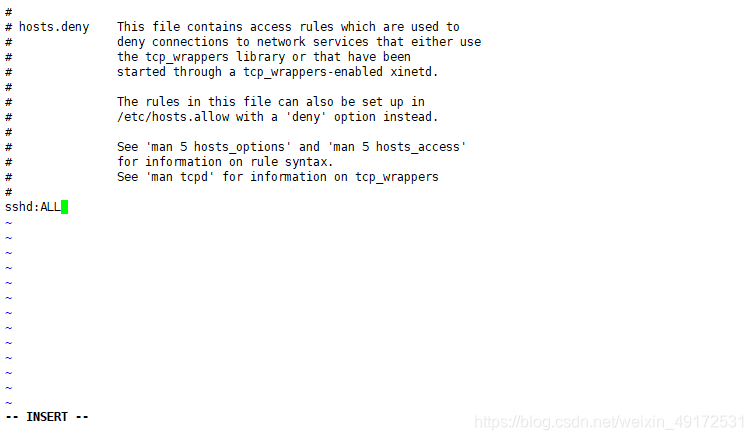

4.访问规则

在进行访问时 主服务会检查来访者的许可 也就是访问两个配置文件 /etc/hosts/allow和/etc/hosts/den文件

来访者进行匹配时 满足allow文件的策略 就可以访问

没有匹配上就继续匹配deny的策略 有的话就拒绝访问。

如果2条策略都没有访问到 则允许通过

即所谓的黑白名单。

允许所有访问 仅拒绝个别只要在deny添加策略即可。

允许个别 拒绝所有除了要配置allow的策略外还要配置deny中配置all:all的策略。

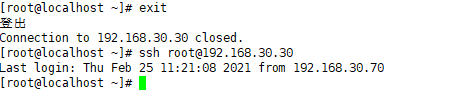

例如 只允许192.168.30.70 的主机和192.168.30.0网段的主机访问 其他地址拒绝

192.168.30.30 主机可以登录