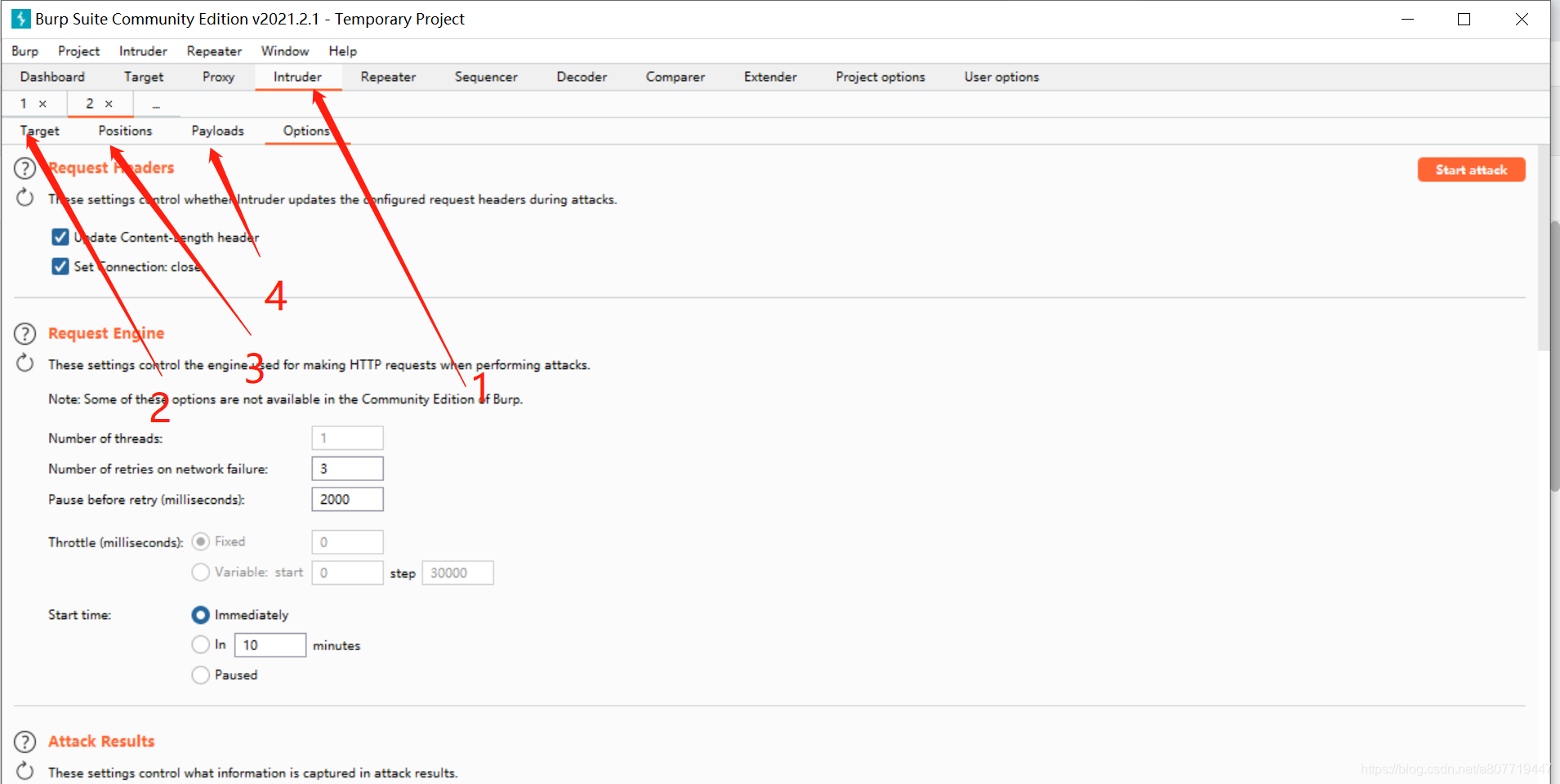

先聊聊图形界面的标签

图中列了四个标签

- 1、爆破设置

- 2、目标地址,这个可以通过设置proxy代理标签进行捕获数据之后send 到intruder标签上来。

- 3、为要替换的值位置

- 4、构造用户密码字典的地方

- options即当前图页为一些线程和额外的配置

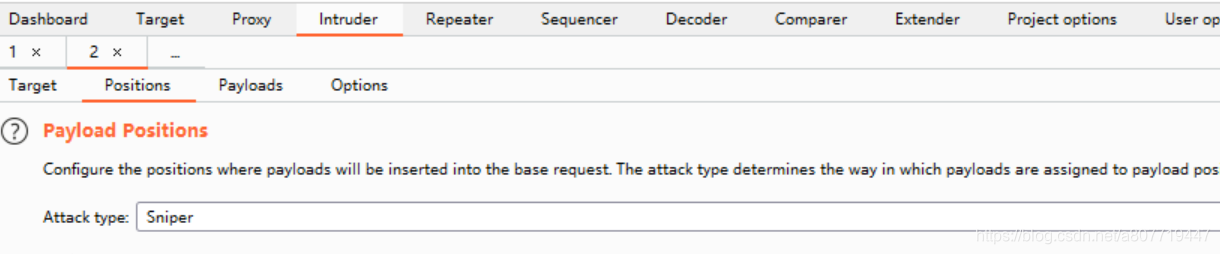

再看上图 positions中 的Attack type 选项共四种类型

-

1、Sniper这个模式会使用单一的payload组。它会针对每个position中$$位置设置payload。

-

2、Battering ram这一模式是使用单一的payload组。它会重复payload并且一次把所有相同的payload放入指定的位置中。

-

3、Pitchfork – 这一模式是使用多个payload组。对于定义的位置可以使用不同的payload组,并且每组payload中关系是1-1对应的。

-

4、Cluster bomb – 这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。组与组之间关系是n:n。

当然你也可以通过编写一段简单的java代码就可以做到相应的功能,也可能更灵活。但是对于普通用户来说,burpsuite满足大部分web渗透测试的场景,所以使用它可以标准化投入生产。

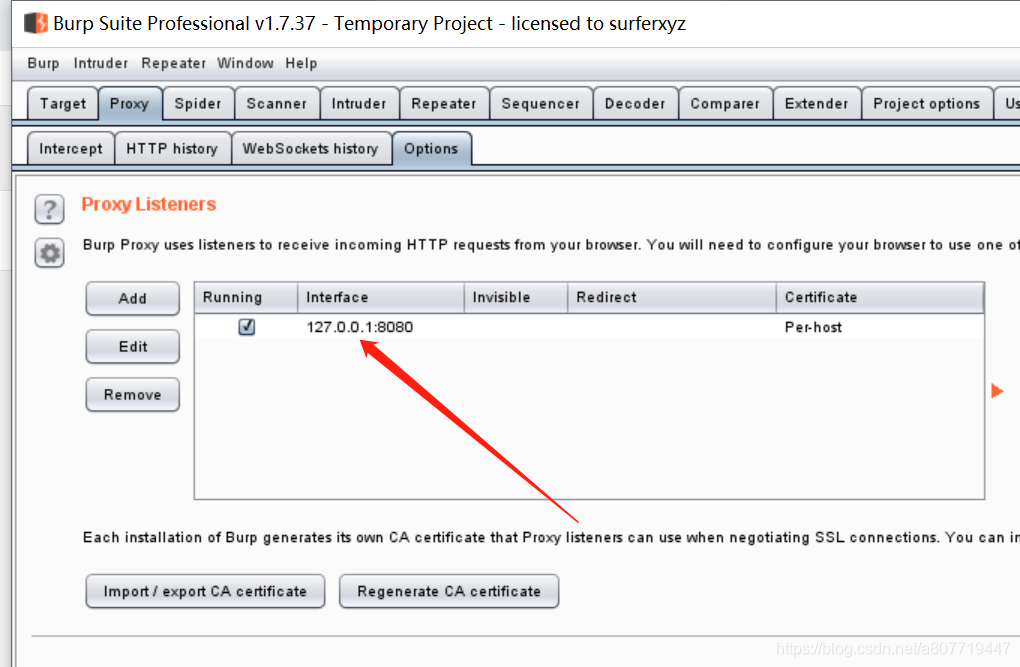

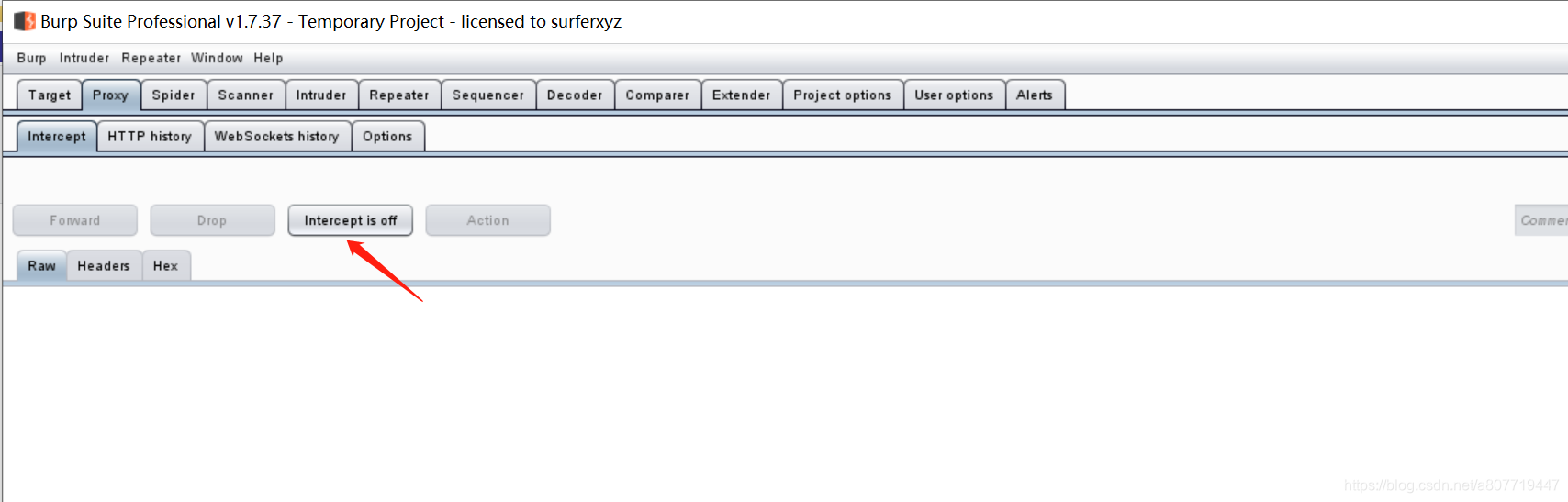

那么完整的一个爆破测试过程是这样。首先打开burpsuite然后浏览器设置http代理指向burpsuite代理地址,这边设置的是本机8080端口

接着把proxy中的拦截关闭

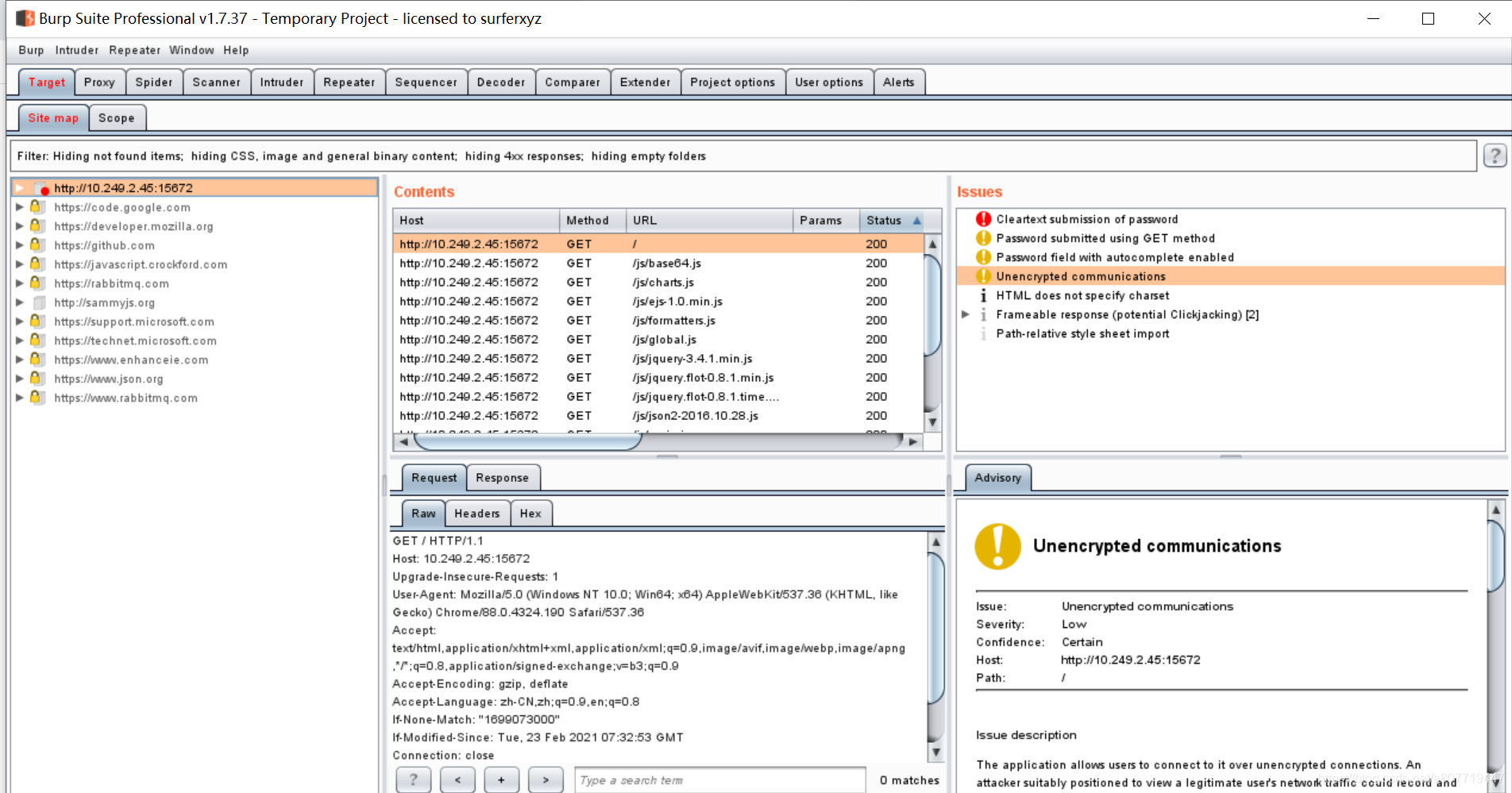

然后target标签下就会出现你所有的请求路径,比如我的rabbitmq,web管理端输入用户名密码之后找到相关登入链接输入ctrl+i 或者右键 send to intruder.

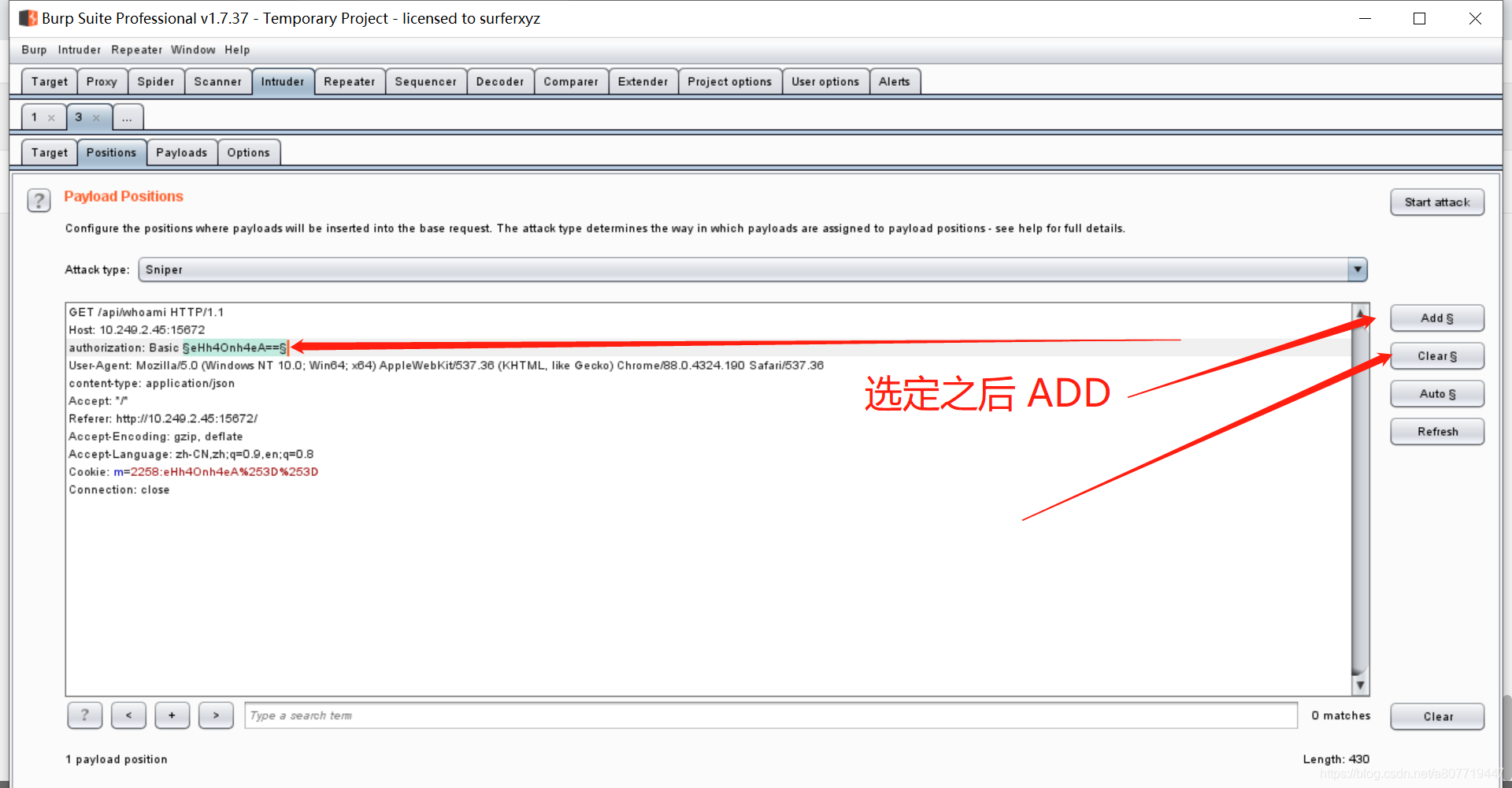

然后点击到 intruder 标签下的

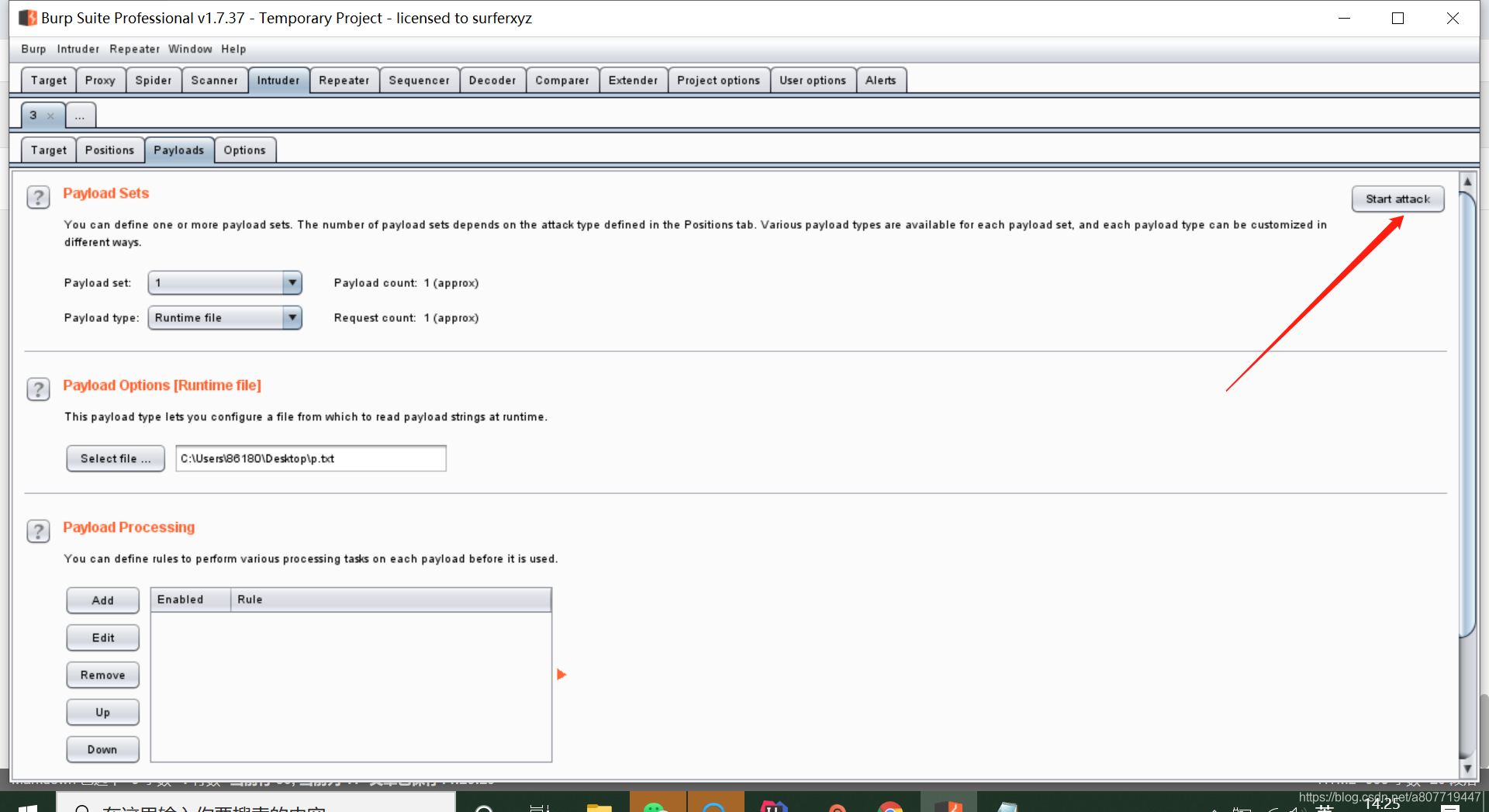

再然后构造playload 也就是用户名密码的base64 进行basic认证的组装

刚刚那个playload 串是 admin:123456 进行的base64那么我们可以有两种方式构造,一种是直接构造base64字符串替换一种是构造明文playload 爆破的时候替换。

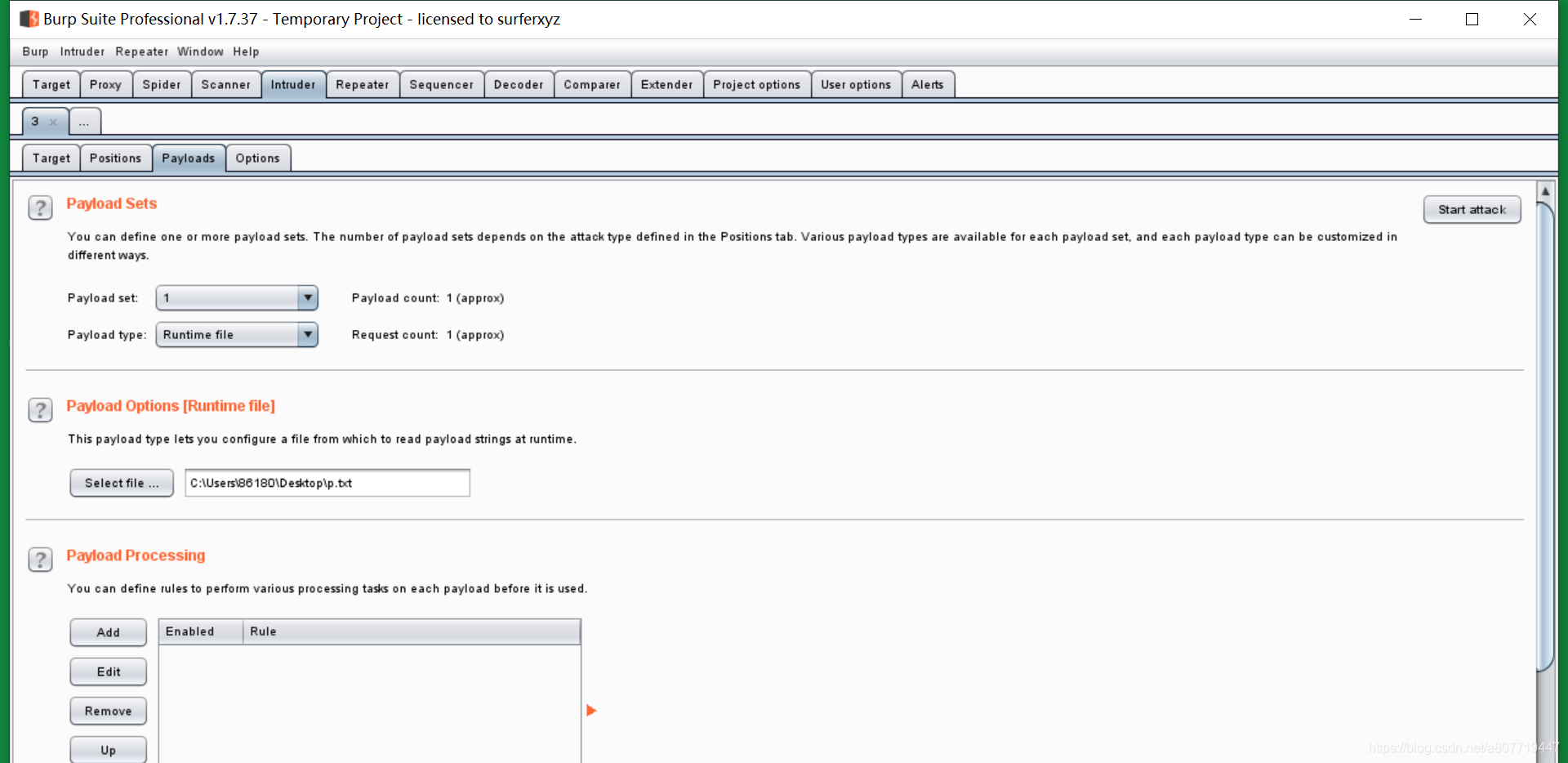

那么这里为了简单直接采用第一种方式先构造一堆字段文本保存到p.txt中一行一个

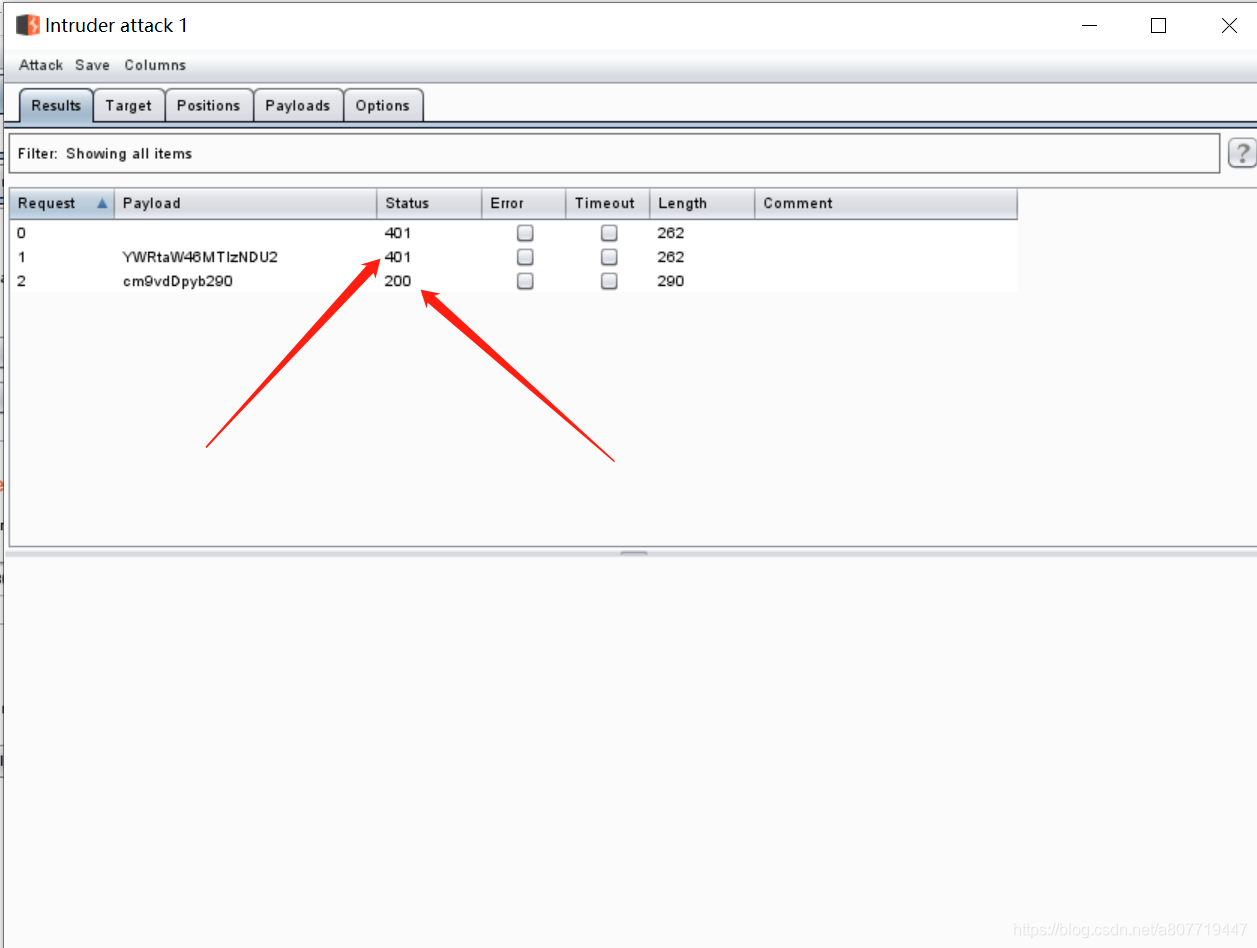

下图可以看到爆破成功我这边就做了两个密码第二个就是root:root