内容概要

1、ACL(访问控制列表)

1、访问控制列表概述

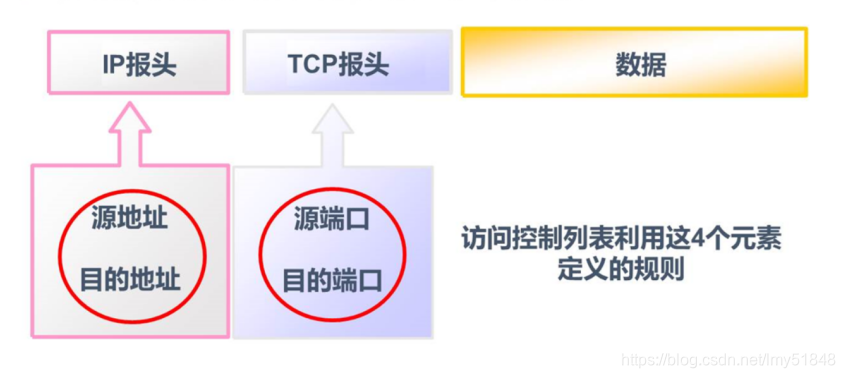

1、读取第三层、第四层包头信息

2、根据预先定义好的规则对包头进行过滤

2、访问控制列表的原理

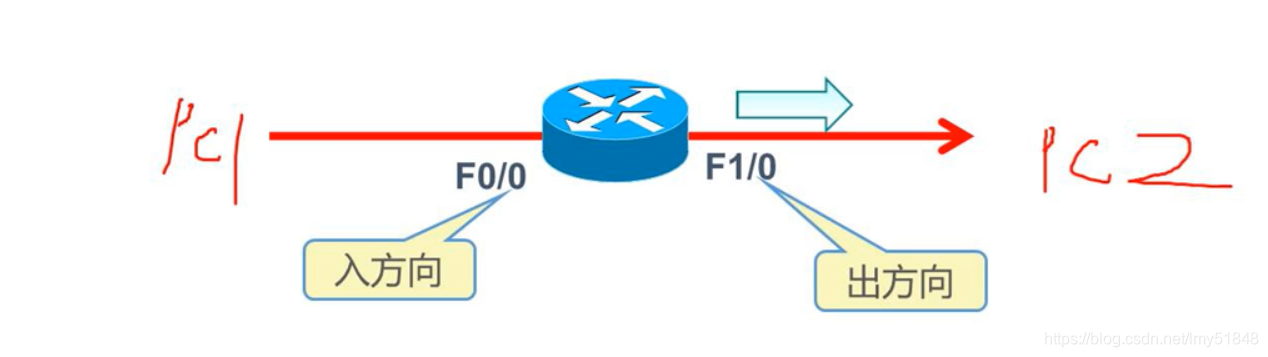

访问控制列表在接口应用的方向:出:已经经过路由器的处理,正离开路由器接口的数据包。入:已到达路由器接口的数据包,将被路由器处理。

列表应用到接口的方向与数据方向有关

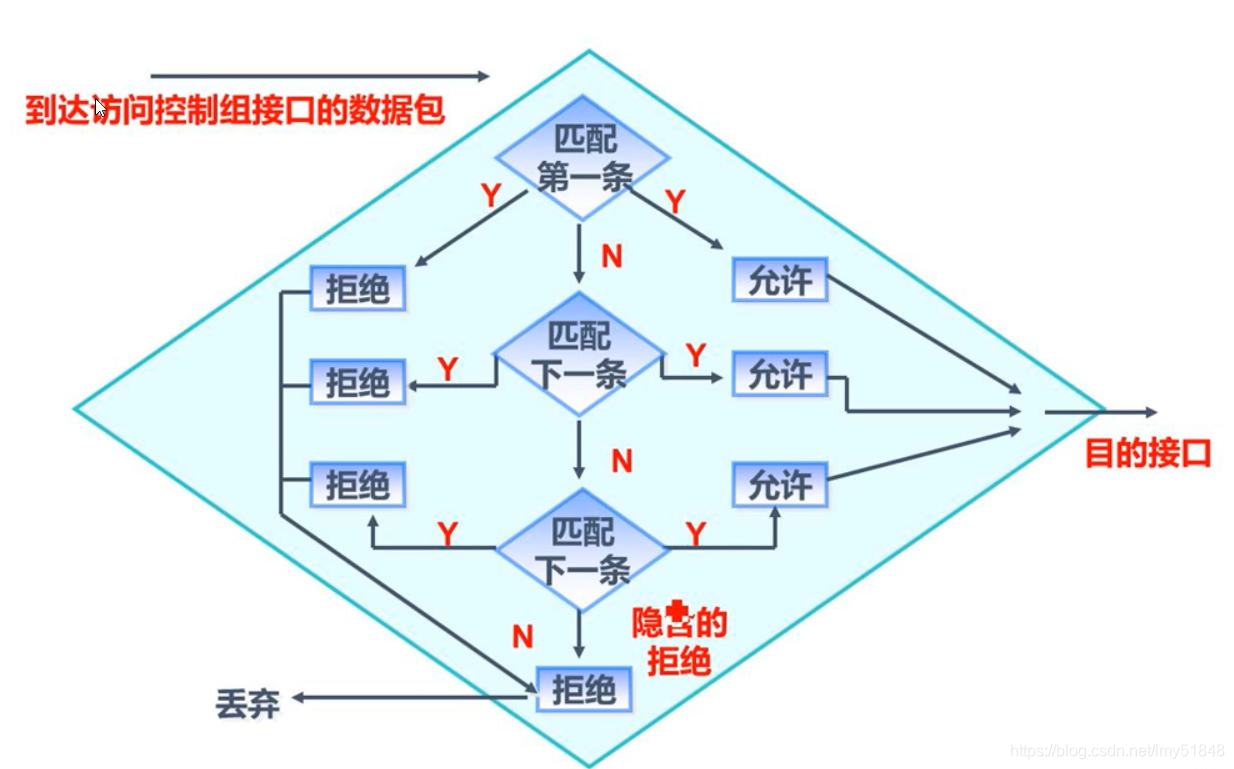

3、访问控制列表的处理过程

核心原理:当数据包从接口经过时,由于接口启用了acl,此时路由器会对报文进行检查,从上往下,一条一条的去匹配,匹配的过程中若匹配到相关的规则即停止。

4、ACL的作用

1、用来对数据包做访问控制(丢弃或者放行)

2、结合其他协议,用来匹配范围

5、ACL的种类

1、基本acl (2000-2999) :只能匹配源ip地址。

2、高级acl (3000-3999):可以匹配源ip、目标ip、源端口、目标端口等三层和四层的字段。

6、ACL的应用原则和规则

基本ACL:尽量用在靠近目的点,高级ACL:尽量用在靠近源的地方(可以保护带宽和其他资源)

规则:1、一个接口的同一个方向,只能调用一个acl

2、一个acl里面可以有多个rule规则,按照规则ID从小到大排序,从上往下依次执行

3、数据包一旦被某rule匹配,就不再继续向下匹配

4、用来做数据包访问控制时,默认隐含放过所有(华为设备)

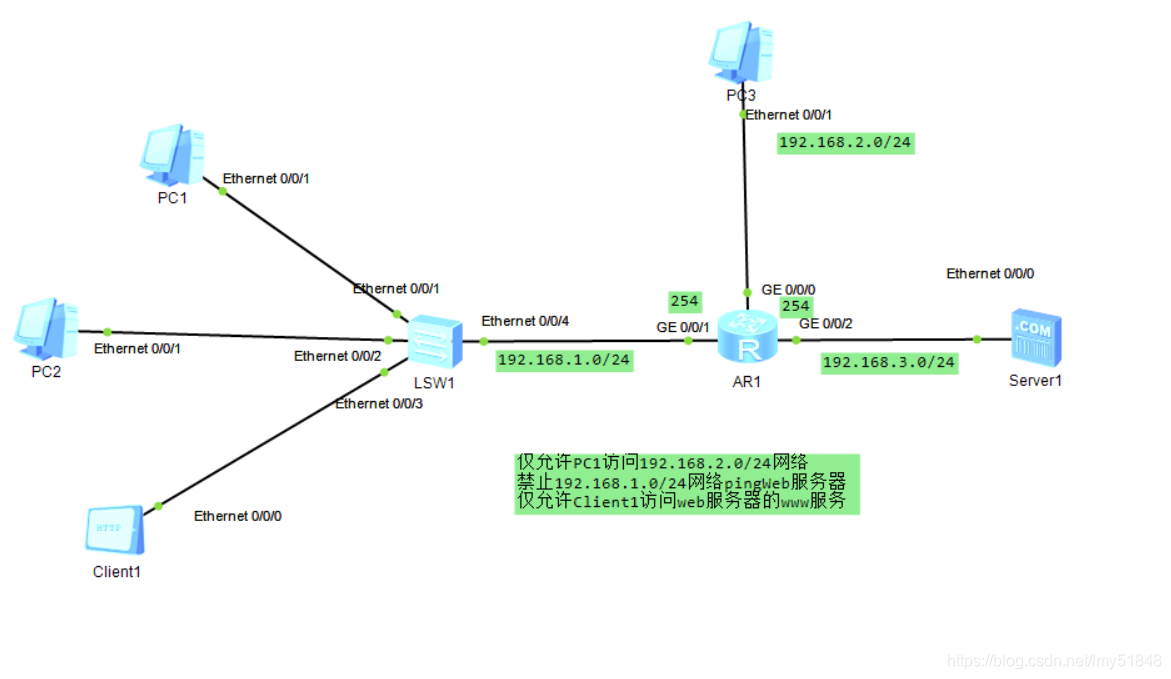

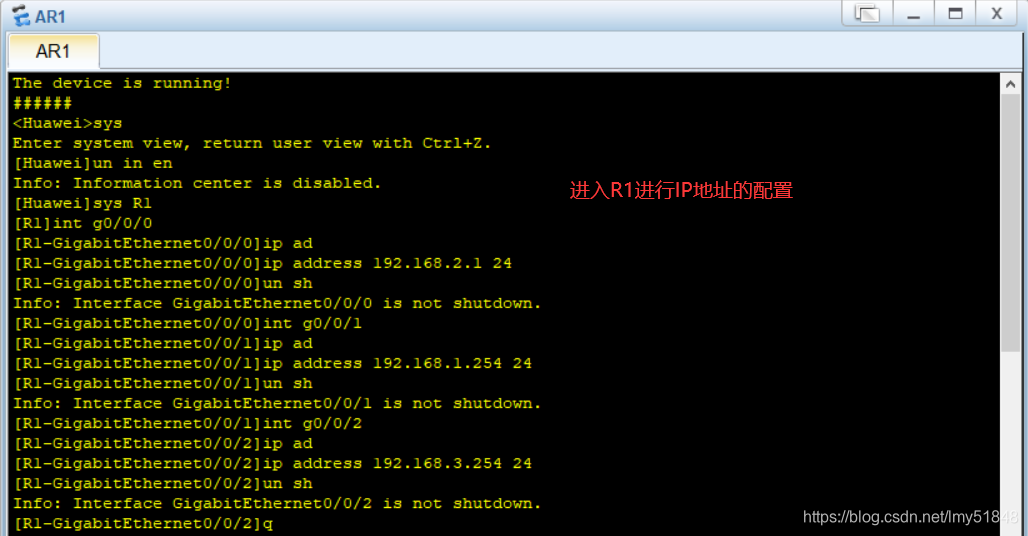

7、ACL命令

[Huawei]acl number 2000 ###创建acl2000

[Huawei-acl-basic-2000]rule 5 deny source 192.168.1.1 0 #拒绝源地址为192.168.1.1的流量,0代表仅此一台,5是这条规则的序号(可不加)

[Huawei]interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.254 24

[Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 ###接口出方向调用acl2000,outbound代表出方向,inbound代表进入方向

[Huawei-GigabitEthernet0/0/1]undo sh

[Huawei]acl number 2001 ###进入acl 2001 列表

[Huawei-acl-basic-2001]rule permit source 192.168.1.0 0.0.0.255 ###permit代表允许,source代表来源,掩码部分为反掩码

[Huawei-acl-basic-2001]rule deny source any [Huawei-acl-basic-2001]rule deny source any

[Huawei]interface GigabitEthernet 0/0/1 ##进入出口接口

[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.254 24

[Huawei-GigabitEthernet0/0/1]traffic-filter outbound acl 2001

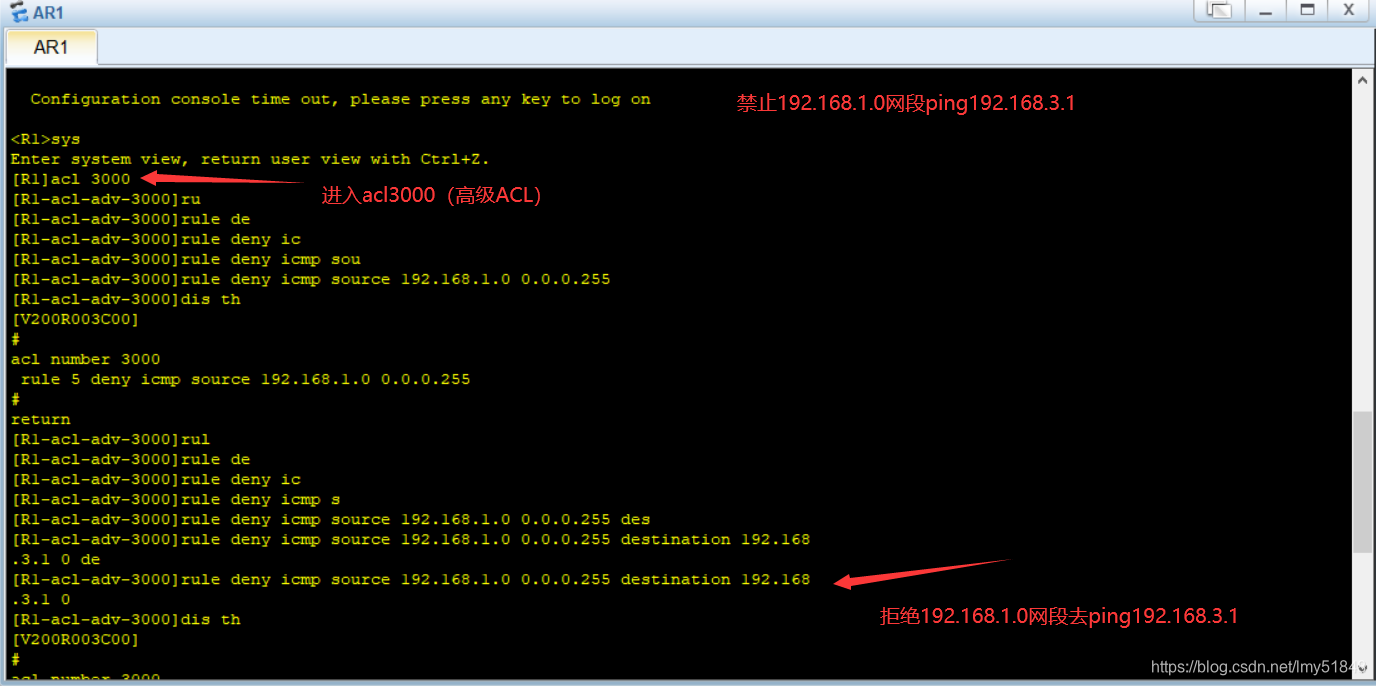

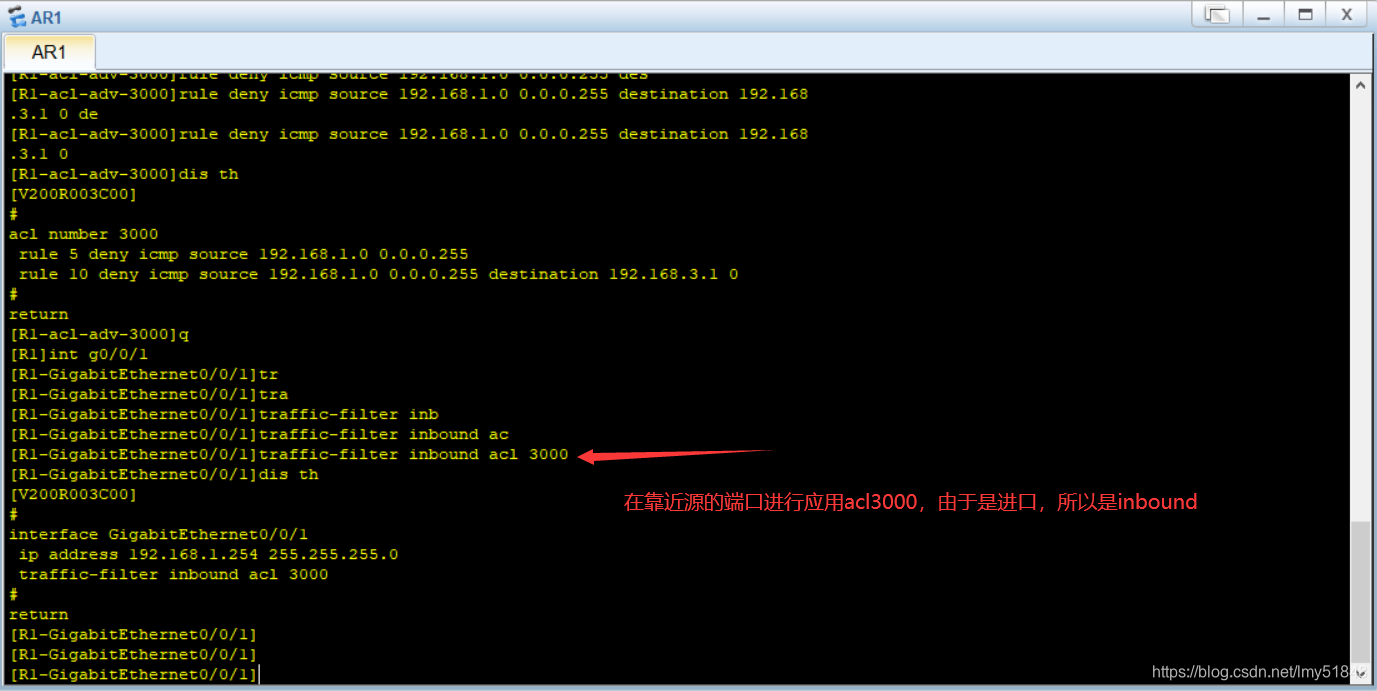

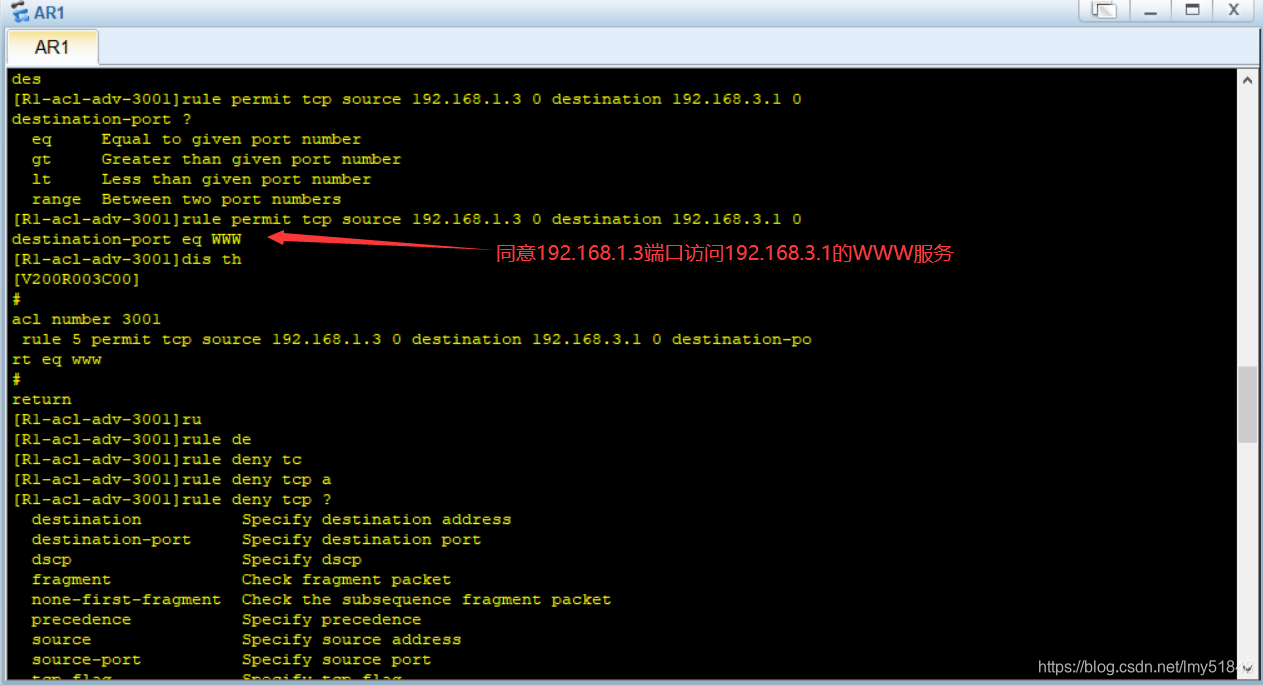

[Huawei]acl nmuber 3000 ###拒绝tcp为高级控制,所以3000起

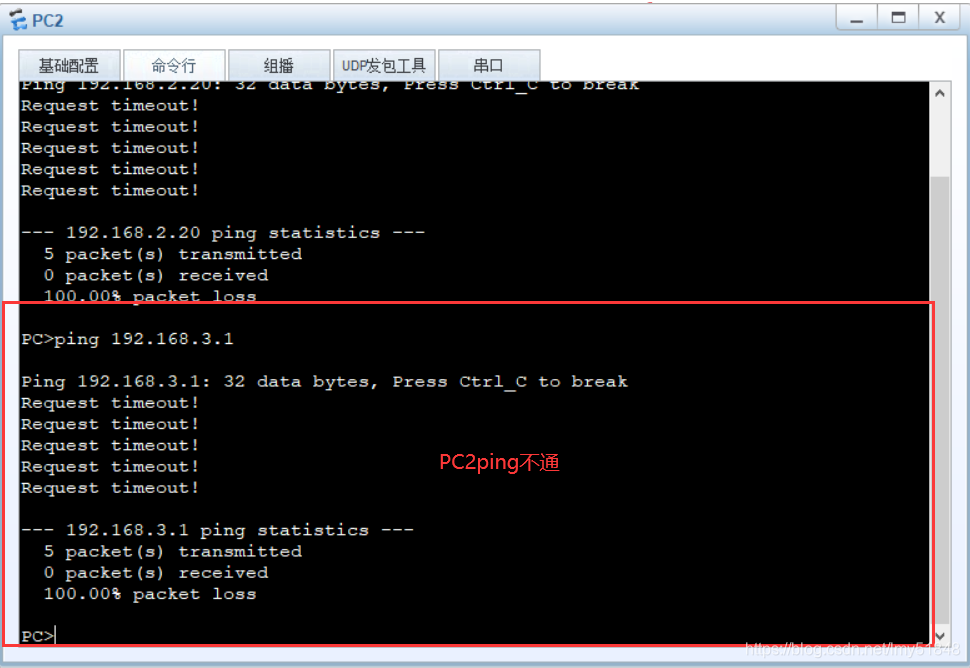

[Huawei-acl-adv-3000]rule deny icmp source 192.168.1.0 0.0.0.255 destination 192.168.3.10

###拒绝Ping

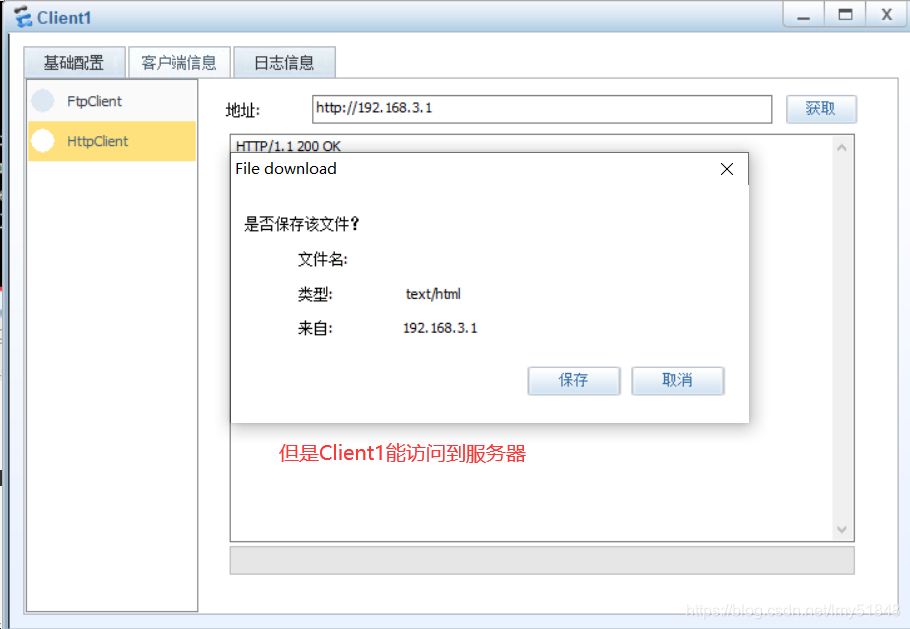

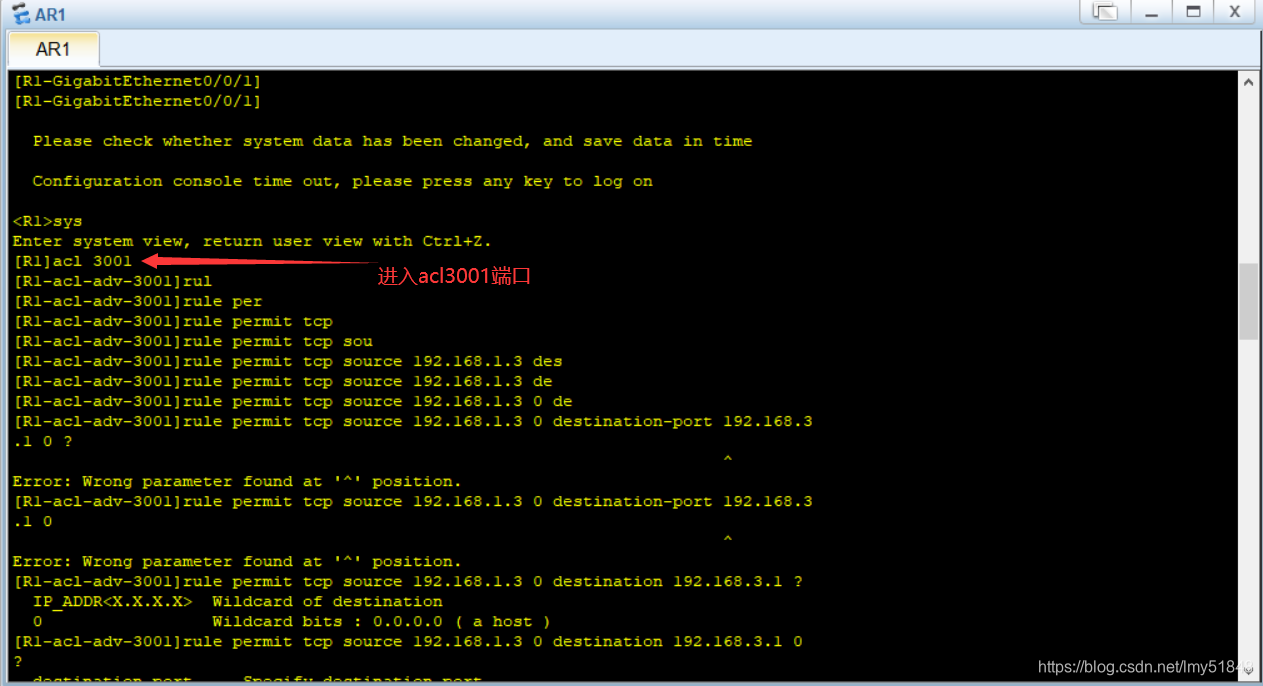

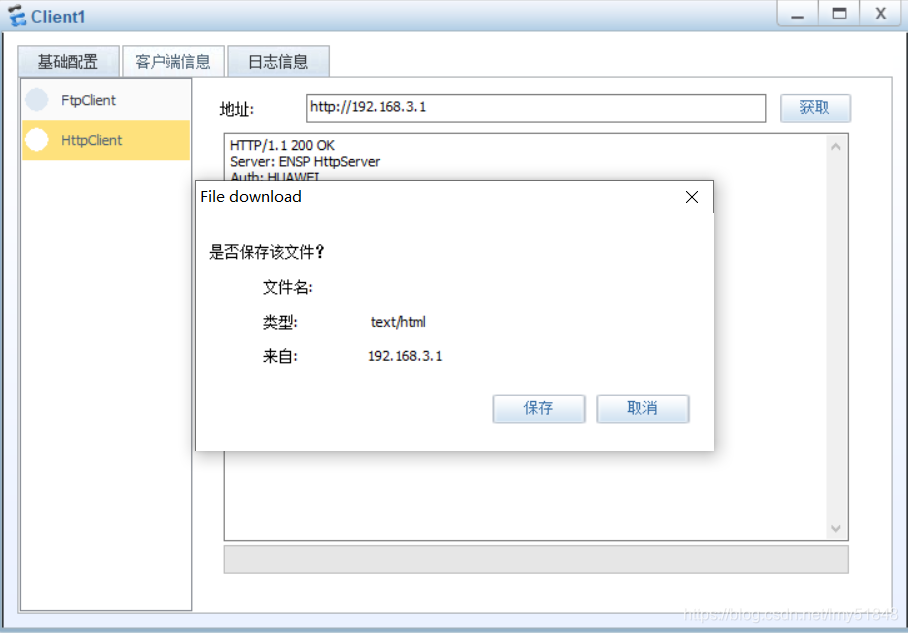

[Huawei-acl-adv-3000]rule permit tcp source 192.168.1.3 0 destination 192.168.3.1 O destination-port eq 80 ###destination代表目的地地址,destination-port代表目的端口号,80可用www代替

[Huawei-acl-adv-3000]rule deny tcp source any destination 192.168.3.1 0 destination-port eq 80

[Huawei-acl-adv-3000]rule deny tcp source 192.168.10.0 0.0.0.255 destination12.0.0.2 destination-port eq 21 ###拒绝源地址192.168.10.0网段访问FTP服务器12.0.0.2

[Huawei-acl-adv-3000]dis this

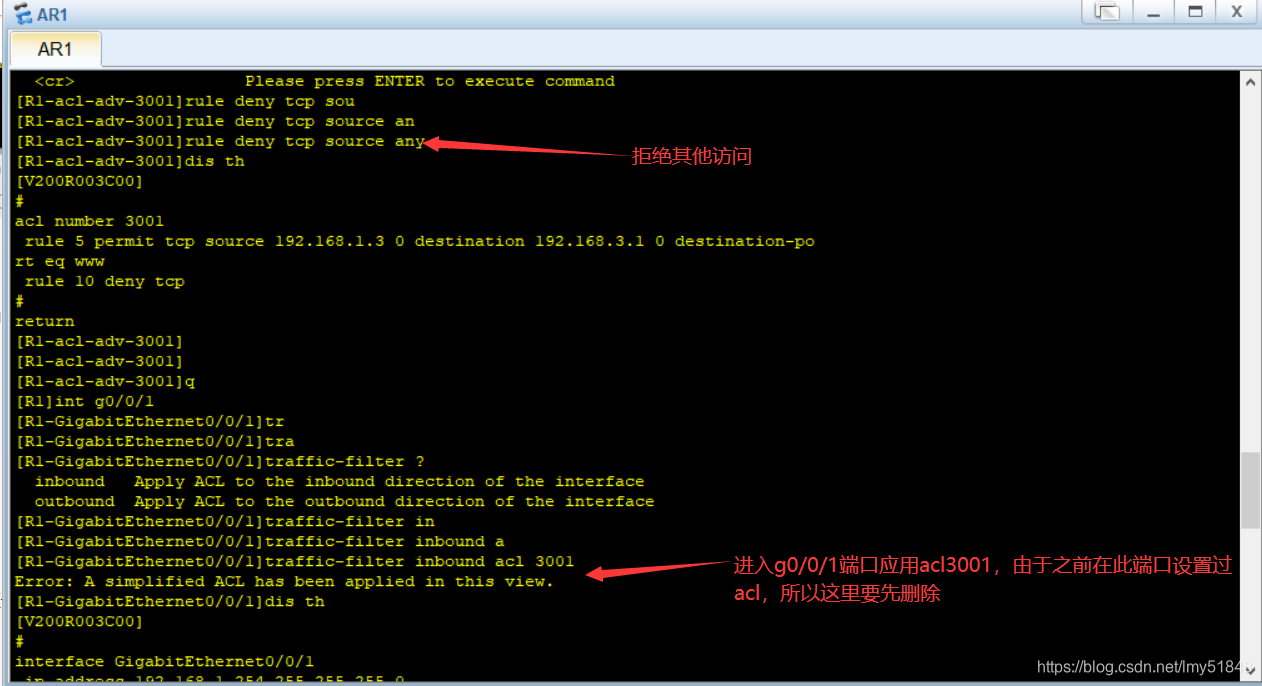

[Huawei]interface g0/0/0

[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.254 24

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 ###在接口入方向应用acl

[Huawei-GigabitEthernet0/0/1]undo traffic-filter inbound ###在接口上取消acl的应用

[Huawei] display acl 3000 ###显示acl配置

[Huawei]acl nmuber 3000

[Huawei-acl-adv-3000]dis this ###查看规则序号

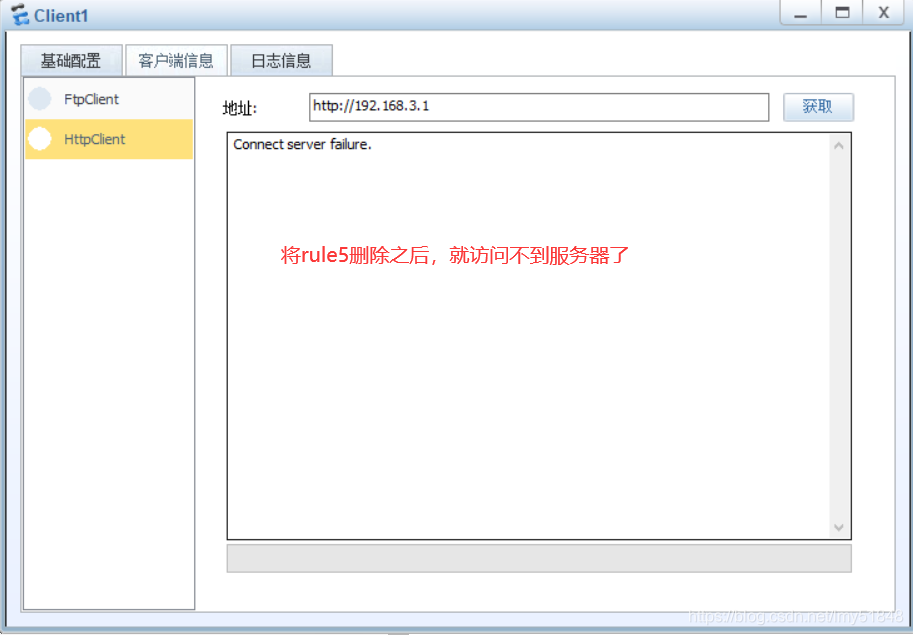

[ Huawei-acl-adv-3000]undo rule 5 ###删除一条acl语句

[Huawei]undo acl number 3000 ###删除整个ACL

2、NAT(Network Address Translation

)

1、NAT的概述

又称为网络地址转换,用于实现私有网络和公有网络之间的互访。

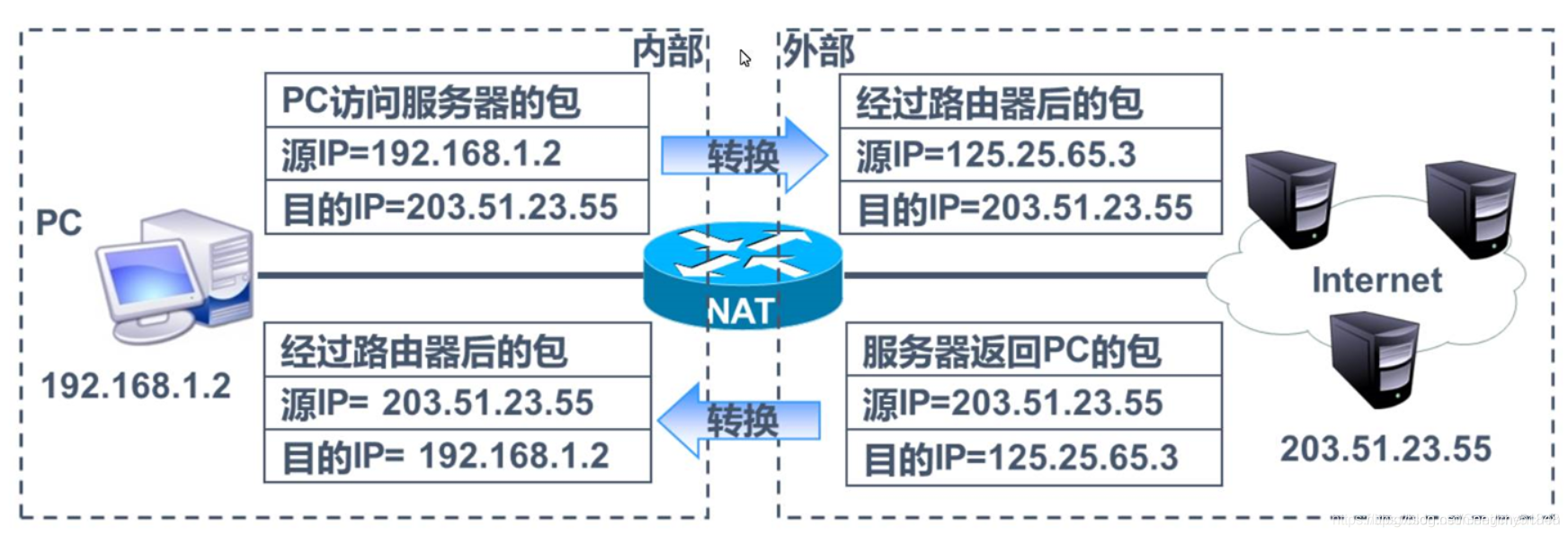

2、NAT的工作原理

1、NAT用来将内网地址和端口号转换成合法的公网地址和端口号,建立一个会话,与公网主机进行通信

2、NAT外部的主机无法主动跟位于NAT内部的主机通信,NAT内部主机想要通信,必须主动和公网的一个TP通信,路由器负责建立一个映射关系,从而实现数据的转发

3、NAT的功能和优缺点

NAT不仅能解决了IP地址不足的问题,而且还能够有效地避免来自网络外部的入侵,隐藏并保护网络内部的计算机。

1、宽带分享:这是NAT主机的最大功能。

⒉、安全防护:NAT之内的Pc联机到Internet.上面时,他所显示的TP是NAT主机的公网I,所以client端的Pc就具有一定程度的安全了,外界在进行portscan(端口扫描)的时候,就侦测不到源client端的PC 。

优点:节省公有合法IP地址、处理地址重叠、增强灵活性、安全性

缺点:延迟增大、配置和维护的复杂性、不支持某些应用(比如VPN)

4、静态NAT和动态NAT

静态NAT实现私网地址和公网地址的一对一转换。有多少个私网地址就需要配置多少个公网地址。静态NAr不能节约公网地址,但可以起到隐藏内部网络的作用。

内部网络向外部网络发送报文时,静态NAT将报文的源IP地址替换为对应的公网地址;外部网络向内部网络发送响应报文时,静态NAT将报文的目的地址替换为相应的私网地址。

动态NAT:多个私网IP地址对应多个公网IP地址,基于地址池一对一映射

NAPT:多个私网IP地址对应固定外网IP地址(比如200.1.1.10),配置方法与动态NAT类似

5、PAT端口多路复用

PAT又称为NAPT (Network Address Port Translation) ,它实现一个公网地址和多个私网地址之间的映射,因此可以节约公网地址。PAT的基本原理是将不同私网地址的报文的源IP地址转换为同一公网地址,但他们被转换为该地址的不同端口号,因而仍然能够共享同一地址.

PAT的作用

(1)改变数据包的ip地址和端口号;

(2)能够大量节约公网IP地址。

2.PAT的类型

(1)动态PAT,包括NAPT和Easy IP;

(2)静态PAT,包括NAT Server

NATP

多个私网IP地址对应固定外网IP地址(比如200.1.1.10) ,配置方法与动态NAT类似

Easy Ip

多个私网IP地址对应外网口公网IP地址(比如12.0.0.1)

NAT Server

端口映射,将私网地址端口映射到公网地址,实现内网服务器供外网用户访问