Abstract:本篇文章讨论网络层三个协议的安全问题。关于ARP协议,由于计算机会对收到的每个ARP应答报文作出响应,并更新自己的ARP缓冲表,攻击者利用这个漏洞可以发起中间人攻击,或者用地址冲突使得目标主机不能联网。关于ip协议,由于ip的源地址不可靠,攻击者可以利用这个漏洞发起盲目飞行攻击以及利用源路由机制发起中间人攻击,针对这个漏洞可以采用单播反向验证进行预防。关于ICMP协议,利用回送报文可以发起smurf攻击,利用路由重定向报文可以改变主机的路由。

目录

ARP协议

功能:将IP地址解析成硬件地址的协议

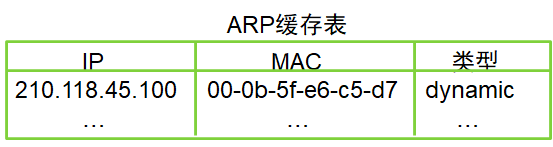

ARP缓存表:存放局域网上各个主机IP地址和硬件地址的对应关系

ARP过程:

- 发送者不知道目标设备的硬件地址,它向本网络广播ARP请求,本网的每台设备都会收到

- 当一台设备收到ARP请求时,如果与自己的IP地址匹配,则返回给发送者一个ARP回应包,里面有自己的硬件地址

- 当发送者收到ARP回应后,它把目标设备的IP和硬件地址对应条目放入自己的ARP缓冲区

- 以后再向目标设备发送数据包时,只需查找缓冲表即可

• 如果目的ip地址不在本网?

寻找网关路由器的mac地址

• 如果通信双方有一段时间没互相发送数据?

ARP缓存表中的条目被清除,使ARP表始终维持在一个较小的状态( “老化机制” )

• 当一段时间后没人回应发送者的ARP请求?

发送者会再试几次,之后主机向用户返回错误报告

• ARP缓存表的三个命令

arp -a 查看缓存表内容

arp -d 删除缓存表内容

arp -s 手动制定ip与mac的对应关系

ARP协议的安全问题:ARP欺骗

漏洞:局域网中的计算机在收到任何ARP应答数据包时,都会更新自己的ARP缓存

攻击方法:伪造ARP应答数据包,目的是更改受害者ARP缓存中的IP-MAC条目。

1.中间人攻击:攻击者通过ARP欺骗,窃听正常用户之间的通信。下图中攻击者伪造了C的MAC地址,伪造了A的MAC地址,拦截了AC之间发送的数据包,成功发起中间人攻击。

2.地址冲突攻击: 攻击者通过ARP欺骗,达到是受害者网络中断的目的。攻击者通过ARP应答随便伪造一个MAC地址,导致MAC地址冲突无法进行转发。

IP协议的安全问题: ip地址欺骗

漏洞:IP源地址不可靠,攻击者使用其他计算机的IP地址来骗取与目的计算机的连接,获取信息或者特权

1.盲目飞行攻击:攻击者用假冒的IP地址向目标主机发送数据包,但没有收到任何返回的数据包,这被称之为盲目飞行攻击(flyingblind attack),或者叫做单向攻击(oneway attack)。因为只能向受害者发送数据包,而不会收到任何应答包。

2.攻击者插入到数据传输路径上:由于动态路由机制,实现起来比较困难

因此可以利用源路由机制(源路由的用户可以指定他所发送的数据包沿途经过的部分或者全部路由器) ,将自己的ip地址填入必经地址清单。

预防:单播反向路径验证,当路由器在端口X接到数据包时,用该数据包的源IP检索路由表,如果找不到匹配,则判定为IP欺骗攻击,丢弃数据包。

ICMP协议

ICMP功能:在IP包无法传输时提供差错报文

ICMP应用:

ping(判断设备是否可以通信);

traceroute(查询发送端到接收端所走的路径);

猜测主机类型(TTL<64则服务器可能为Linux);

路由重定向(原主机路由不是最佳路由,默认网关提醒主机优化自身的主机路由而发送报文)

ICMP协议的安全问题

1.Smurf攻击: 攻击者伪造大量的ICMP回显请求包,包的源地址为受害者的IP地址,目的地址为受害者所在的网段的广播地址。导致网络的所有主机都对此ICMP应答请求做出答复,淹没受害者主机,导致网络阻塞。

2.路由重定向攻击:ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送 ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。