前言

这几天也在做vulnstack1–红队靶机,其中渗透到win7主机时有好多内网主机信息收集的环节,今天也就给大家仔细的说下

内网渗透主要是基于前期外围打点getshell的webserver,通过收集webserver上的信息,然后对其他内网主机进行口令上的攻击,当然也有一些基于漏洞的攻击。

信息收集

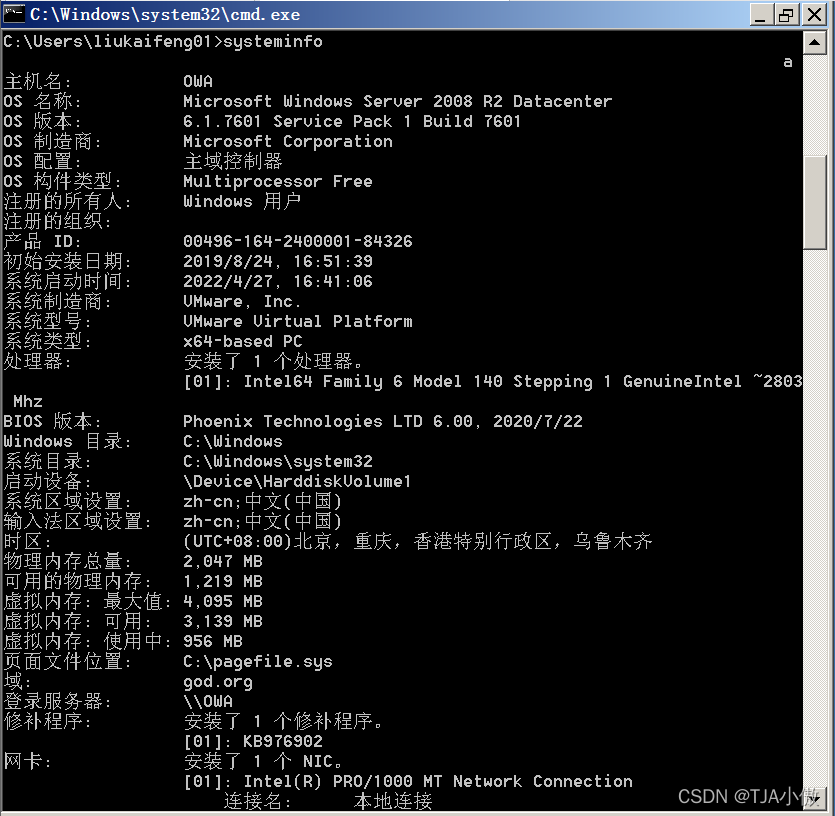

查看系统详细信息,如OS版本、补丁安装情况,可以根据这些信息筛选可利用的漏洞:

systeminfo

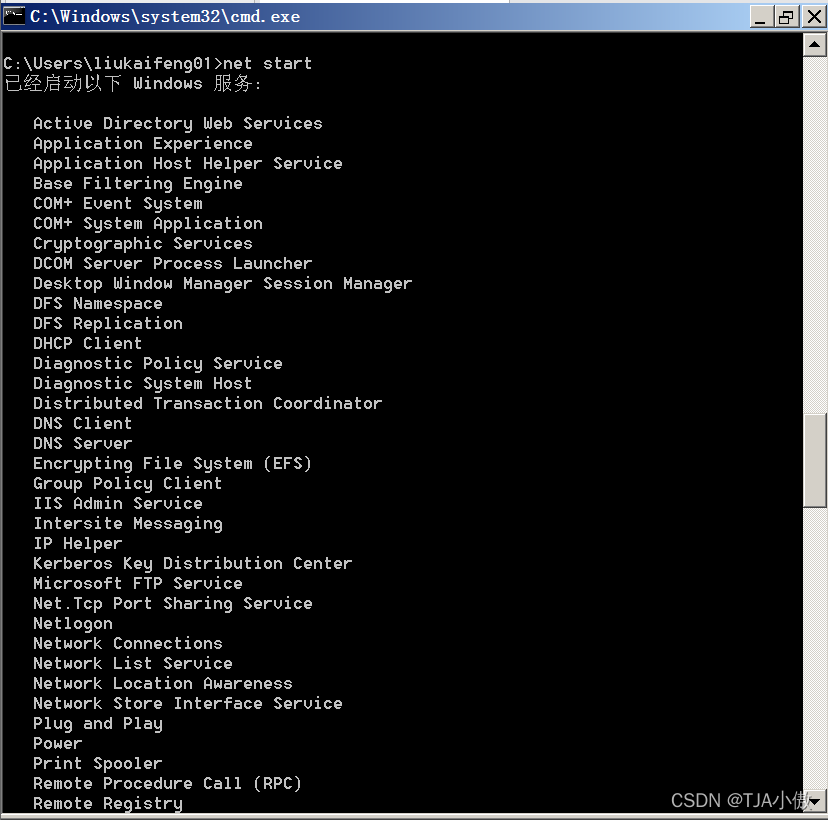

查看启动进程,可以根据启动进程判断主机在域中扮演的角色:

net start

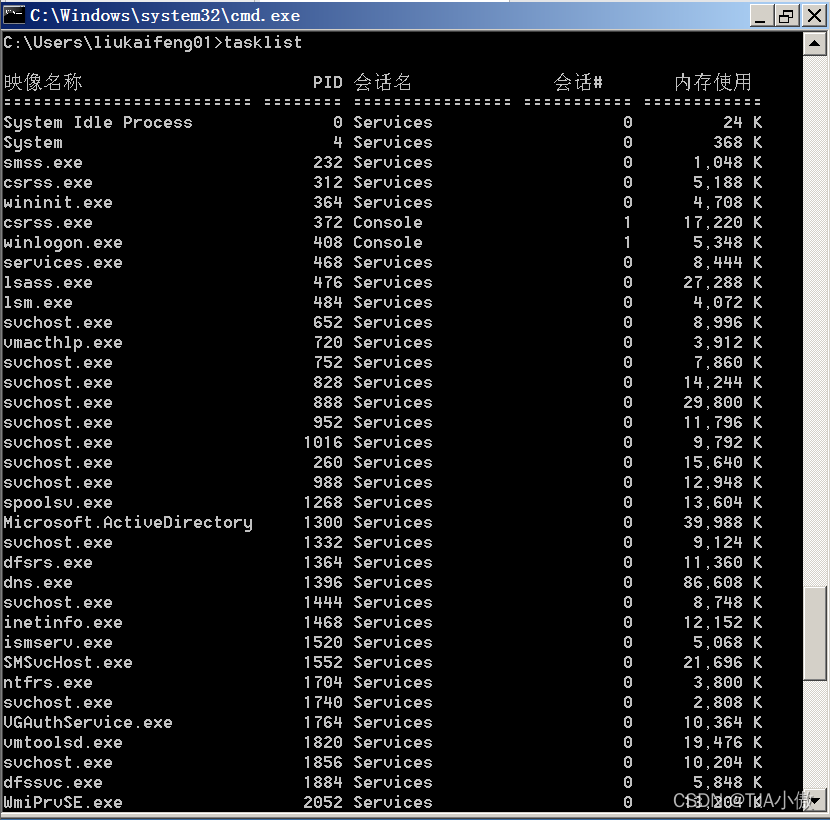

查看进程列表:

tasklist

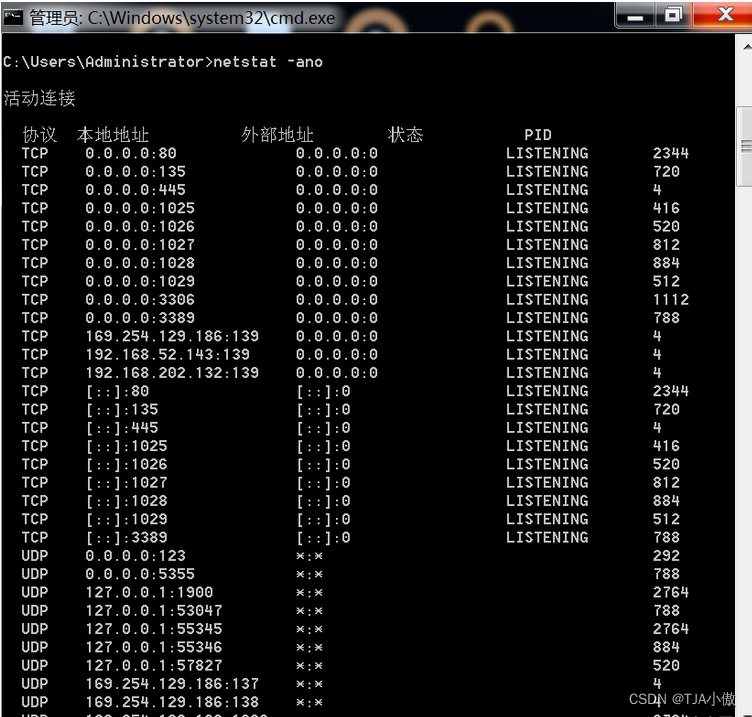

查看端口开放情况:

netstat -ano

图片

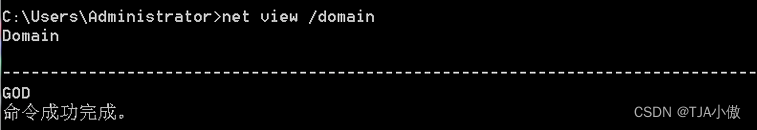

判断是否存在域:

net view /domain

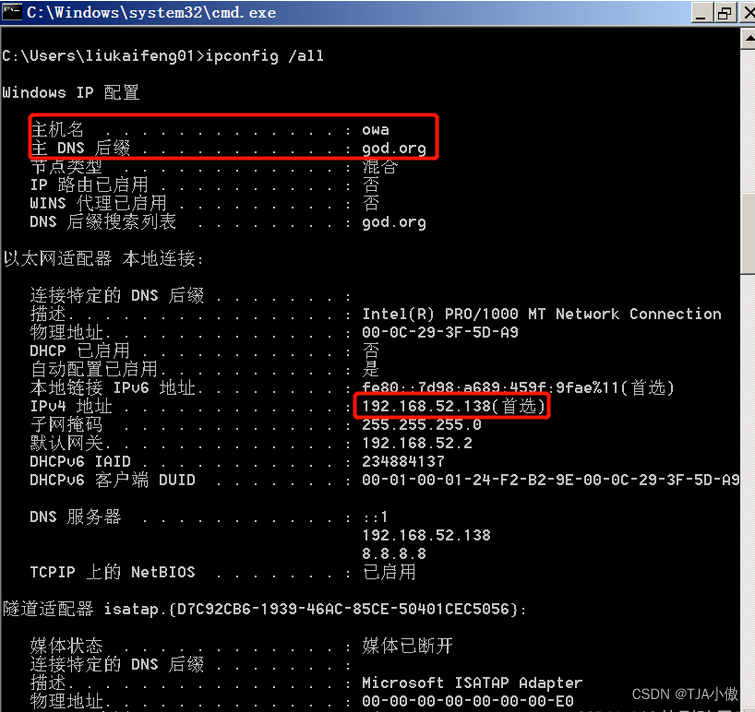

查看主机名、域DNS、IP:

ipconfig /all

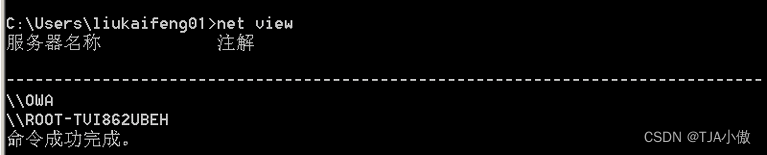

查看域内主机:

net view

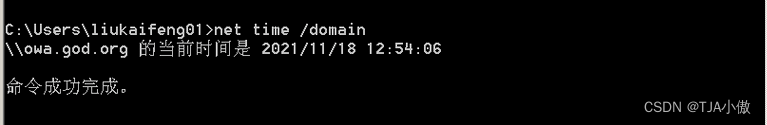

域内主机以域服务器时间为准,故该命令可用于判断DC:

net time /domain

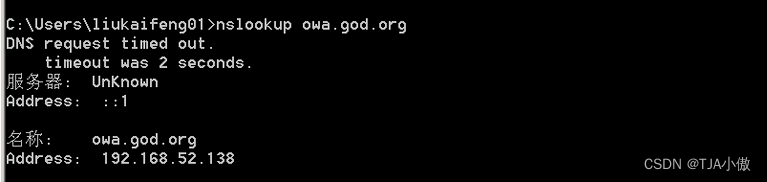

查看IP:

nslookup 域名

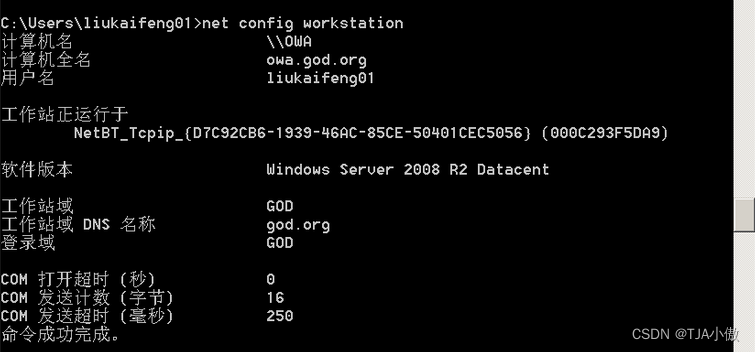

查看登录信息:

net config workstation

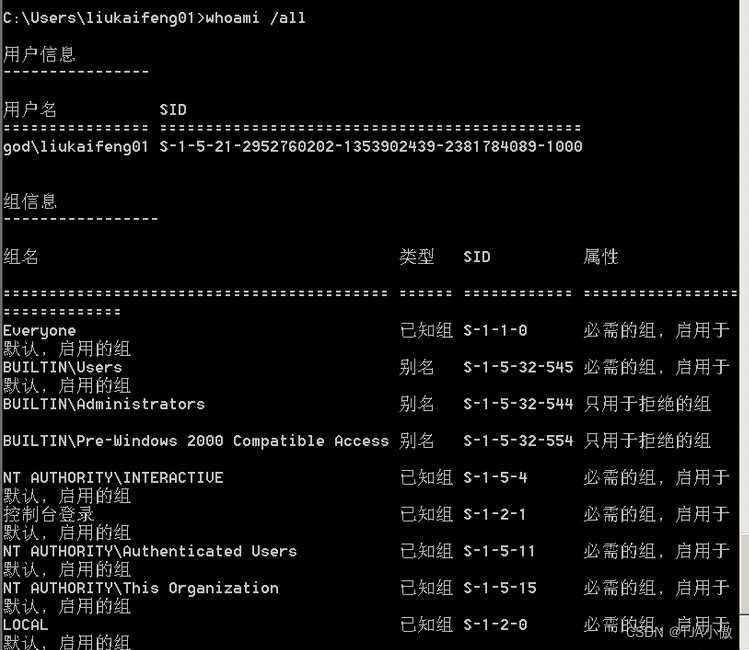

查看用户信息:

whoami /all

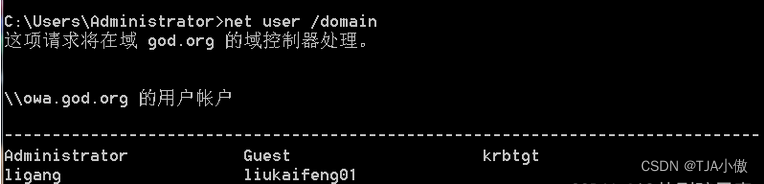

查看域内用户,可以将其作为字典,对其他主机的密码进行爆破:

net user /domain

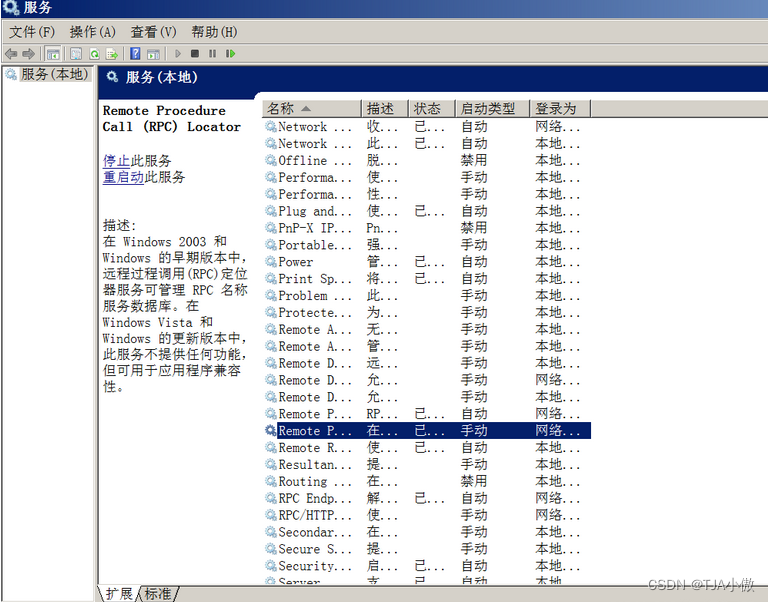

这个命令在DC上可以直接执行,在其他域主机上执行要求打开DC的RPC服务。

探针域内存活主机:

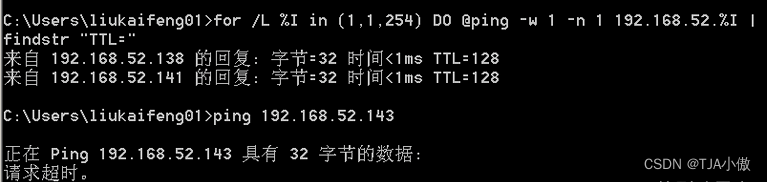

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

当然也可以借助nmap、masscan等第三方工具或empire、nishang等第三方脚本,但是使用系统命令的最大好处就是不用考虑免杀。

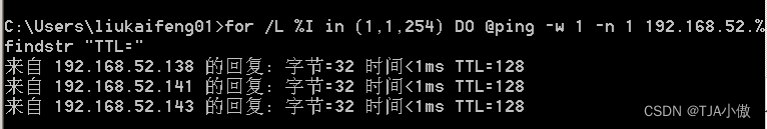

域内其实还有一台机器STU1,但它开了防火墙,所以是禁ping的,这可能也是前面net view时没有显示STU1的原因。我们关了防火墙再试一遍:

计算机用户Hash、明文获取:

mimikatz:Win;mimipenguin:Linux。

计算机各种协议、服务口令的获取:

LaZagne:适用于Windows、Linux、Mac。支持面广,但功能一般。

XenArmor:Win,付费。

探测域内存活主机及地址信息:

自带的内部命令(.bat)、nmap、masscan、powershell第三方脚本:empire、nishang。

需要注意的是,Mimikatz属于第三方软件,直接上传到目标主机可能被杀毒软件查杀,这时我们可以配合官方软件Procdump,将Procdump上传目标主机获取用户信息(该文件不可读),使用本地的Mimikatz打开Procdump获取的用户信息。