abexcm1-voiees.exe程序是crackme的第一道最简单的逆向练习题。

运行程序查看:

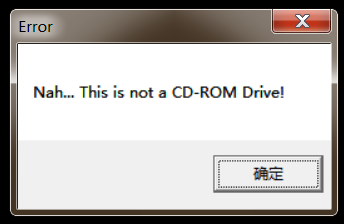

弹框显示需要让程序觉得你的HD是一个CD-Rom。然后点击确定:

显示错误,说不是CD-ROM。再按确定即退出程序。

至此可以明确,需要逆向修改文件的逻辑以绕过检测CD-ROM的判断。

使用OllyDbg打开该可执行文件:

可以直观地看到EP代码十分简短,main()函数直接出现在EP中,因为其是由汇编语言直接编写的可执行文件。

分析代码可知,一开始弹出一个框的内容,再经过比较来选择弹出以下哪一段的内容。其中关键代码如红框所示,正是需要修改逻辑判断的关键代码部分。当比较eax和esi寄存器的值不相等时,便输出上面的图的结果。

接着直接修改je指令语句即可:

F9运行:

若想保存成可执行文件则选中该修改后的汇编命令,右键>Copy to executable>Selection,再右键选中的项>Save file即可。