学习目标:

1、掌握二层及三层网络基本配置

2、掌握ACL基本配置

3、掌握ACL策略使用

学习内容:

一、什么是ACL?

首先我们来了解下ACL,ACL即访问控制列表,那么它有什么作用呢?

(ACL)访问控制列表是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。

访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

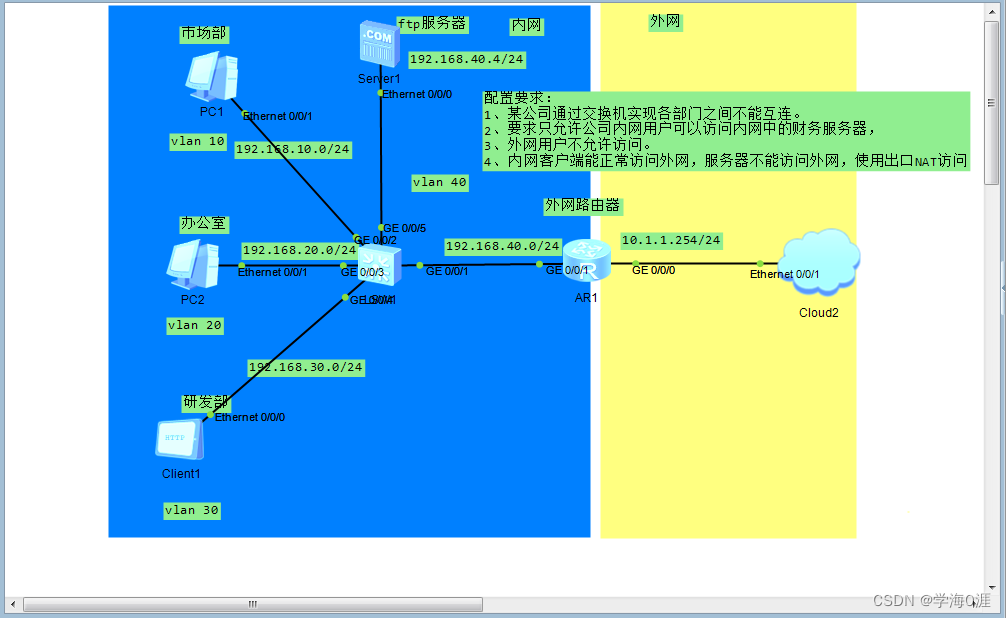

配置要求:

1、某公司通过交换机实现各部门之间不能互连。

2、要求只允许公司内网用户可以访问内网中的财务服务器,

3、外网用户不允许访问。

4、内网客户端能正常访问外网,服务器不能访问外网,使用出口NAT访问

注:外网使用的是本地脑的虚拟网卡地址。

拓扑图:

核心交换机配置:

基本配置:

sy

sys SW1

v b 10 20 30 40

dhcp en

int v 10

ip add 192.168.10.1 24

dhcp sel int

int v 20

ip add 192.168.20.1 24

dhcp sel int

int v 30

ip add 192.168.30.1 24

int v 40

ip add 192.168.40.1 24

int g0/0/2

po link-type access

po de v 10

int g0/0/3

po link-type ac

po de v 20

int g0/0/4

po link-type ac

po de v 30

int g0/0/5

po link-type ac

po de v 40

int g0/0/1

po link-type ac

po de v 40

静态路由:

ip route-s 0.0.0.0 0 192.168.40.2

ACL访问列表(服务器端口)

1、创建配置访问服务器ACL规则:

acl number 3000

rule 5 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.40.4 0

rule 10 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.40.4 0

rule 15 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.40.4 0

rule 100 deny ip destination 192.168.40.4 0

2、配置流分类:

traffic classifier wu_1

if-match acl 3000

3、配置流行为:

traffic behavior wu_2

permit

4、配置流策略:

traffic policy wu_3

classifier wu_1 behavior wu_2

5、应用流策略:

int g0/0/5

traffic-policy wu_3 outbound

ACL访问列表(终端端口)

1、创建配置各终端ACL互访策略:

acl 3001

acl number 3001

rule 5 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 10 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.30.0 0.0.0.25

5

rule 15 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.30.0 0.0.0.25

5

rule 20 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.100.0 0.0.0.2

55

2、创建流分类:

traffic classifier vlan_1

if-match acl 3001

3、创建流行为:

traffic behavior vlan_2

deny

4、创建流策略:

traffic policy vlan_3

classifier vlan_1 behavior vlan_2

5、应用流策略:

int g0/0/2

traffic-policy vlan_3 outbound

traffic-policy vlan_3 inbound

int g0/0/3

traffic-policy vlan_3 outbound

traffic-policy vlan_3 inbound

int g0/0/4

traffic-policy vlan_3 outbound

traffic-policy vlan_3 inbound

终端在进出方向都不能ACL3001策略流通,即不能访问其他业务部门网关

出口路由器配置:

基本配置:

sy

sys R1

int g0/0/1

ip add 192.168.40.2 24

int g0/0/0

ip add 10.1.1.254 24

nat outbound 2000 出口网络NAT从源地址转换

到各终端回城路由及连接到虚拟网卡的缺省路由

ip route-s 192.168.10.0 24 192.168.40.1

ip route-s 192.168.20.0 24 192.168.40.1

ip route-s 192.168.30.0 24 192.168.40.1

ip route-s 0.0.0.0 0 10.1.1.1

配置nat基本策略

acl number 2000

rule 5 permit source 192.168.10.0 0.0.0.255

rule 10 permit source 192.168.20.0 0.0.0.255

rule 15 permit source 192.168.30.0 0.0.0.255

rule 20 permit source 192.168.100.0 0.0.0.255

rule 100 deny测试设备连通情况:

1、终端、FTP服务器基本配置

2、终端之间互访情况:(不通)

3、终端访问服务器及外网:(通)

3: 服务器访问外网(不通)

综上所述,可以看到ACL 可以精确的控制每个端口及每个vlan的访问控制,可以极大提高设备的安全性,防止外网攻击及内网未规划地址的访问。