加壳和脱壳是什么?

Android逆向加壳和脱壳是与Android应用程序安全相关的概念。

- 逆向加壳(Reverse Engineering with Packing):逆向加壳是指在给定的Android应用程序中,通过添加一个或多个防护层或加密算法来增加应用程序的安全性。加壳工具通常使用特定的算法和技术来将应用程序进行包装和保护,以防止逆向工程和恶意攻击者窃取敏感信息、篡改应用程序等。

逆向加壳的目的是增加应用程序的抗逆向工程性能,使得逆向分析者难以理解和破解应用程序的核心逻辑、算法和机制。逆向加壳对于保护知识产权、防止盗版、减少恶意代码注入等方面具有重要作用。

- 脱壳(Unpacking):脱壳是指将已经进行了加壳处理的Android应用程序还原为原始的未加壳状态。逆向工程师或恶意攻击者可以使用脱壳技术来分析、破解或修改应用程序的代码和逻辑。

Android加壳

Android加壳是一种常用的应用程序保护技术,可以增加应用程序的安全性,提高对逆向工程和恶意攻击的抵抗力。以下是Android加壳的一般实践步骤:

- 选择合适的加壳工具:市面上有多种Android加壳工具可供选择,如Bangcle、DexProtector、Qihoo 360等。根据需求和安全要求,选择合适的加壳工具。

- 准备待加壳的应用程序:获取要加壳的原始APK文件,并备份以防止意外数据丢失。

- 对应用程序进行加壳处理:使用选定的加壳工具对应用程序进行加壳处理。加壳工具通常提供命令行或图形界面的方式进行操作。具体的加壳过程会涉及加密算法、防护层的添加和修复、代码重定位等操作。

- 配置加壳参数和设置:根据需要,配置加壳工具的相关参数和设置。这些参数通常包括加密密钥、代码混淆选项、资源保护设置等。

- 生成加壳后的应用程序:使用加壳工具生成加壳后的应用程序。生成的应用程序会具有加固的特性和防护层。

- 测试和验证:对加壳后的应用程序进行测试和验证,确保它在不同设备和操作系统版本上的正常运行,并评估其安全性和性能。

- 发布和分发加壳应用程序:根据需求进行应用程序的发布和分发。确保加壳应用程序的用户体验和性能与原始应用程序保持一致。

Android脱壳

Android脱壳是指将已经加壳的应用程序还原为其原始未加壳状态的过程。脱壳通常用于逆向工程、安全研究和漏洞发现等领域。以下是Android脱壳的一般实践步骤:

- 分析目标应用程序:选择需要脱壳的目标应用程序,了解其加壳类型和加壳工具。常见的加壳工具有Bangcle、DexProtector、Qihoo 360等。对目标应用程序进行调研和分析,了解其加壳机制、加密算法和防护层。

- 获取加壳后的应用程序:获取目标应用程序的加壳版本APK文件。这可以通过从应用商店下载或从设备上提取的方式进行获取。

- 选择适当的脱壳工具:根据目标应用程序的加壳类型和加壳工具,选择适合的脱壳工具。常用的脱壳工具有Frida、JustTrustMe、APKTool等。一些复杂的加壳应用可能需要结合多种工具和技术进行分析和脱壳。

- 运行脱壳工具:根据脱壳工具的使用方式和指导,执行相应的脱壳操作。这可能涉及到注入代码、模拟运行环境、解密文件、还原DEX文件等操作。

- 分析和还原应用程序:脱壳成功后,分析获取到的应用程序的代码、资源和逻辑。可以使用静态分析工具、反编译工具和调试器等进行进一步的逆向分析和还原工作。

- 验证和测试:对脱壳后的应用程序进行验证和测试,确保其在不同设备和操作系统版本上的正常运行,并评估其功能和安全性。

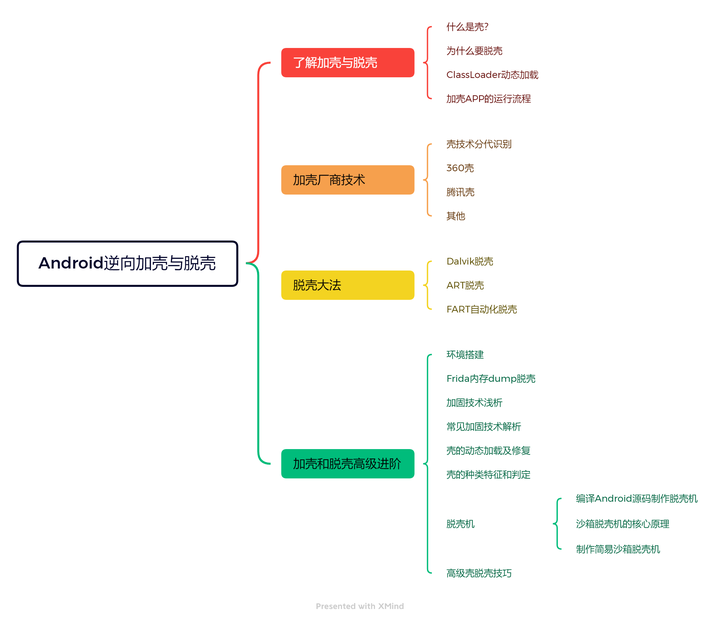

以上是对Android逆向的一些简单的了解,对逆向有着更深学习的可以参考一下加壳与脱壳的学习路线;如以下:资料参考《Android 逆向解析》

文末

android逆向是杂学,因此android逆向几乎无法零基础上手。最适合学习android逆向的,是那些已经从事一段时间android sdk ndk开发的人。这些人的特征是非常了解android系统的运行机制并且长期使用CC++、java;进行开发他们的优势并不在于技术能力。而在于经验积累,他们所欠缺的只是逆向方法论,和逆向针对性技术。