目录

一. 描述

由于未对登录页面进行相关的人机验证机制,如无验证码、或有验证码但验证码失效以及无登录错误次数限制等,导致攻击者可通过暴力破解获取用户登录账号和密码。口令暴力破解常有如下的分类,我们以pikachu靶场的暴力破解为例,进行讲解

详细的爆破方式可以参考,传送门 -》 burp suite之暴力破解

1. 基于表单的暴力破解

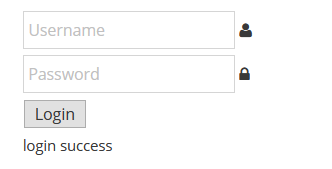

如像以下这种表单,没有验证码机制,没有对登录的次数进行限制,则可以进行暴力破解,建议使用burp suite

抓包后发送到intruder模块,选择我们要爆破的参数,在添加字典即可

2. 带验证码的暴力破解(前端)

这种验证码是在前端客户端生成的,这种我们直接删除限制的js函数就行,或者bp设置移除js,抓包就不会抓到验证码了。如查看前端代码,我们可以发现前端验证码使用的是前端js脚本生成的

找到验证码所在的节点,进行删除,直接就能登录

3. 带验证码的暴力破解(服务端)

这种验证码是服务端生成的,能暴力破解的前提是验证码失效即不进行刷新。检测方式是,输入随便的用户名和密码,输入正确的验证码截取数据宝发送到repeated模块,重复发几次包,看是否会显示验证码错误若不会说明验证码失效了,可进行暴力破解。

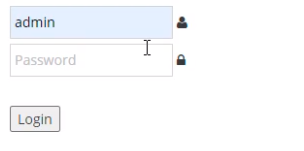

4. token防暴力破击?

登录的时候携带了token的值,每次发送请求token值都不一样

如果直接这样的话是爆破不了的,直接将token值进行删除,直接登录。将action和其值删除

登录成功