《Understanding the Mirai Botnet》选择这篇论文是想了解一下物联网设备现如今面临的安全威胁,这篇文章选题是在当时对美国等多个国家的其由于在2016年导致美国大范围网络瘫痪而名噪一时的Mirai僵尸网络,这篇论文对于Mirai僵尸网络进行了完整的分析。但是这是一篇实验记录的文章,主要讲了他们对Mirai的哪些方面做了研究,收集了什么样本,怎么做的实验,得出什么结果,对于想了解Mirai的读者我不怎么友好。因此我结合了一些网上搜集的相关文章来简单介绍一下Mirai以及蜜罐。

僵尸网络

首先了解一下什么是僵尸网络,僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

就是攻击者通过各种途径传播僵尸程序,并感染互联网上的大量主机。被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以被称之为“僵尸”网络,是因为众多被感染的计算机在不知不觉中被人驱赶和指挥,成为被人利用的一种工具,如同中国古老传说中的僵尸群一样。

僵尸网络对IoT的威胁

随着物联网的飞速发展和广泛应用,物联网的网络安全问题已经成为了一个重要的研究热点问题。在腾讯2019年给出的关于IoT安全报告中指出:IoT设备成为黑客的新一代目标,而其中,路由器则是黑客攻击的首选目标同时报告中还指出,IoT的恶意软件主要通过IoT的网络安全漏洞传播,同时DDoS攻击也成为了IoT恶意软件的主流功能。

现如今,越来越多的物联网设备开始接入互联网,防护困难甚至对安全性的忽视,使得物联网设备里的应用程序体异常脆弱,很容易被攻击者发现漏洞并利用。在攻击者眼中,IoT传感器就是完美的僵尸网络节点:因为它无处不在、需要联网、默认设置糟糕、软件漏洞成堆,而且人们很容易遗忘它们的存在。

由于物联网设备存在设备分散、责权不清,早期设备甚至都没法远程升级等问题,这就导致了这些设备部署之后基本处于无人监管状态,既没有软件或固件升级,也不会打补丁。

另外,由于物联网设备的计算能力弱,导致对于攻击的追踪难度提高。

所以,网络罪犯开始利用IoT设备开展僵尸网络攻击行动不过是个时间问题。其中Mirai僵尸网络就是首个大规模IoT僵尸网络案例,且自2016年末出现以来,此类攻击就源源不断的出现。

Mirai僵尸网络

IoT僵尸网络是利用路由器、摄像头等设备的漏洞,将僵尸程序传播到互联网,感染并控制大批在线主机,从而形成具有规模的僵尸网络。

近年来,基于物联网设备的僵尸网络S呈现增长性趋势,曾导致美国断网的Mirai僵尸网络,是由大量可受控物联网设备组成的庞大网络,其由于在2016年导致美国大范围网络瘫痪而名噪一时。受影响最严重的国家是墨西哥,然后是中国、美国、巴西和土耳其。

Mirai时间线

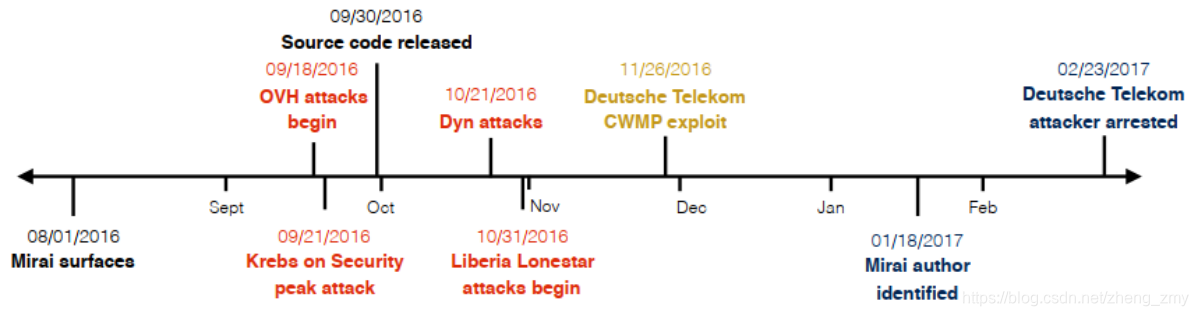

Mirai僵尸网络的成长非常快,最早出现在2016年8月但是直到2016年9月中旬,Mirai才以针对Krebs的大规模DDoS攻击占据了新闻头条,到了2016年10月21日首先把美国打“断网”。而这之后,Mirai连续发动了针对新加坡、利比里亚、德国的DDoS攻击。

在美国断网事件中,美国域名解析服务提供商Dyn公司遭到了严重的DDoS攻击,造成了美国东部大面积的网络瘫痪,包括Twitter、Facebook在内的多家美国网站无法通过域名访问。而造成半个美国互联网瘫痪的罪魁祸首,则是Mirai僵尸网络控制下的数以10万计的物联网设备。

Mirai的网络结构

①Mirai首先进入了一个快速扫描阶段,扫描阶段会使用已感染的 bots 进行随机扫描。在这个阶段中,它以异步和“无状态”的方式将TCP SYN探针发送到除了硬编码IP黑名单中的地址以外的Telnet TCP/22和TCP/23上的伪随机IPv4地址。(硬编码是将数据直接嵌入到程序或其他可执行对象的源代码中的软件开发实践,与从外部获取数据或在运行时生成数据不同。)

②如果Mirai识别出一个潜在的受害者,它就会进入暴力登录阶段,在这个阶段,它试图使用从预先配置的62个凭据列表中随机选择的10个用户名和密码对建立Telnet连接。第一次成功登录时,Mirai将受害者IP和相关凭据发送到硬编码报表服务器。一旦暴力破解弱口令成功,Bots 会将暴破成功的设备信息发送给 Report Server。

③④是恶意代码加载阶段,由 Report Server 向 Loader Server发送加载恶意代码的命令,加载成功后会将易感染的设备作为新的 bots 去进行随机扫描感染下一批设备。一个单独的加载程序通过登录、确定底层系统环境,最后下载并执行特定于体系结构的恶意软件,异步地影响这些易受攻击的设备。

成功感染后,Mirai会删除下载的二进制文件并将其进程名融合到伪随机字母数字字符串中来隐藏自身的存在。因此,Mirai感染不会在系统重启期间持续存在。为了增强自身能力,恶意软件还杀死了绑定到TCP/22或TCP/23的其他进程,以及与竞争感染相关的进程,此时,bots从命令和控制服务器监听攻击命令,同时扫描新的受害者。

检测方式

传统僵尸网络检测方法主要有3种,基于异常的检测、基于DNS流量的检测和基于蜜罐的检测。

蜜罐

为了跟踪Mirai功能的演变,这篇论文收集了安装在一组蜜罐上的二进制文件进行试验。蜜罐是一种被密切监控的网络诱饵,蜜罐有多种形式,通常以模拟某种有漏洞的系统服务作为诱饵,用来吸引攻击者,从而为真实系统提供有关攻击的类型与攻击倾向的数据。同时,通过分析被攻击过的蜜罐,能够对攻击者的行为进行深入分析。

按照可交互程度,蜜罐可分为:低交互蜜罐、中交互蜜罐和高交互蜜罐。

基于蜜罐的检测方法

基于蜜罐的检测方法是指通过在网络中部署蜜罐,收集所有尝试连接到蜜罐的网络节点信息,并从收集到的日志、文件等内容,通过攻击者设备指纹、网络拓扑信息、设备安全漏洞、攻击者实用工具、攻击者意图等信息,识别出攻击者特定的行为模式及网络节点的检测方法。蜜罐通常在可控环境中单独部署,与正常使用的系统进行隔离,不影响正常系统的同时保证了安全性,并且蜜罐捕捉的数据均具有针对性,相对而言纯度更高,更加集中,并且不会为正常系统带来额外的负担。

基于蜜罐获得的高保真高质量的数据集有效避免了以往海量日志分析的繁琐过程,并且对于蜜罐的任何连接访问都是攻击信息,不再像以前的特征分析具有一定的滞后性,可以有效的用于捕获新型的攻击和方法。

为了能够实现对于Mirai僵尸网络的攻击追踪,蜜罐系统需要具备以下几个功能:

(1)能够监控系统本身的行为,对于蜜罐本身的系统操作和进程进行监控。

(2)能够监控蜜罐的网络流量,为了实现对于DDoS攻击的指令的追踪,需要对于蜜罐全端口的进出口流量进行监控,并同时能够实现对于数据包的分析。

(3)能够规范化的处理日志,由于恶意代码在传播完成后一般都会删除自身,因此蜜罐需要对短期内删除的文件有恢复的功能。

如何防止Mirai感染

Mirai一直在变种,新变种比原始版本更为灵活,可以利用更广泛的目标,包括企业级无线控制器、无线演示系统和数字标牌等。统计数字显示,被 Mirai 新变种所感染的物联网设备约占 21 %。

那该采取什么样的措施来防止感染呢?

首先,清点所有连接到其网络的物联网设备。

其次,全面更改默认密码。

再有,确保连接到网上的每个设备都在采用最新补丁。

最后,创建一个包括防火墙、VPN、防病毒和反恶意软件的整套防御策略,甚至可聘请第三方安全专家来确保企业系统的稳固安全。而没有内部 IT 部门的公司应该召集一名安全专家来应对 Mirai 的巨大威胁。

总结

以上详细介绍了Mirai僵尸网络网络结构以及追踪方法。虽然蜜罐对于检测Mirai很有效,但是由于Mirai代码开源导致其不断变种,如何应对Mirai僵尸网络的依旧是今后进一步的研究方向。