ARP 中间人原理参考

ARP实战:

arping -s 00:11:22:33:44:55 -S 192.168.0.1 192.168.0.51

告诉192.168.0.51,映射: 192.168.0.1 => 00:11:22:33:44:55

通过MAC过滤感兴趣的数据包:

BPF表达式过滤(抓包前设置的抓包条件)

ether host 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

对抓到的数据包进行条件过滤(抓包后对已有数据的过滤)

eth.addr== 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

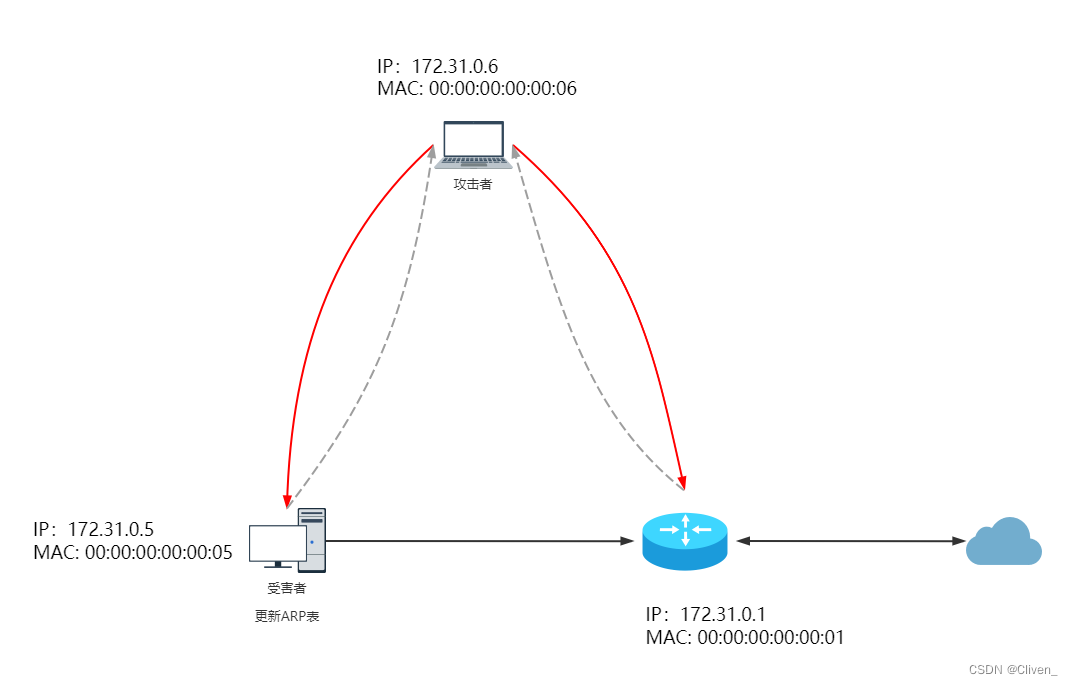

原理示意

在攻击时需要同时发送 ARP reply 到 被攻击对象 与 网关

为了让被攻击者无感知,在攻击结束后需要将ARP缓存恢复到正常,这就需要再次向 被攻击者 和 网关 发送正确的ARP reply。

Windows 及 Linux等多系统配置流量转发策略

# OSX

sudo sysctl net.inet.ip.forwarding=1

# FreeBSD

sudo sysctl -w net.inet.ip.forwarding=1

# Linux

sudo sysctl -w net.ipv4.ip_forward=1

# Windows (on PowerShell)

Get-NetIPInterface | select ifIndex,InterfaceAlias,AddressFamily,ConnectionState,Forwarding | Sort-Object -Property IfIndex | Format-Table

# (get the interface index)

Set-NetIPInterface -ifindex [interface index] -Forwarding Enabled

github . malfunkt . arpfox . https://github.com/malfunkt/arpfox

gopacket 抓包 : 知乎 . 【酷Go推荐】网络流量抓包库 gopacket . asta谢 . 2021.04 . https://zhuanlan.zhihu.com/p/361737169

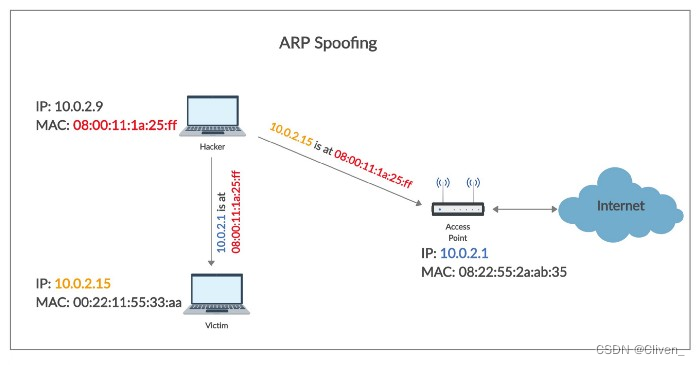

中间人攻击ARP攻击并非构造ARP Reply消息,若通过ARP Reply消息的目的地址的方式进行攻击被攻击对象会认为与现有的ARP冲突。

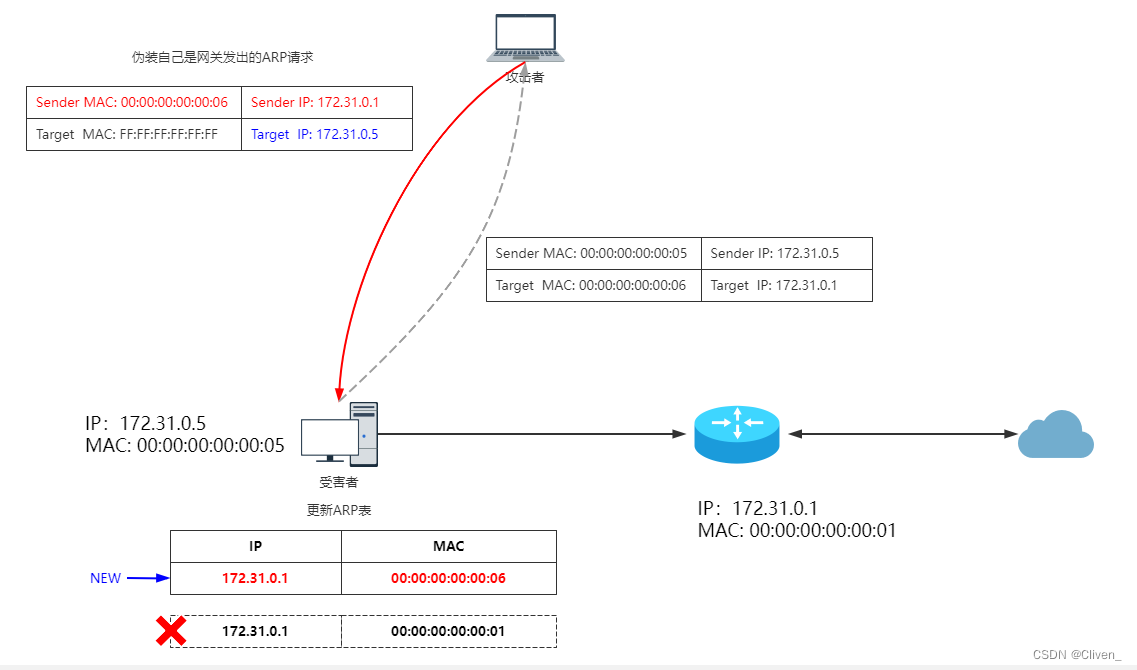

ARP攻击是通过构造特殊的ARP Request实现的,该请求中发送者的IP为目标对象dest的IP,MAC却为攻击者target的,目的IP为被攻击对象dest。通过这样的方式被攻击对象target将会设置本地的ARP表dest IP映射为 target MAC,并回复ARP Reply。

上面交换过程省略了以太网包头。

在经过上述攻击之后,受害者原本流向网关的数据都将流向攻击者,该攻击仅可监听受害者的单向发出的数据。

要取得另一个方向的数据,需要对受害者请求的目的对象发起同样的攻击,最终示意图如下: