1,使用的工具使用模拟器ensp,虚拟机vm,VirtualBox。

2,新建拓扑图如下:

交换机使用华为s3700

云配置如下:

绑定网卡是virtualbox的虚拟网卡,并加上udp端口,下面的端口映射,出端口选择2,并点上双向通道,形成映射。其他两个云类似。用真实网卡做实验会影响自己的真实网络,并且在抓包的时候数据过多,不容易观察。

3,vm虚拟机里的设置

- 需要安装xp,kali系统,具体的安装教程可以百度。装的时候可以将xp克隆一下,减少安装的步骤。

- vm里的虚拟网络编辑器设置如图。桥接到vbox 的虚拟网卡

- 虚拟机的网卡设置,如图。选择自定义的vmnet0。三台虚拟机一样。

- 虚拟机的网络设置,如图

kali

windows xp的网络设置为静态的,一个为192.168.1.2,另一个为192.168.1.3。 - 测试网络连通性

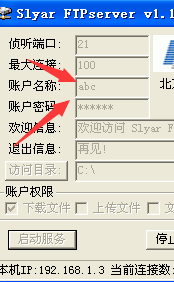

4,windows xp 打开ftp服务,这里使用ftp的工具。用户名:abc 密码123456.

5,kali使用macof命令,开启mac地址泛洪。

6,在xp的克隆机里面登录ftp

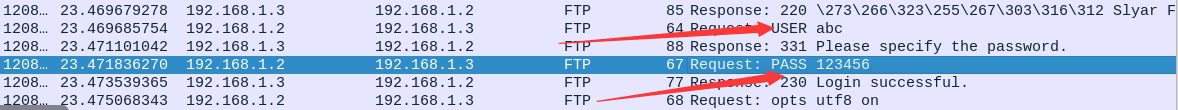

7,同时在kali里面使用命令wireshark打开抓包的工具。嗅探ftp的账户名和密码。在过滤器上输入ftp,这样只会出现ftp的包

8,同时找到抓到的账号名和密码

这样实验完成,并成功了