Weblogic漏洞环境安装

这里我们使用Kali虚拟机安装docker并搭建vulhub靶场来进行Weblogic漏洞环境的安装

安装 docker

#更新软件

apt-get update

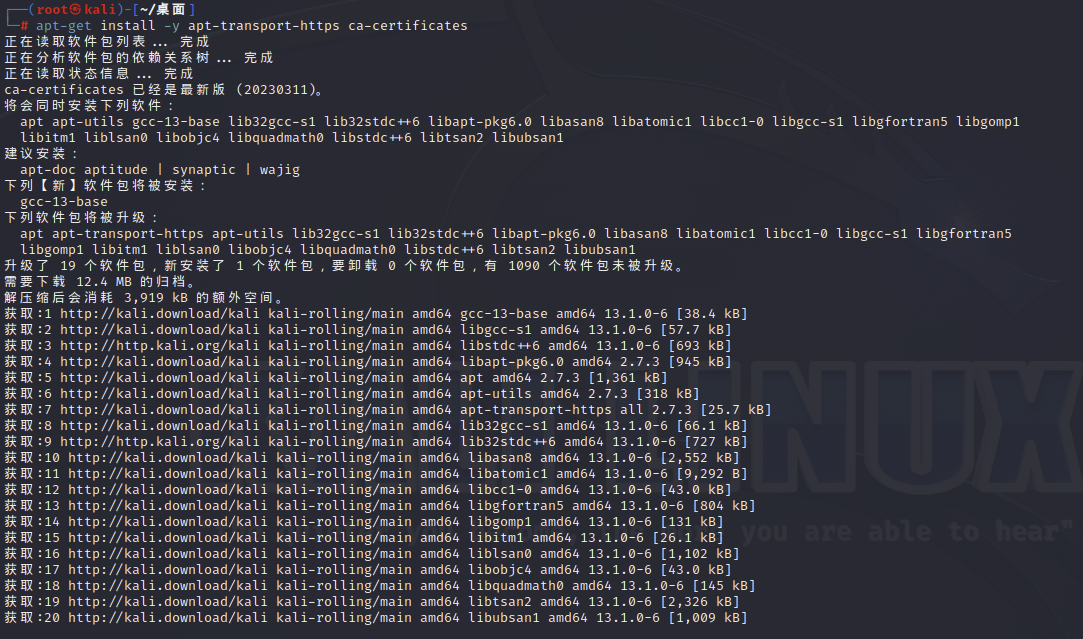

#安装CA证书

apt-get install -y apt-transport-https ca-certificates

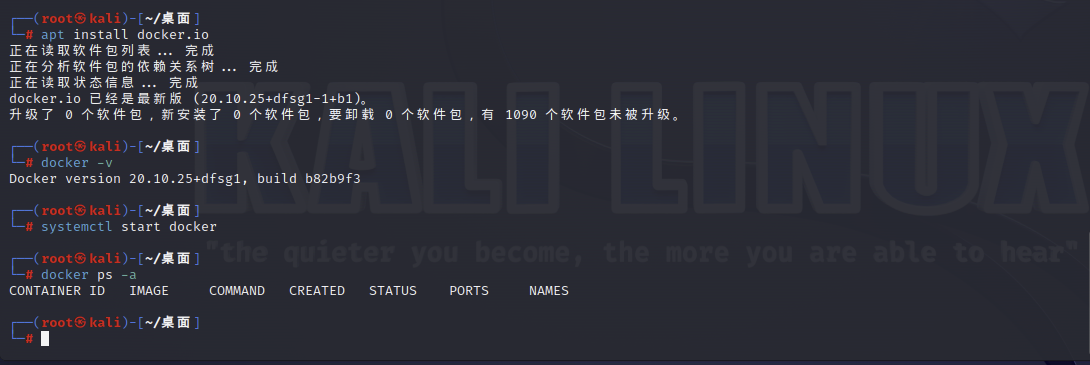

#安装docker

apt install docker.io

#查看docker是否安装成功

docker -v

#启动docker

systemctl start docker

#显示docker信息

docker ps -a

如上图所示,我们已经成功安装好了docker

安装pip和docker-compose

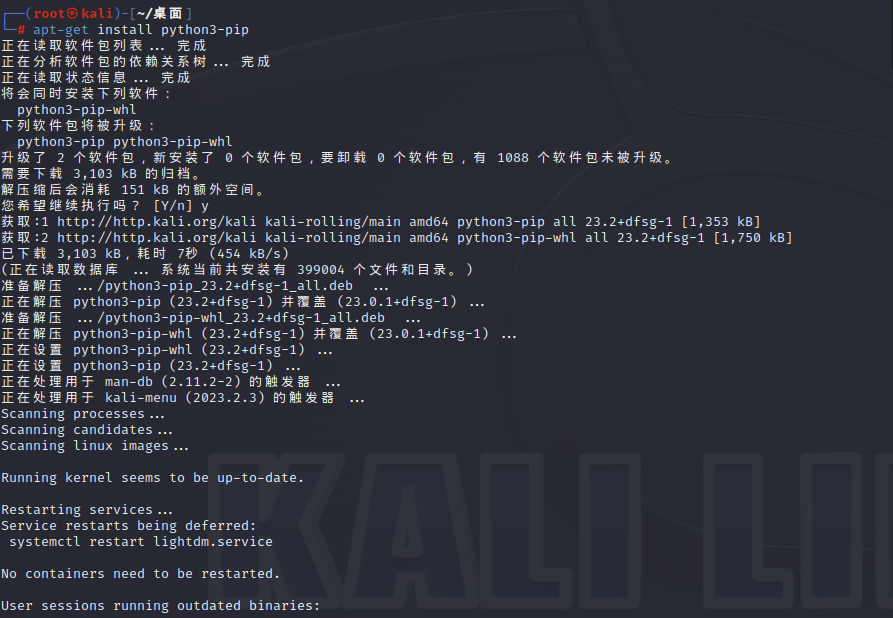

#安装pip

apt-get install python3-pip

#安装docker-compose

apt install docker-compose

#查看版本,是否安装成功

docker-compose -v

如上图所示,我们已经成功安装好了pip和docker-compose

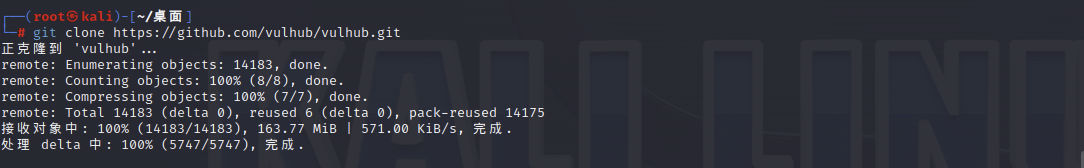

安装vnlhub

#安装vnlhub

git clone https://github.com/vulhub/vulhub.git

将docker换成国内源

#更改源

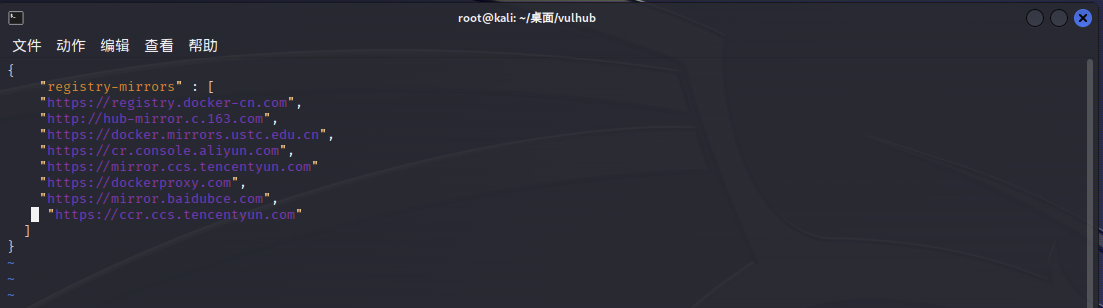

vim /etc/docker/daemon.json

#加入以下内容

{

"registry-mirrors": [

"https://dockerproxy.com",

"https://hub-mirror.c.163.com",

"https://mirror.baidubce.com",

"https://ccr.ccs.tencentyun.com"

]

}

#重启docker

systemctl restart docker

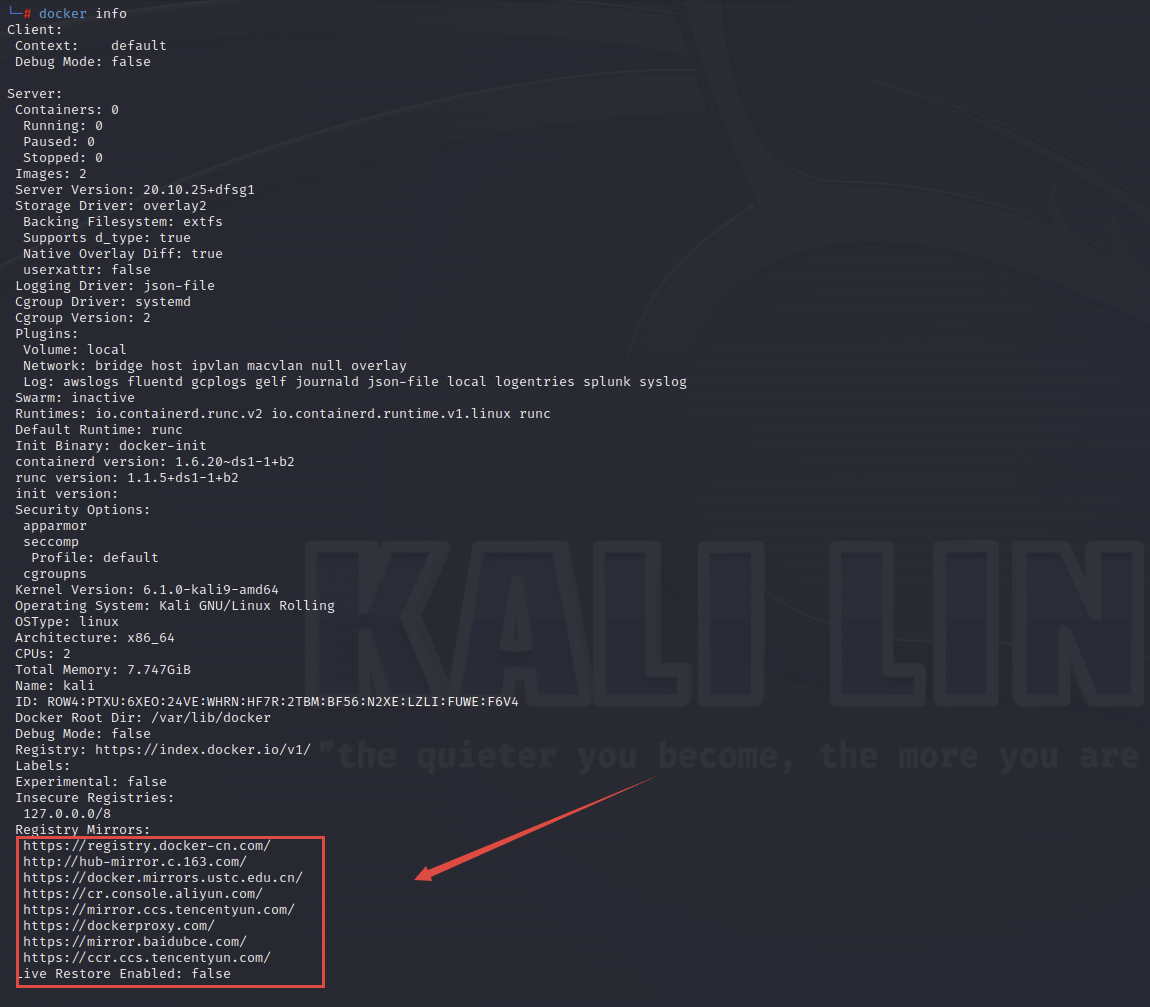

#查看信息,出现图中配置的信息即为成功

docker info

使用vulhub靶场

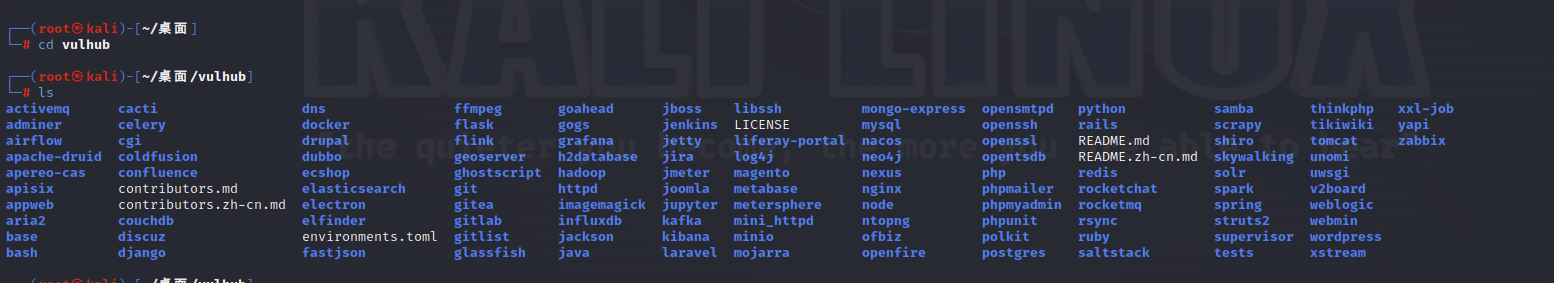

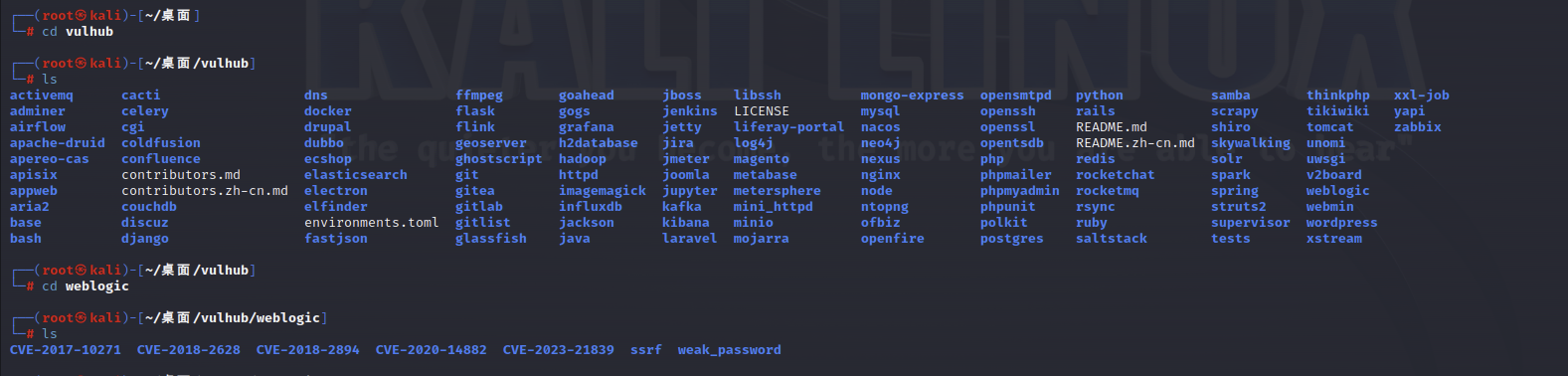

进入你想试验靶场的位置,cd vulhub/目录名,可以用ls查看漏洞靶场

比如我们想进入 Weblogic漏洞环境,可以 cd weblogic,然后通过 ls 查看可以搭建的靶场,目前 vulhub关于 Weblogic漏洞 可以搭建的靶场有七个

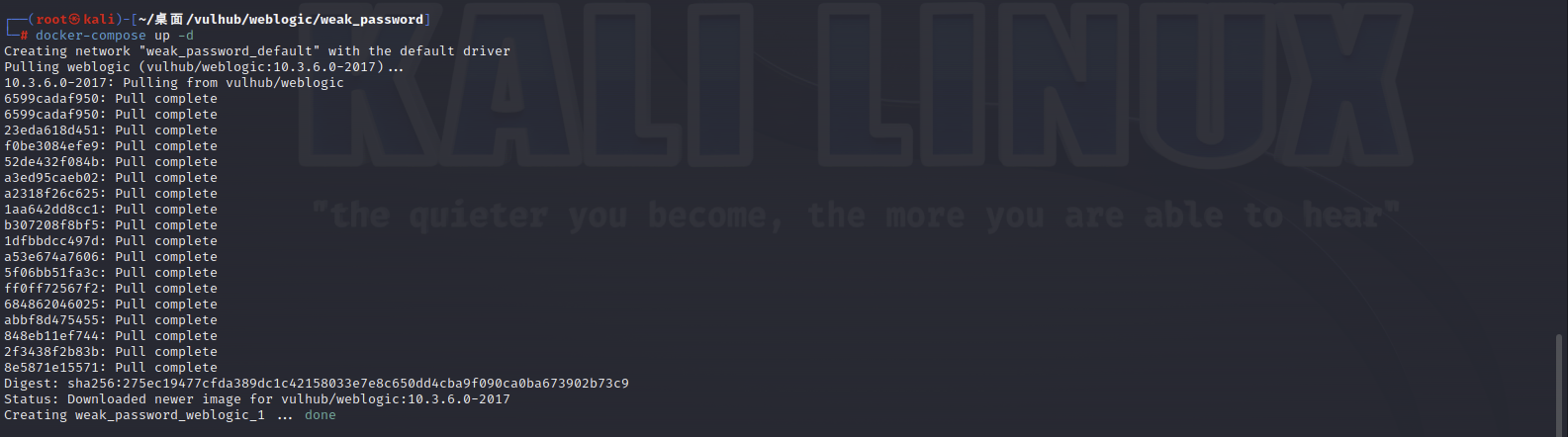

我们拿 weak_password 漏洞举例,如果我们想要安装 weak_password漏洞环境,可以 cd 到 weak_password,然后输入以下命令启动靶场环境:

docker-compose up -d

输入以下的命令可以查看当前启动的靶场环境

docker-compose ps

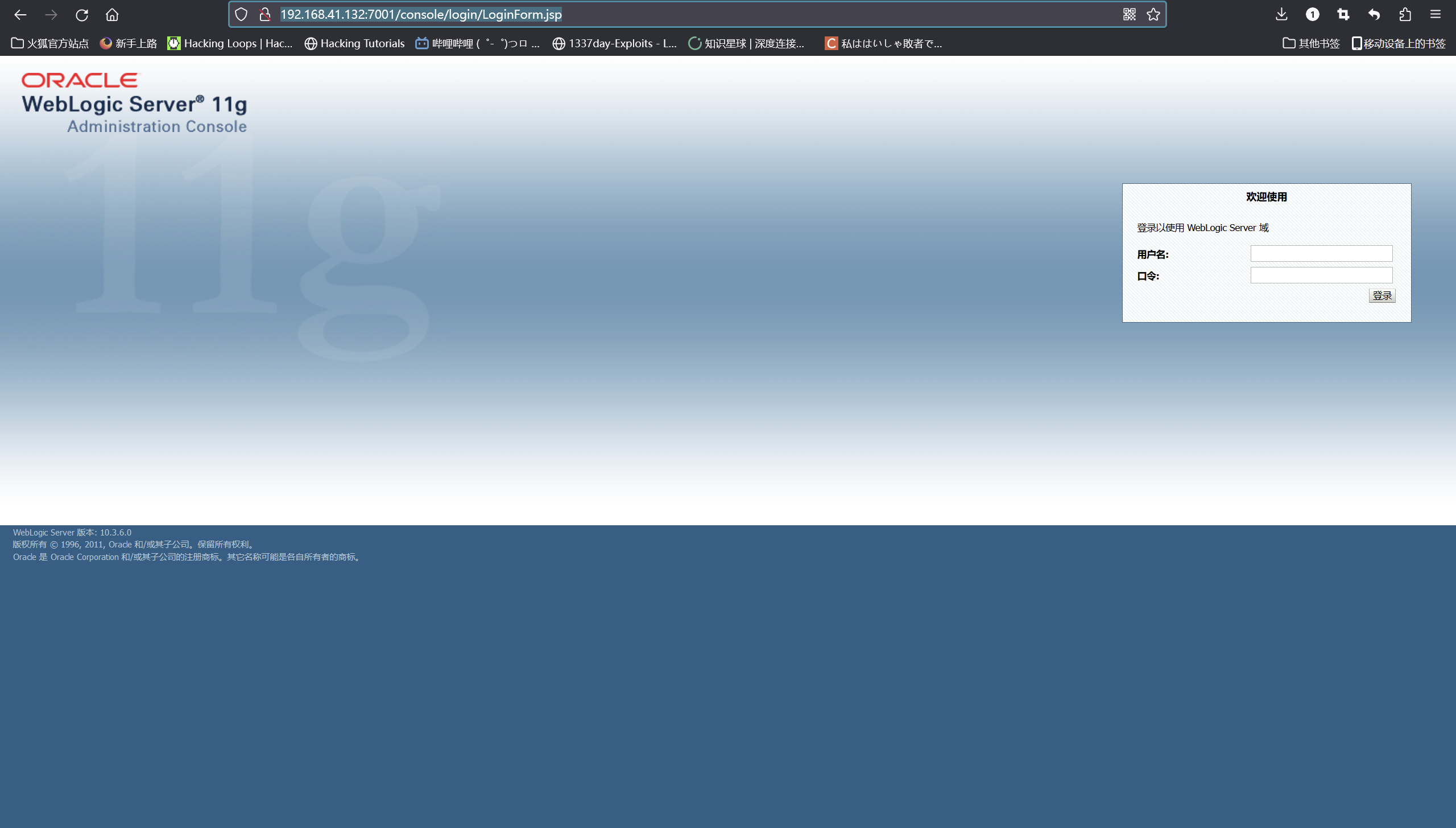

然后我们可以通过本机的IP加端口号( http://192.168.41.132:7001/console/login/LoginForm.jsp)来进行靶场访问,如图这就是漏洞靶场的界面了

若不需要使用该靶场的时候,可以输入以下的命令移除环境:

docker-compose down

移除后就不能访问该网址了,靶场环境也就被移除了