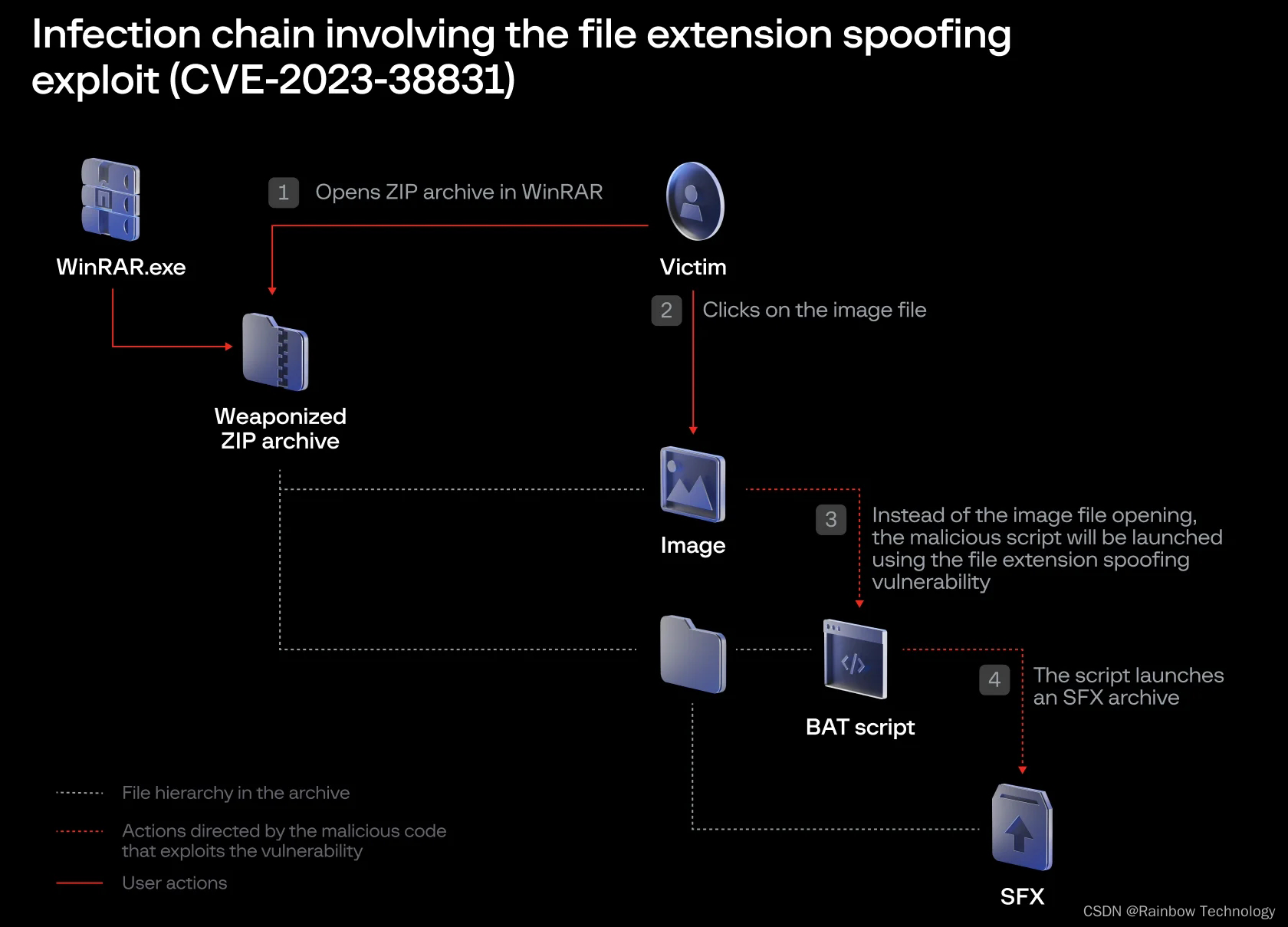

CVE-2023-38831 漏洞位于ZIP文件的处理过程,攻击者可以制作恶意.ZIP或.RAR压缩文件,其中包含无害文件(例如.jpg、.txt或PDF文件等)及恶意执行文件,并以无害文件名为文件夹命名。当用户点击并试图解压缩看似合法的文件时,即被安装恶意程序。

- 该漏洞产生的根源在于对用户提供的数据缺乏适当的验证,这会引发分配的缓存背后的内存访问。漏洞利用需要用户交互,即攻击者需要访问恶意页面或打开精心伪造的RAR文件。但从实际攻击场景来说,欺骗用户执行必要的交互操作并不难。

- RARLAB已于2023年8月2日发布了WinRAR v 6.23版本,建议用户尽快安装安全更新。

- 鉴于此类漏洞可被用于进一步攻击活动,微软已经开始测试Windows 11系统对RAR、7-Zip和GZ等压缩文件格式的支持,未来系统将无需安装WinRAR这样的第三方软件,以减少可能的攻击面。

效果演示

完整项目下载

【下载地址】![]() https://wwrd.lanzoum.com/iqJNm16e4vah

https://wwrd.lanzoum.com/iqJNm16e4vah

【CSDN下载】![]() https://download.csdn.net/download/qq_39190622/88252398

https://download.csdn.net/download/qq_39190622/88252398