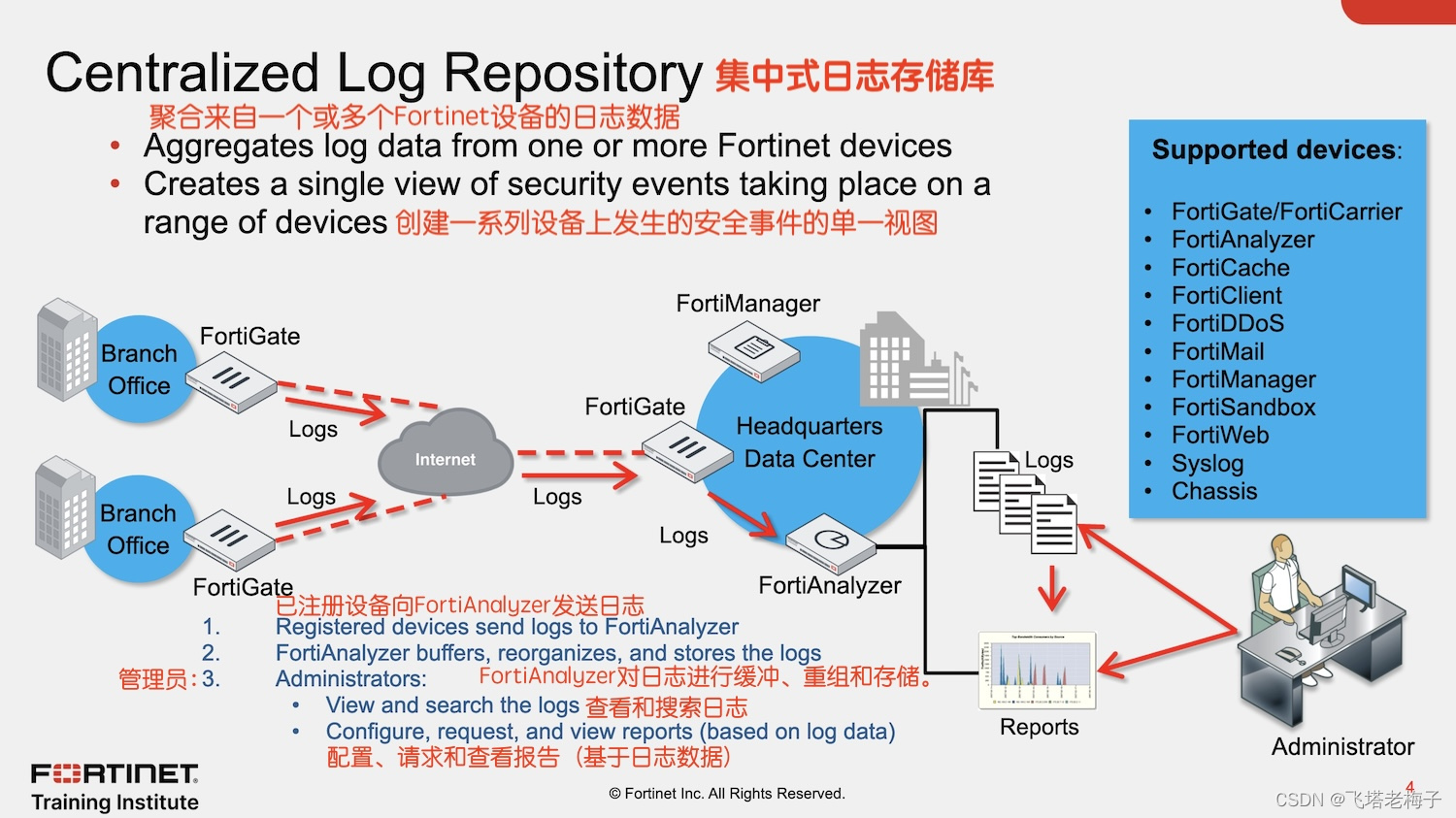

FortiAnalyzer将日志记录、分析和报告集成到一个系统中,因此你可以快速识别和响应。

虽然FortiAnalyzer旨在处理Fortinet设备的日志,但它也可以与使用Syslog标准的设备一起工作。

日志记录和报告工作流程如下:

1. 注册设备将日志发送到FortiAnalyzer。

2. FortiAnalyzer以易于搜索和运行报告的方式整理和存储这些日志。

3. 管理员可以使用GUI连接到FortiAnalyzer手动查看日志,或生成报告以查看不同格式的数据。你还可以使用CLI执行管理任务。

FortiAnalyzer的一些关键功能包括报告、警报生成和内容归档。

报告清楚地描述了受支持设备上发生的网络事件、活动和趋势。FortiAnalyzer报告整理日志中的信息,以便你可以解释信息,并在必要时采取必要的行动。你可以存档和过滤你从这些报告中收集的网络知识,以及挖掘它以用于合规性或历史分析目的。

FortiAnalyzer事件允许你对威胁做出快速反应,因为全天候物理监控你的网络是不现实的。当你已配置FortiAnalyzer监控注册设备的特定条件满足条件时,系统可以生成事件。你可以在GUl上看到你的事件,还可以通过电子邮件、SNMP或syslog将它们发送给多个收件人。此外,需要进一步调查的事件可用于产生新的事件。

内容归档提供了一种同时记录和存档通过网络传输的内容的完整或摘要副本的方法。你通常使用内容归档来防止敏感信息离开组织的网络。你还可以使用它来记录网络使用情况。数据丢失预防(DLP)引擎可以检查电子邮件、FTP、NNTP和网络流量,但你必须在FortiGate上的DLP传感器中配置每个规则的存档设置,以便你可以指定要存档的内容。

高级报告能力需要一些SQL和数据库的知识。例如,FortiAnalyzer分析师可能需要创建自定义SQL查询,称为数据集,以从数据库中提取特定数据。

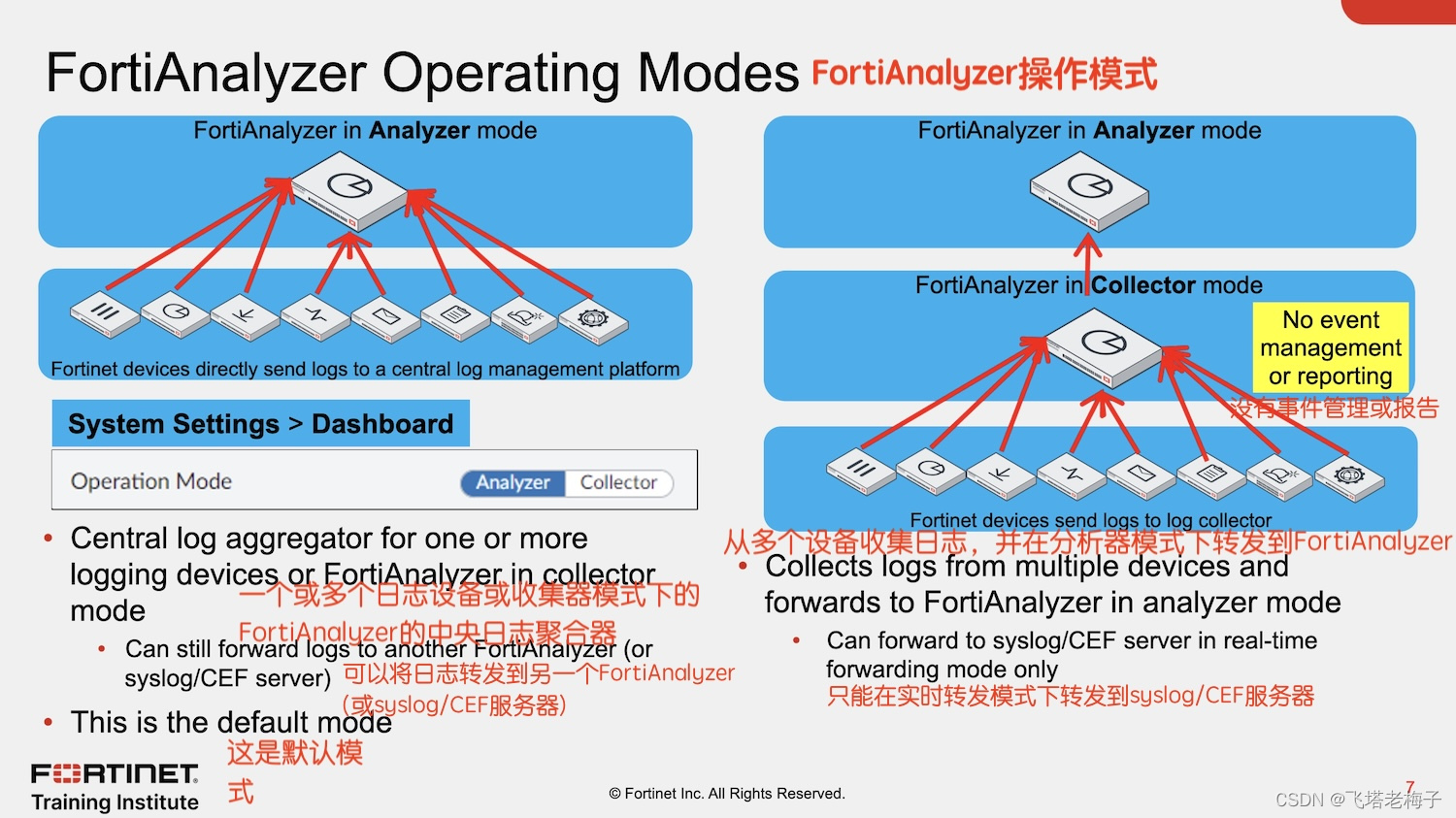

在分析器模式下运行时,该设备充当一个或多个日志收集器的中央日志聚合器,例如在收集器模式下运行的FortiAnalyzer设备或任何其他支持的设备发送日志。分析器是默认的操作模式。

在收集模式下运行时,设备从多个设备收集日志,然后以原始二进制格式将这些日志转发到另一个设备,例如在分析器模式下运行的FortiAnalyzer。它还可以将它们发送到系统日志服务器或通用事件格式(CEF)服务器,具体取决于转发模式。收集器没有与分析仪相同的功能丰富的选项,因为它的唯一目的是收集和转发日志。它不允许事件管理或报告。

你可以在仪表板上的系统信息小部件中更改操作模式。

会话的流量记录始终由安全架构中处理会话的第一个FortiGate完成。安全架构中的FortiGate设备知道其上游和下游同行的MAC地址。如果FortiGate从安全架构中属于另一个FortiGate的MAC地址接收数据包,它不会为该会话生成新的流量日志。这有助于消除多个FortiGate设备对会话的重复记录。

此行为的一个例外是,如果上游FortiGate执行NAT,则会生成另一个日志。需要额外的日志来记录NAT详细信息,例如翻译的端口和地址。

如果配置,上游设备将完成UTM日志记录,FortiAnalyzer为安全架构执行UTM和流量日志相关性,以便为可能发生的任何UTM事件提供简洁准确的记录。无需额外配置,因为FortiAnalyzer会自动执行此功能。

请注意,安全架构中的每个FortiGate都会将流量记录到FortiAnalyzer,独立于根或其他叶子设备。如果根FortiGate停机,从叶FortiGate设备到FortiAnalyzer的日志记录将继续发挥作用。

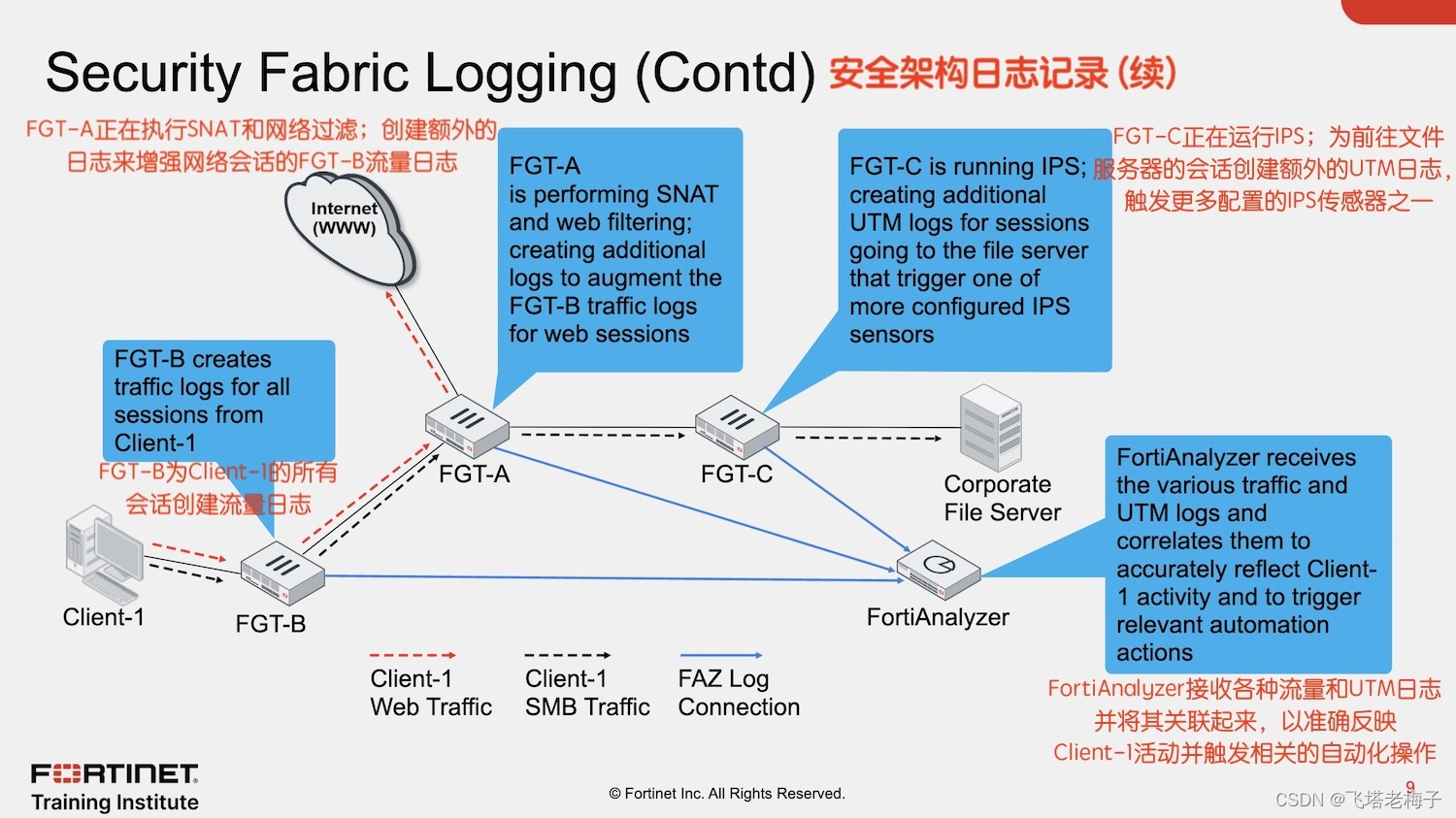

安全架构中配置了三个FortiGate设备以及FortiAnalyzer设备。

● FGT-A安装在公司网络及其互联网服务提供商之间,用于RFC-1918主机的出站通信以及HTTP/HTTPS的网络过滤。

● FGT-B安装在访问层中,提供设备检测、漏洞隔离和对连接的最终用户局域网的基本Dos保护。

● FGT-C安装在数据中心,在那里运行IPS,用于与后面服务器的所有入站通信。

FGT-B接收来自Client-1的所有流量,FGT-B为初始会话创建流量日志。

Web会话被转发到FGT-A,它不会复制初始流量日志,但会由于SNAT应用于会话而生成流量日志。此外,FGT-A对此会话应用网络过滤策略,并酌情生成相关的UTM日志。

SMB会话被转发到FGT-A,FGT-A不会重复初始流量日志。FGT-A不需要执行NAT或应用网络过滤,因此它将流量转发到FGT-C。FGT-C也不会生成重复的流量日志,但它根据其配置执行IPS检查,如果触发签名匹配导致生成日志的操作,则记录事件。

FortiAnalyzer接收各种流量和UTM日志,并自动关联它们,以便它们被链接以进行适当的查看、报告和自动化操作。

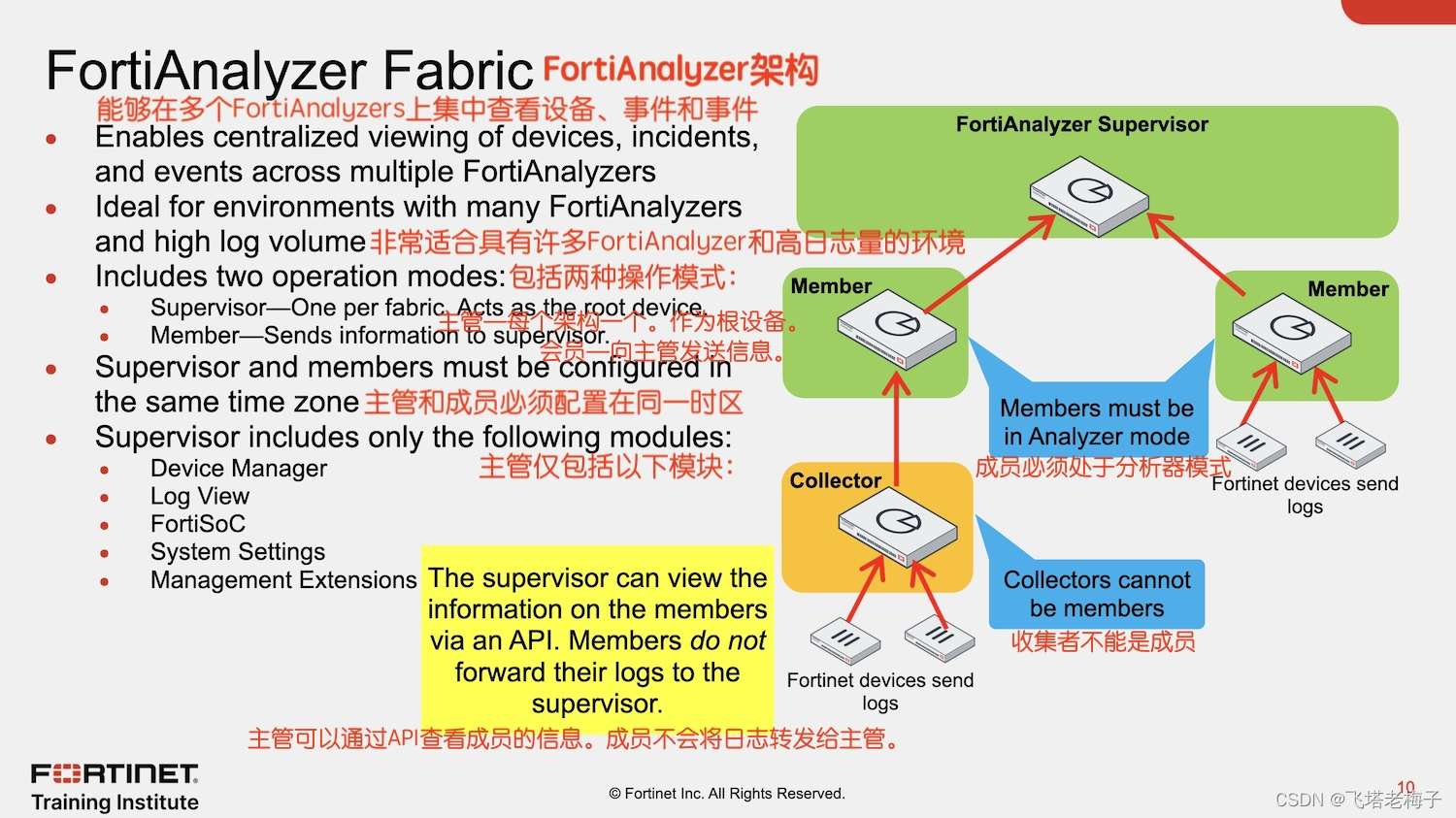

FortiAnalyzer架构包括两种操作模式:主管和成员

主管充当FortiAnalyzer架构中的根设备。SOC管理员可以使用主管查看成员设备及其ADOM、授权日志设备以及在成员身上创建的事件和事件。事件和事件信息使用API从成员同步到主管。

成员是FortiAnalyzer架构中的设备,可将信息发送给主管集中查看。当配置为成员时,FortiAnalyzer设备仍然可以访问FortiAnalyzer管理指南中确定的FortiAnalyzer功能。事件和事件由每个成员创建或提出。

配置了高可用性 (HA) 的FortiAnalyzer可以成为会员。然而,作为架构主管的FortiAnalyzers不支持HA。

所有FortiAnalyzer Fabric成员必须配置与主管相同的时区设置。

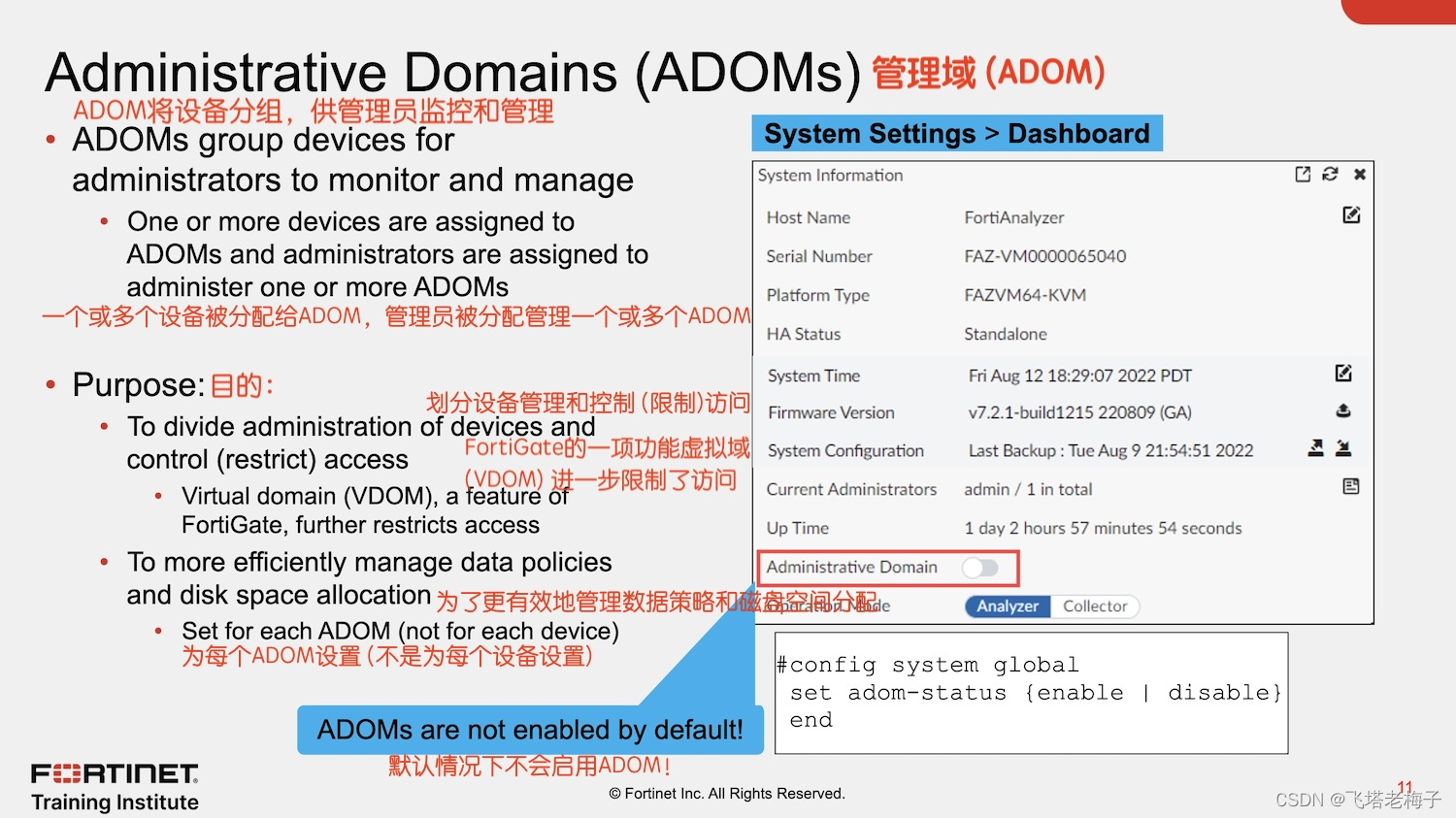

ADOM的目的是:

● 通过ADOM划分设备管理,并控制(限制)管理员访问。如果您的网络使用虚拟域(VDOM),ADOM可以进一步限制对来自特定设备VDOM的数据的访问。

● 更有效地管理根据ADOM设置的数据策略和磁盘空间分配。

默认情况下不会启用ADOM,只能由默认管理员(或拥有超级用户配置文件的管理员)配置。

你将在本课程的后面了解有关ADOM的更多信息。

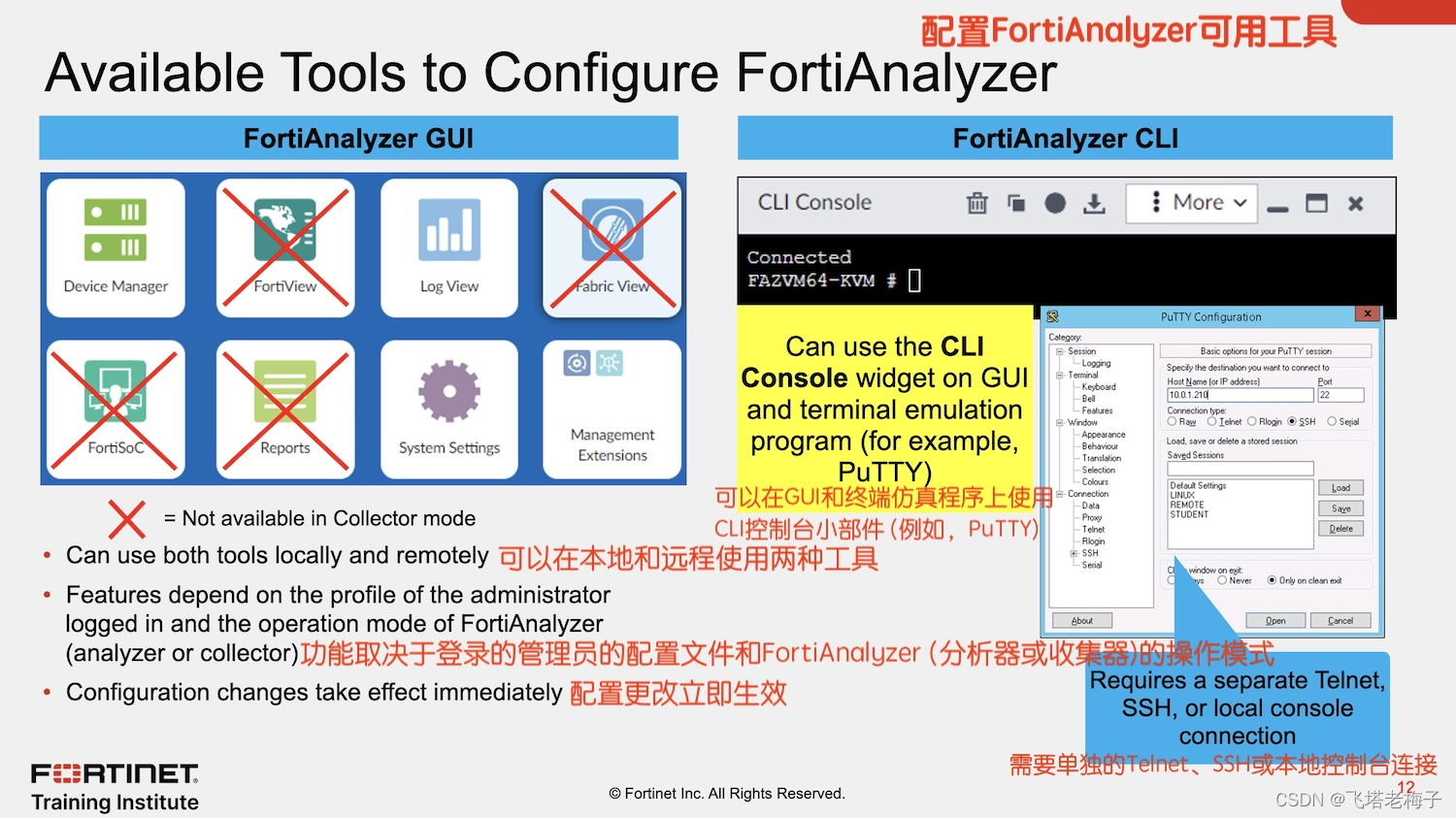

当你使用CLI时,你可以通过GUI仪表板上可用的CLI控制台小部件以及终端仿真应用程序(如PuTTY)运行命令。使用PuTTY需要单独的Telnet、SSH或本地控制台(DB-9)连接。

GUI和CLI上可用的FortiAnalyzer功能取决于登录的管理员的配置文件和FortiAnalyzer的操作模式。例如,在收集模式下运行时,GUl不包括FortiView、Fabric View、Report或FortiSOC。此外,如果你使用Standard_User或Restricted_User管理员配置文件登录,则完全访问权限(如授予Super_User配置文件的权限)不可用。CLI还包括一些无法通过GUI获得的设置。

你使用GUl和CLI所做的任何配置更改都会立即生效,而不会重置FortiAnalyzer系统或中断服务。

请注意,当FortiAnalyzer处于收集器模式时,SQL数据库默认被禁用,因此除非在CLI上启用SQL数据库,否则需要SQL数据库的日志在收集器模式下不可用。

恭喜!你已经完成了本课。接下来,你将回顾本课中涵盖的目标。