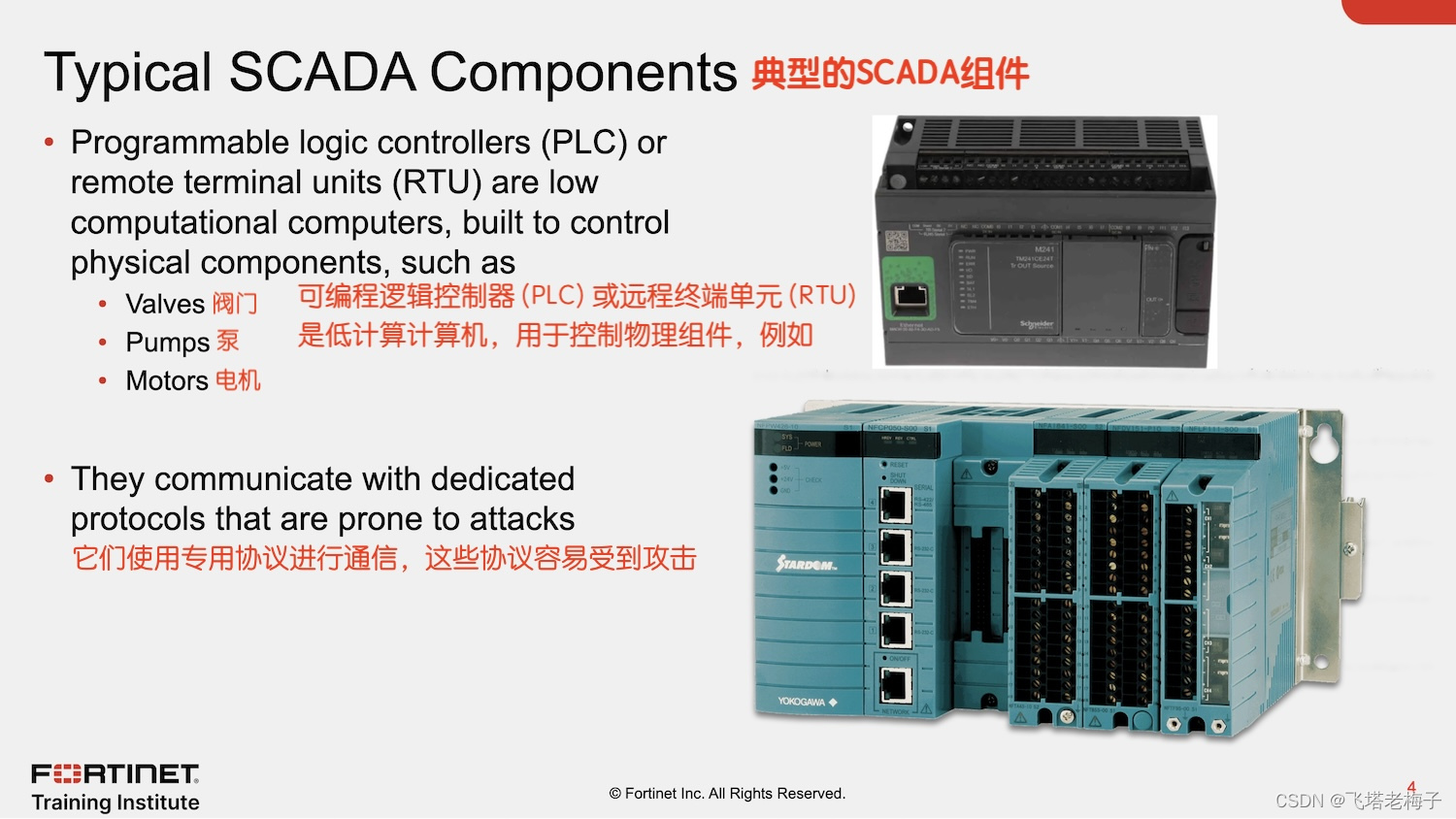

PLC或RTU是为控制阀门、泵和电机等物理组件而构建的低性能计算机。他们使用容易受到攻击的专用协议进行通信。

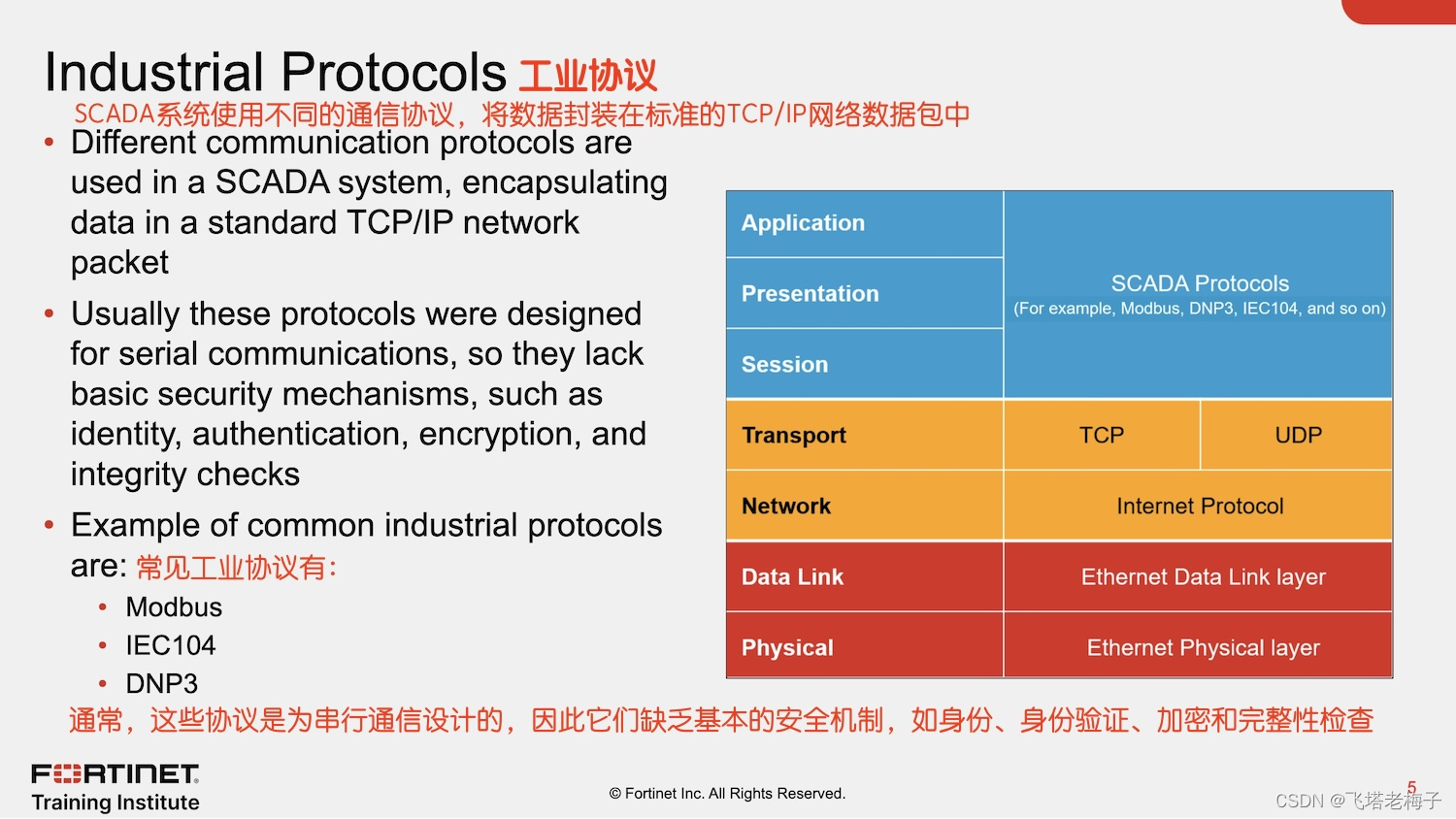

SCADA系统中使用工业通信协议,数据封装在标准的TCP/IP数据包中。

通常,工业协议是为串行通信设计的,因此它们缺乏基本的安全机制,如身份、身份验证、加密和完整性检查。

一些工业协议的例子是Modbus、DNP3和IEC104。新版本的工业协议,如EtherlP和POWERLINK,具有一些内置的安全功能。

工业协议从串行链接移植到TCP/IP,因此,大多数工业协议缺乏身份验证、加密和TLS加密等功能,这使得它们容易受到攻击。

FortiGate使用工业签名为脆弱的工业协议提供保护:

● 入侵防御

● 应用控制

● 反病毒

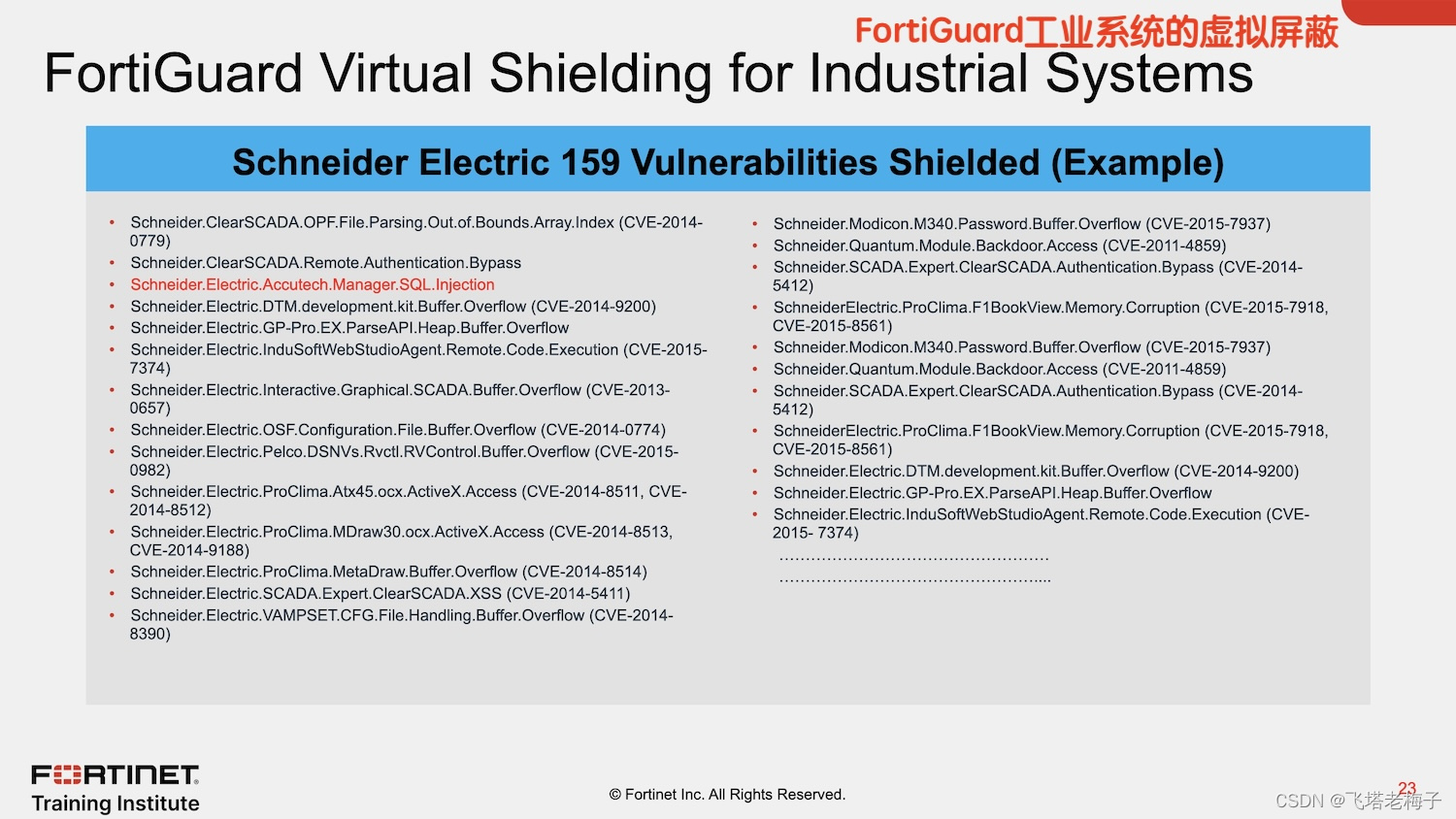

FortiGuard维护更新的工业签名和应用程序漏洞。

● FortiGuard通过阻止或限制访问危险的工业协议来保护ICS和SCADA系统

● 它还为你提供了数百个工业应用程序的可见性和控制,并允许你添加自定义应用程序

● FortiGuard实时威胁情报更新保护免受高级网络威胁,并支持主要ICS制造商提供漏洞保护

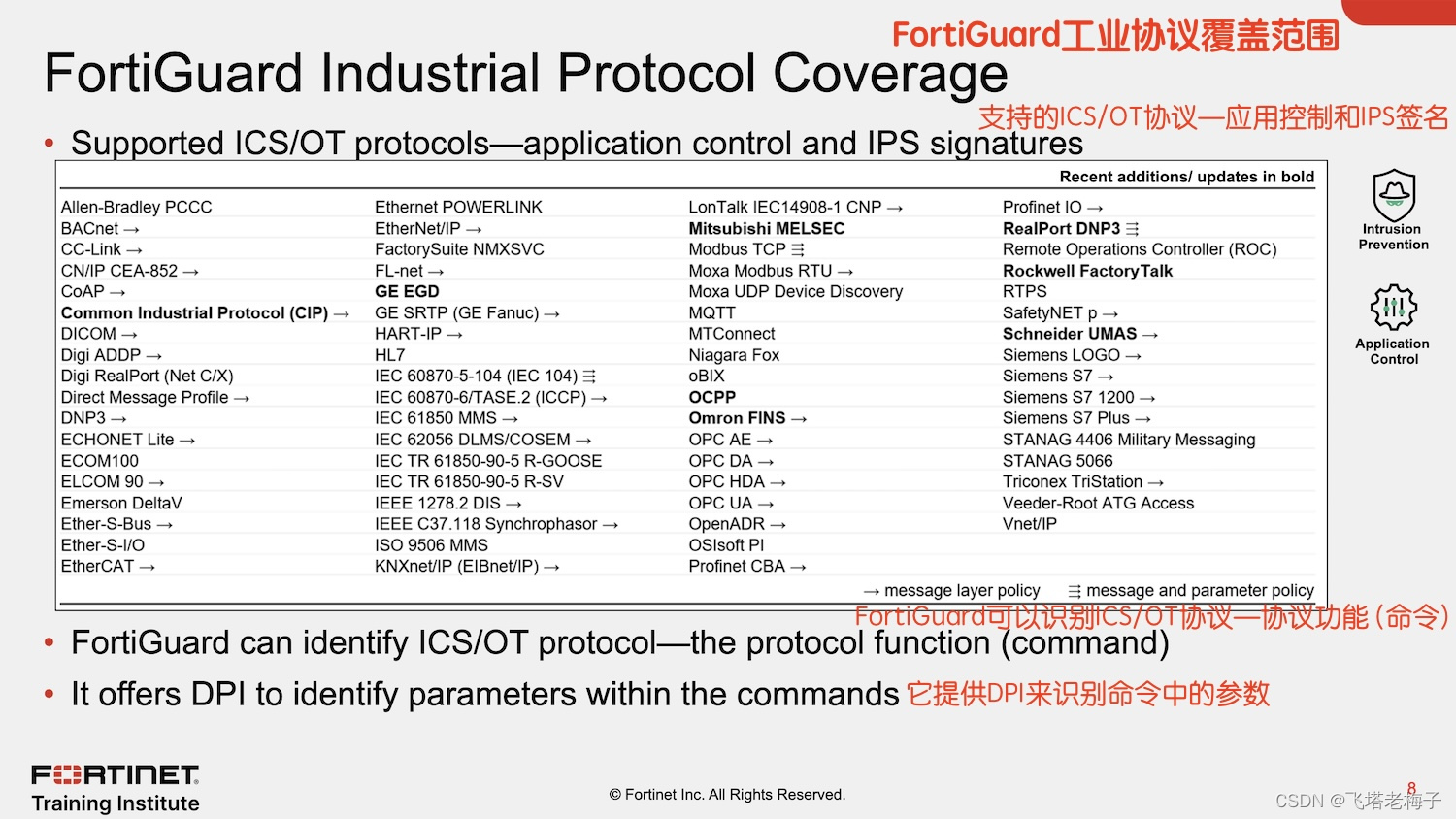

FortiGuard能够识别基本的ICS/OT协议和协议功能代码,如读写功能代码,以及控制代码,如传输原因码。

它还能够进行深度数据包检查(DPI),识别命令中的参数,例如值(特定函数代码的离散)、内存地址和对象类型,以提供对ICS协议有效负载的粒度控制。

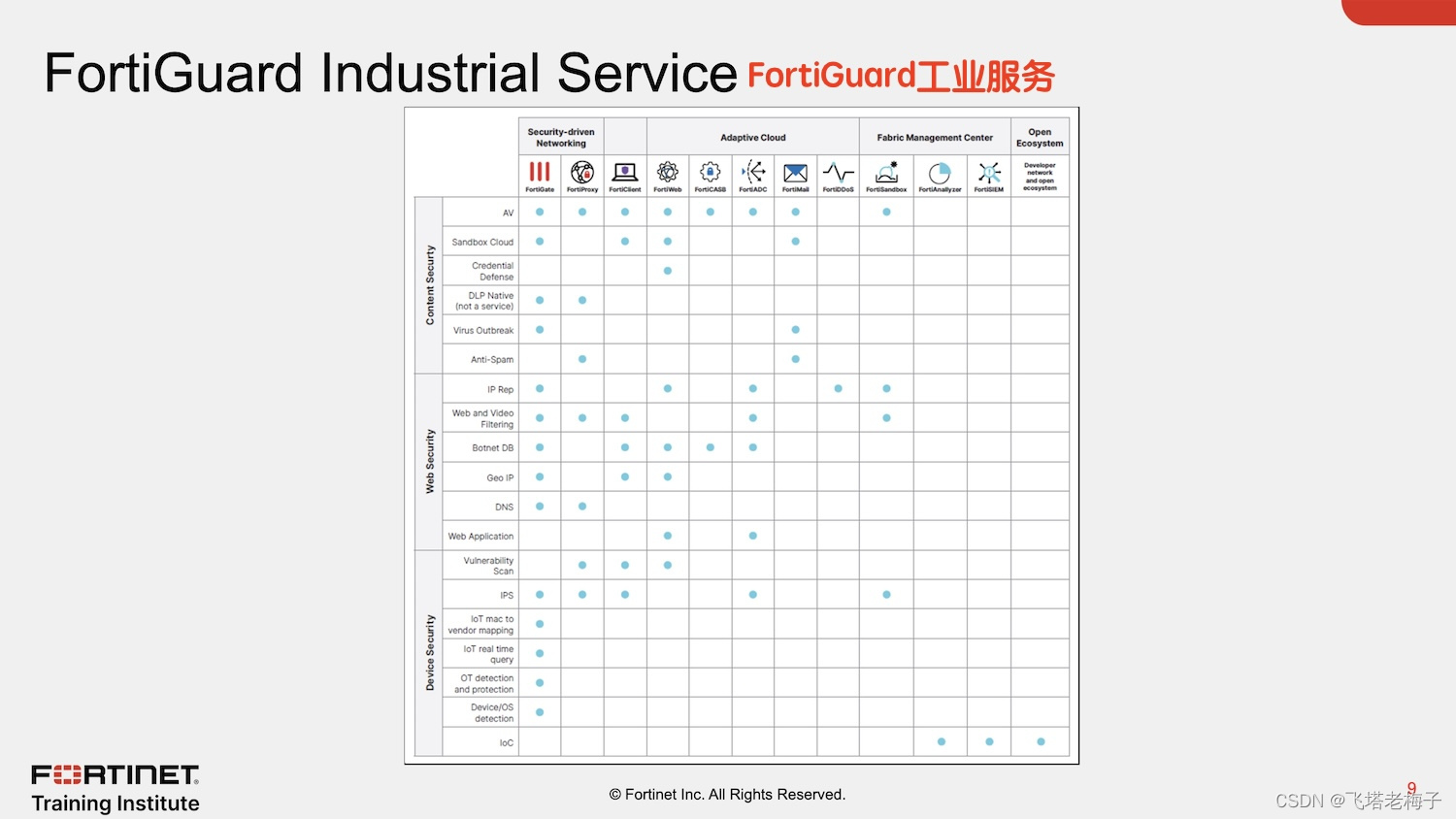

你还可以将其添加为单独的服务——以添加高级威胁防护 (ATP) 或统一威胁防护 (UTP) 功能。

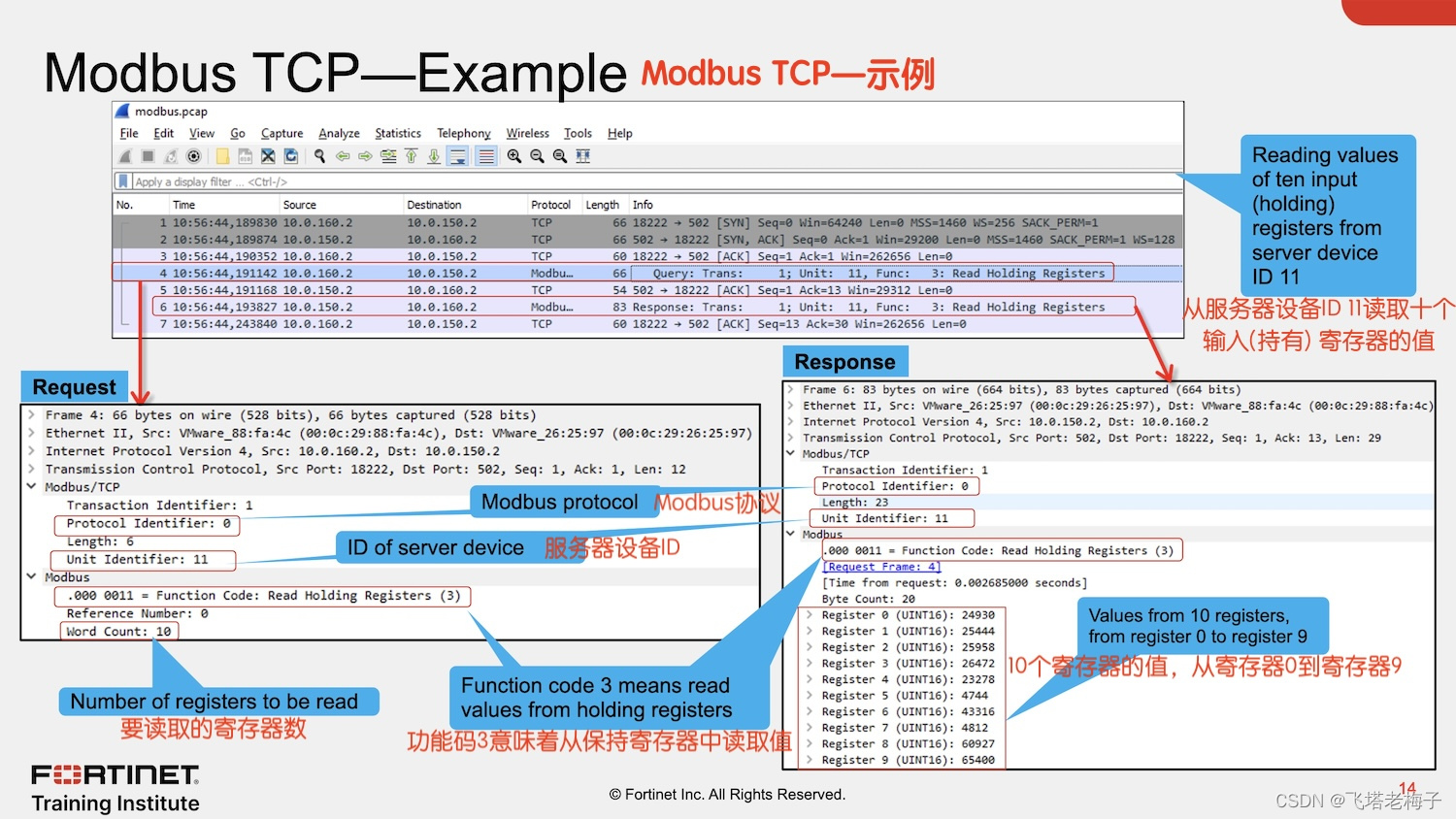

Modbus TCP/IP,也称为Modbus TCP,只是具有在以太网上运行的TCP接口的Modbus RTU协议。Modbus消息传递结构是一种应用协议,它定义了独立于数据传输介质的数据组织和解释规则。

Modbus支持与连接到同一电缆或以太网网络的多个设备的通信,例如测量温度的设备和测量湿度的不同设备,两者都将测量结果传达给计算机。

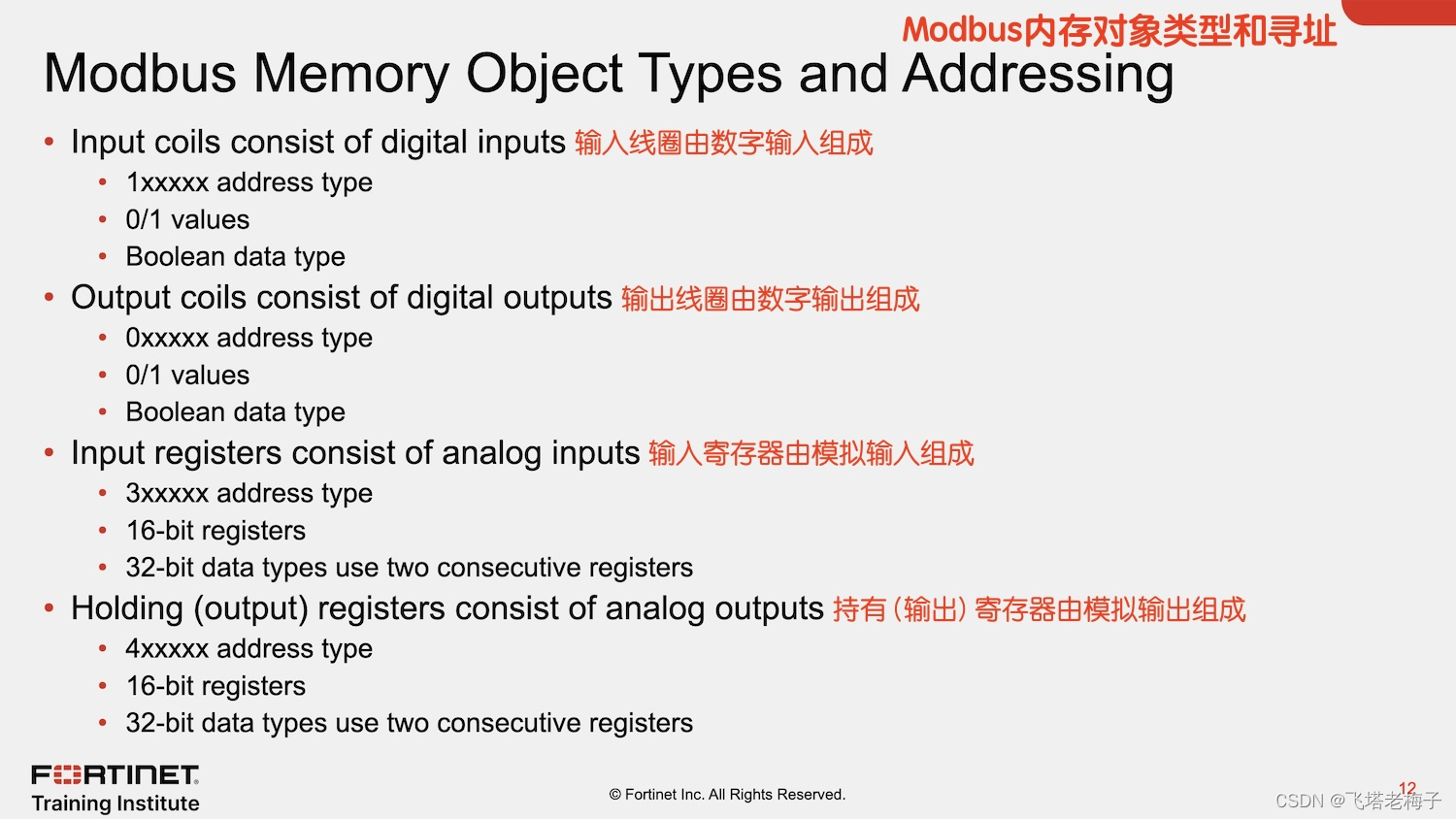

在电力行业,Modbus通常用于将系统监控计算机与SCADA中的RTU系统连接起来。许多数据类型以工厂设备的工业控制命名,如阶梯逻辑,因为它们用于驱动继电器。单个物理输出称为线圈,单个物理输入称为离散输入或触点。

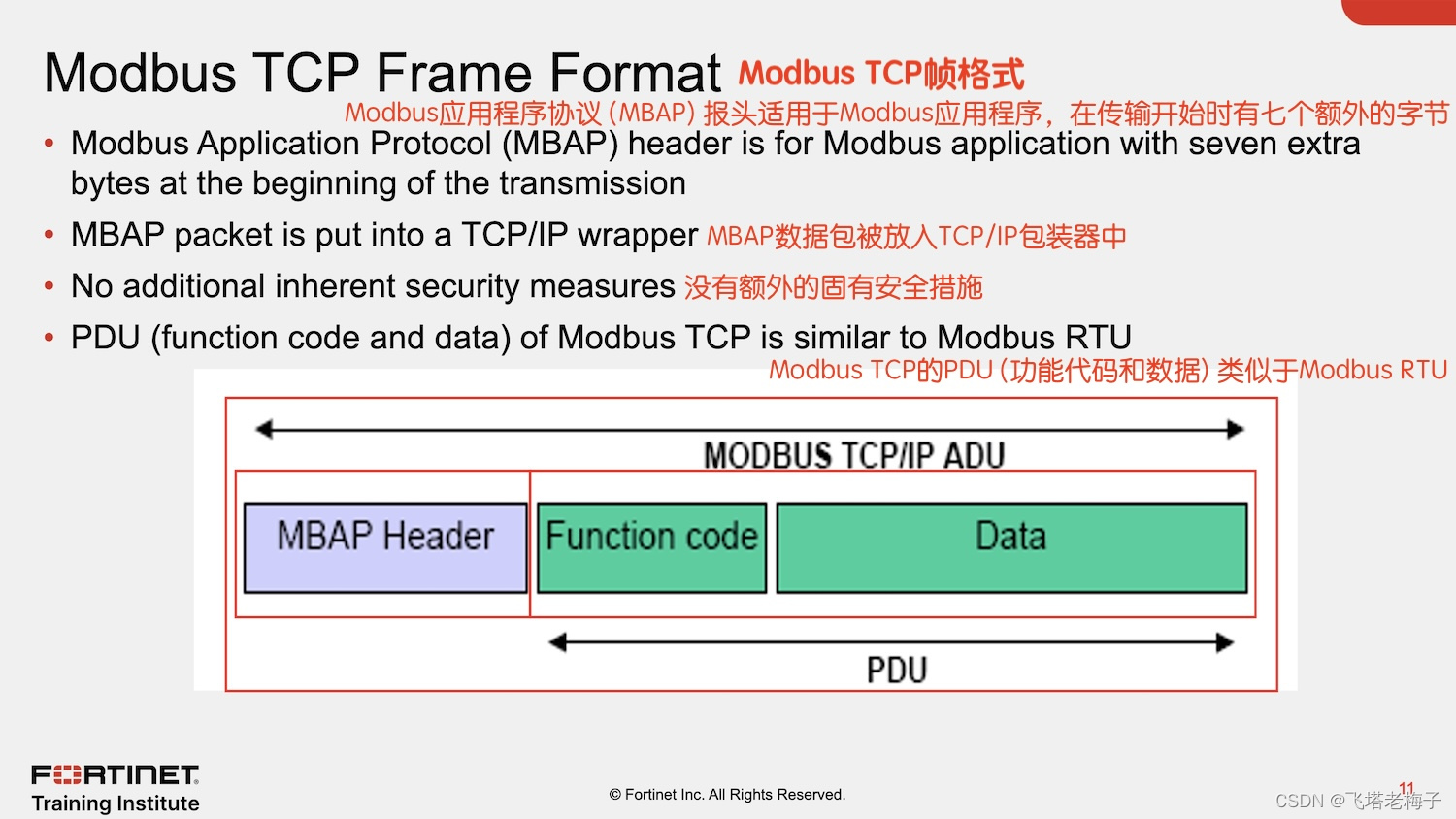

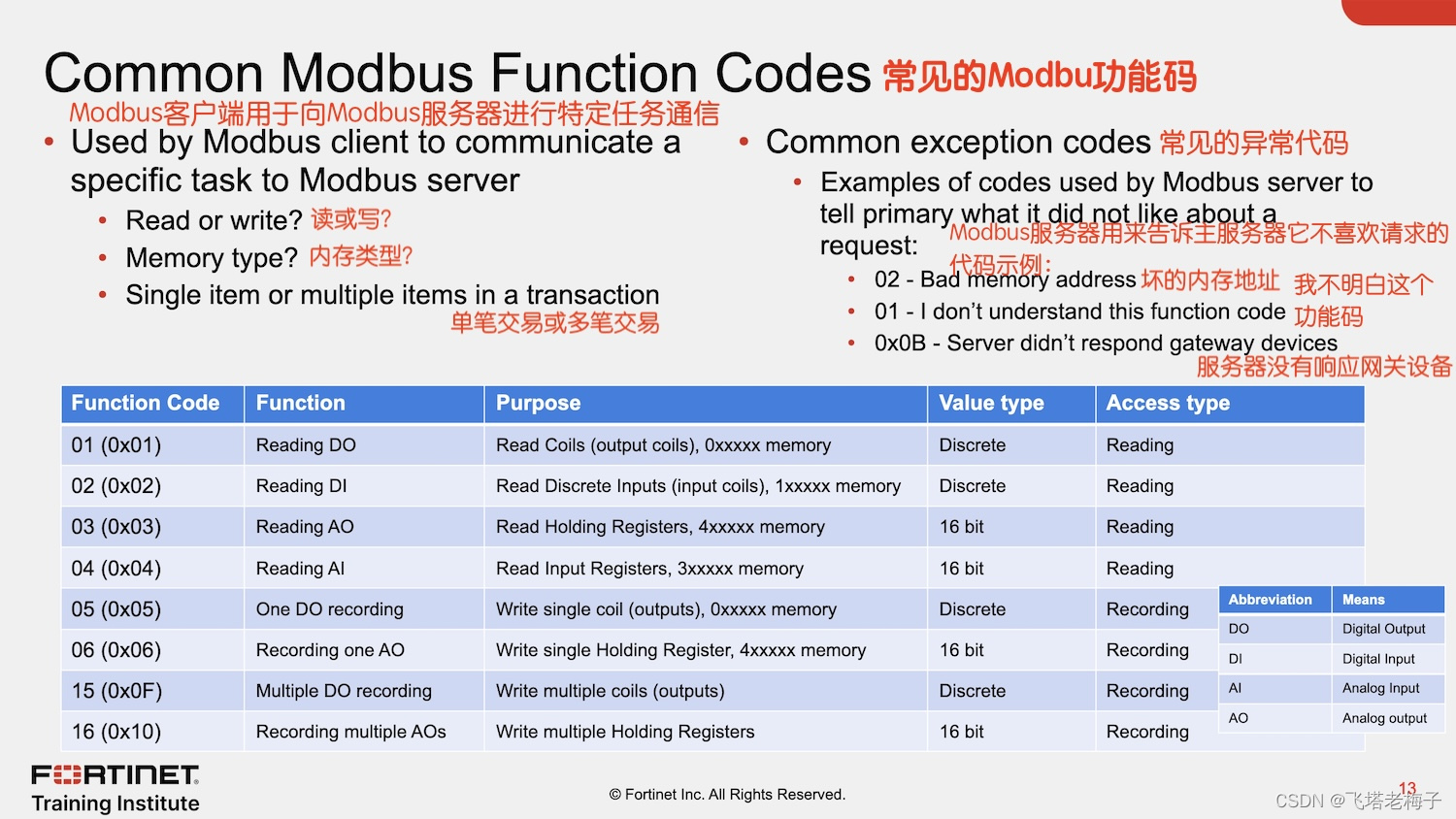

你可以在TCP/IP堆栈上的保留系统端口502访问Modbus。Modbus是一种请求和回复协议,提供由功能代码指定的服务。Modbus函数代码是Modbus请求和回复数据包数据单元(PDU)的元素。

Modbus数据包由封装PDU的ADU组成。ADU由PDU组成,而PDU由功能代码和数据组成。

Modbus是一种请求和回复协议,提供由功能代码指定的服务。

Modbus功能代码是Modbus请求和回复PDU的元素。

Modbus命令包含其所针对的设备的Modbus地址,例如1到247。只有被寻址的设备才会响应并执行命令,即使其他设备可能会收到命令。

上图展示了一些常见的功能和例外代码。

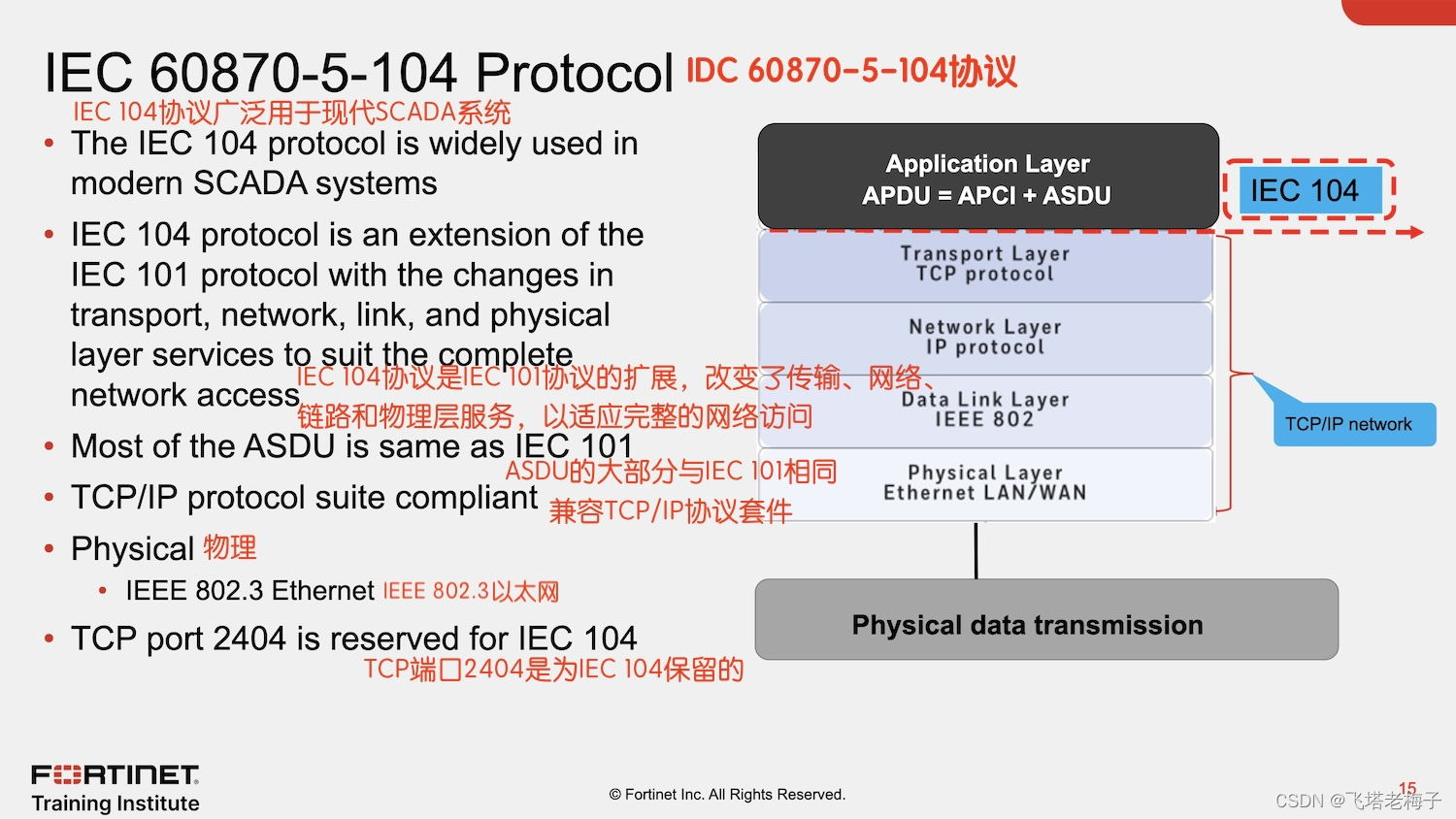

IEC 60870-5-104(IEC 104)是一套定义电气工程和电力系统自动化应用中用于远程控制SCADA的系统的标准。你可以从远程站或变电站到控制中心,或在站或变电站内找到此协议。IEC 104协议广泛用于现代SCADA系统。这是一个符合IP的网络协议,建立在之前的串行通信标准IEC 101之上,使用端口2404通过TCP传输IEC 101远程控制消息。IEC 104将IEC 101远程控制消息封装到应用程序协议数据单元(APDU)中,该单元作为TCP有效负载的一部分传输。大多数应用服务数据单元(ASDU)与IEC 101相同。

DNP3协议类似于IEC 104。IEC 104在欧洲使用,DNP3在美国使用。IEC 104主要用于发电厂。IEC 104的最大优势是它能够通过标准网络进行通信,允许在多个设备和服务之间同时传输数据。

APDU由APCI和ASDU两部分组成:

● 应用协议控制信息(APCI):

这部分是包含协议控制信息的标题。每个APCl以值为68H的起始字节开始,然后是APDU的8位长度和四个八位组的控制场。第一个控制场八位组的最小两个位决定了远程控制消息的类型。

● 应用服务数据单元(ASDU):

ASDU包含两个主要部分,固定长度为六个字节的数据单元标识符,以及由一个或多个信息对象组成的数据本身。数据单元标识符定义了特定类型的数据,并提供识别数据特定身份的地址,并包括附加信息,如COT。每个ASDU最多可以传输127个对象。

今天的威胁形势要求IPS阻止更广泛的威胁,同时尽量减少假阳性。

IPS通过控制或限制对危险的工业协议的访问来更好地保护ICS和SCADA系统。它意识到已知的漏洞、零日漏洞和协议异常,并支持主要IC制造商提供漏洞保护。

FortiGate上的IPS使用签名数据库来检测已知的攻击。协议解码器还可以检测网络错误和协议异常。FortiGate流引擎具有协议解剖器来了解和公开各种工业协议的结构,如Modbus、IEC 104、DNP3、OPC等。

IPS支持:

● IP豁免:你可以免除特定于IP地址的主机的预定义签名。只有在明确提及签名的情况下,你才能向IPS配置文件添加IP豁免。

● 自定义签名:如果你找不到匹配的签名,你可以创建自定义签名并将其添加到IPS传感器中。

● 支持数据包日志记录:当你在过滤器上启用数据包日志记录时,FortiGate会保存与过滤器中包含的任何签名匹配的数据包副本。你可以稍后分析数据包。

● 来源隔离:隔离基于攻击者的IP地址。来自攻击者IP地址的流量被拒绝,直到触发器的到期时间。

● 参数化签名:它支持一些ICS和OT协议,如Modbus、IEC 104和DNP3。

扩展签名数据库包含对性能造成重大影响的攻击,或因其性质而不支持阻止的额外签名。此外,由于其大小,扩展数据库不适用于具有较小磁盘或RAM的FortiGate型号。

对于高安全性的OT网络,你可能需要启用扩展签名数据库。

上图展示了FortiGate IPS功能涵盖的施耐德电气已知漏洞的几个例子。

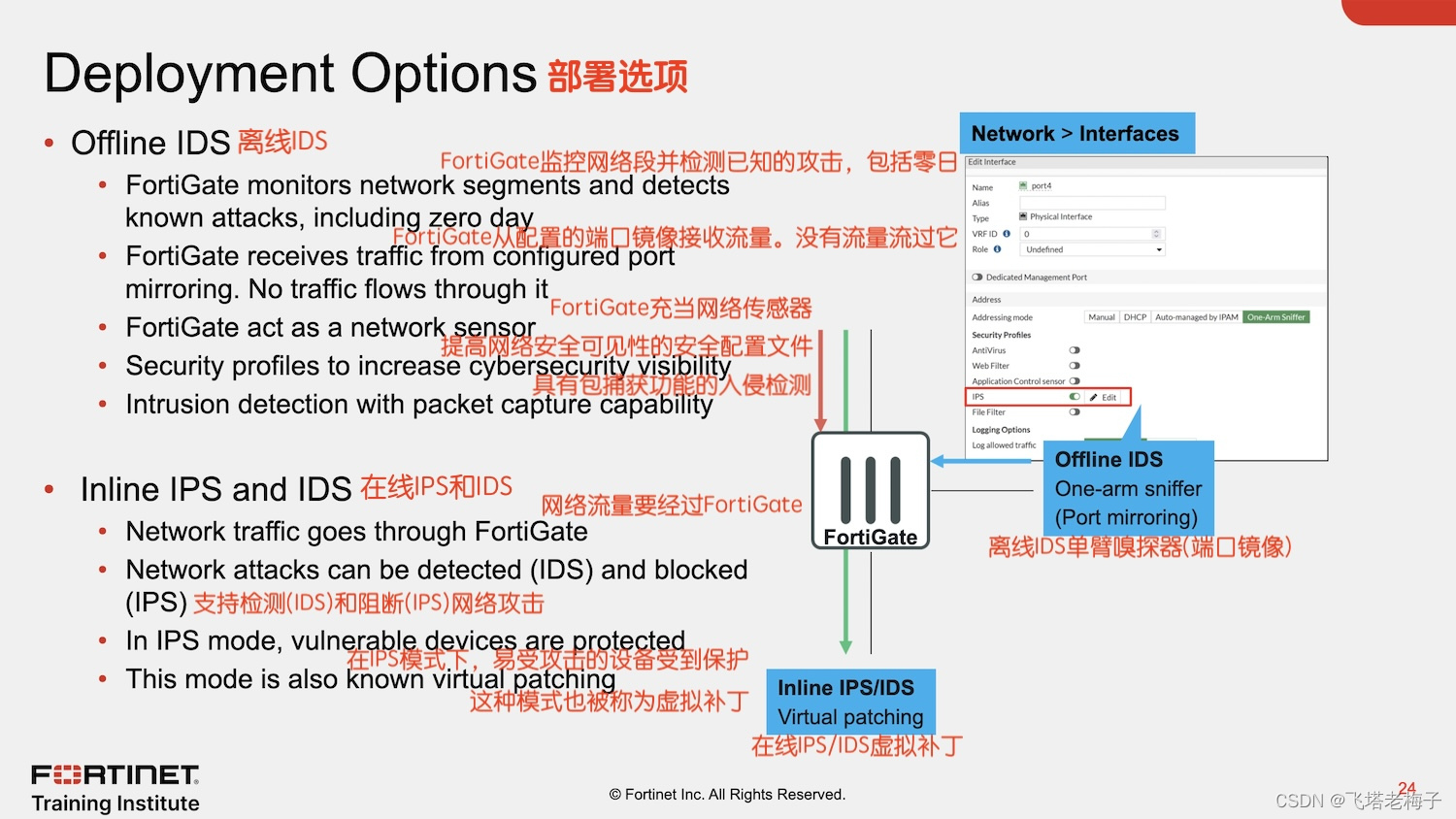

● 离线IDS

● 在线IPS和IDS

如果部署在离线IDS中

● FortiGate监控网络段并检测已知攻击,包括零日。

● FortiGate从配置的端口镜像接收流量。没有流量流过它。

● FortiGate充当网络传感器。

● 安全配置文件提高了网络安全可见性。

● 包括具有数据包捕获功能的入侵检测。

如果部署在在线IPS和IDS中

● 网络流量通过FortiGate。

● 可以检测到网络攻击(IDS)并阻止(IPS)。

● 在IPS模式下,易受攻击的设备受到保护。

● 这种模式也被称为虚拟补丁。

在本节中,你将了解运营技术环境的应用控制。

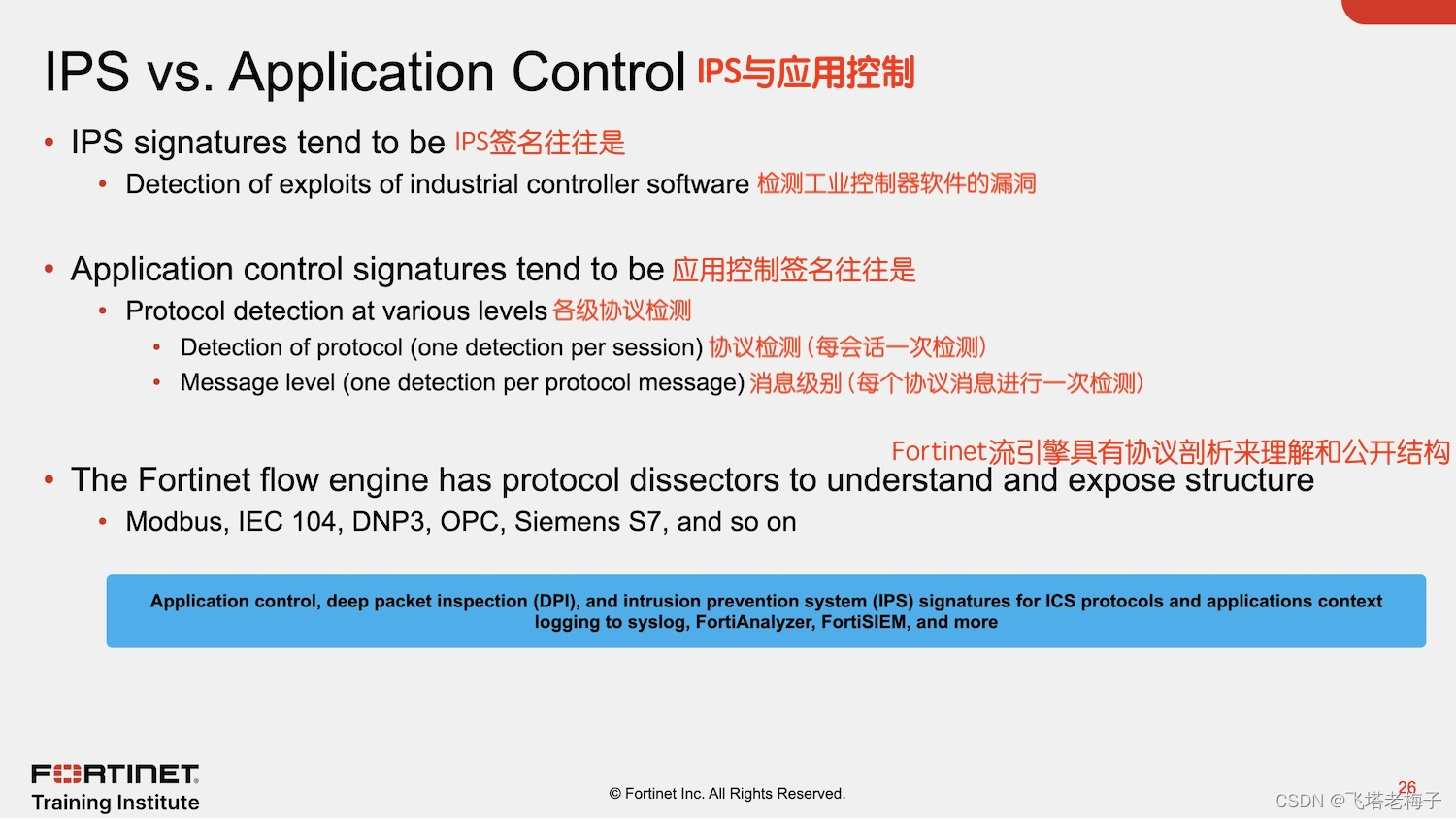

IPS检测工业软件和基于软件版本的漏洞。正如你之前了解到的,几个版本的施耐德电气Accutech Manager容易受到SQL注入攻击。

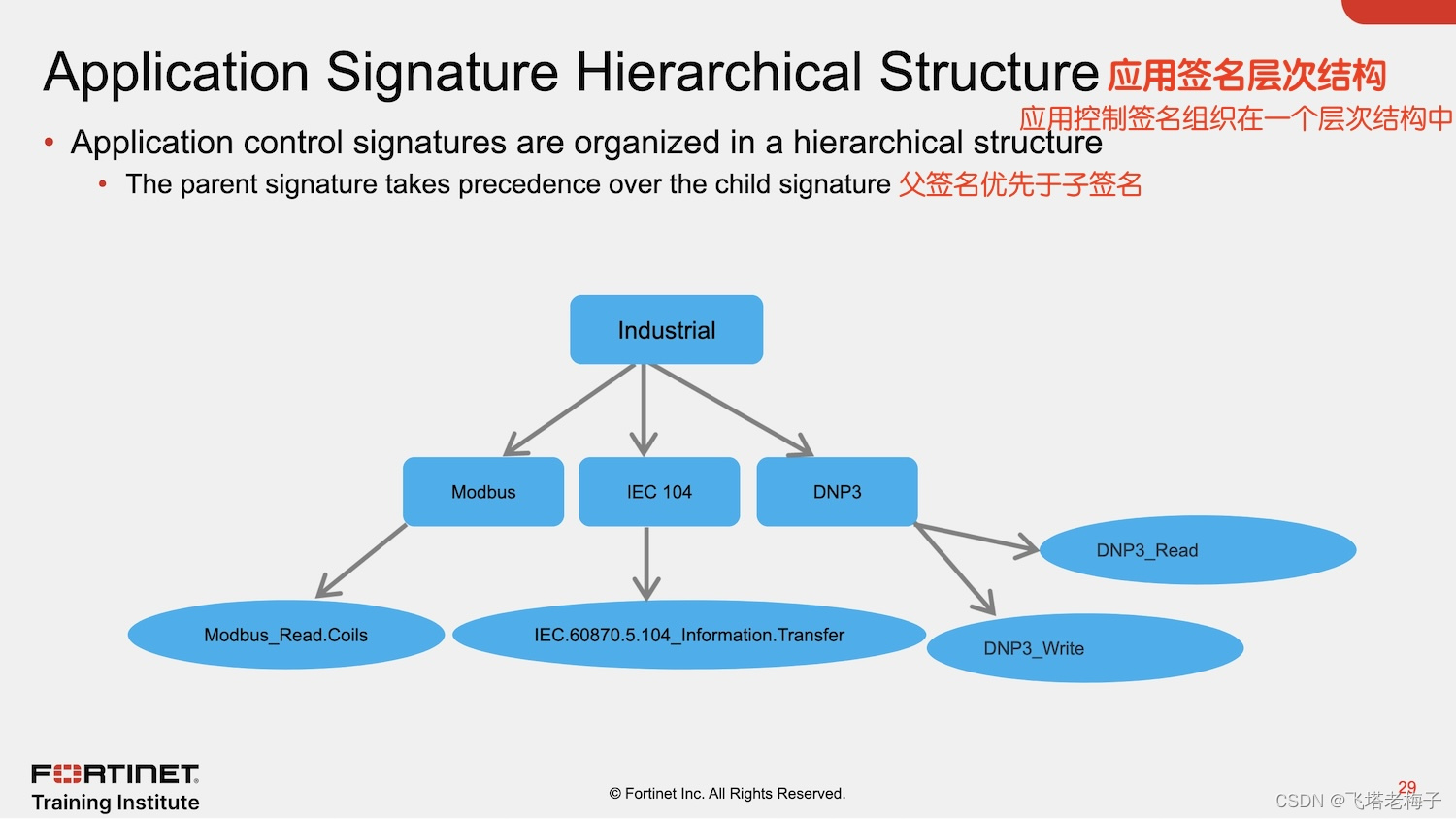

应用控制检测Modbus IEC 104等应用程序中使用的协议,以及远程控制消息的内容,如功能代码、对象类型等。

流引擎具有协议解析器,可以理解和公开工业协议的结构,例如Modbus、IEC 104、DNP3、OPC、西门子S7等。

IPS和应用控制都将日志和应用程序上下文发送到系统日志服务器FortiAnalyzer、FortiSIEM等。

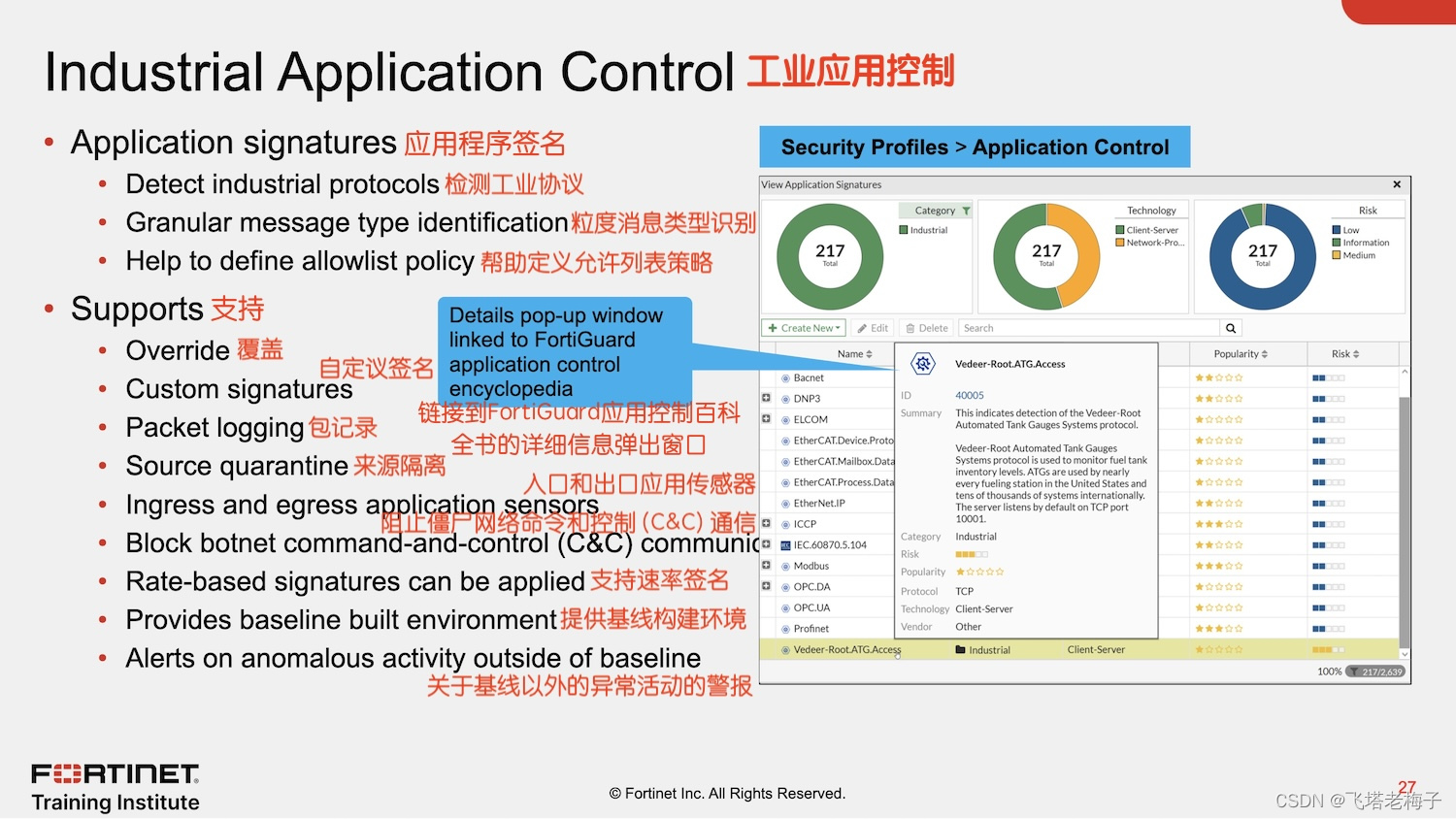

应用控制功能支持:

● 应用程序和过滤器覆盖:如果你配置了任何应用程序覆盖或过滤器覆盖,应用控制配置文件会首先考虑这些。它从列表顶部开始寻找匹配的覆盖,如防火墙策略,然后应用控制配置文件应用你为所选类别中的应用程序配置的操作。

● 自定义签名:如果你找不到匹配的签名,你可以创建自定义签名并将其添加到应用控制传感器中。

● 数据包日志记录:当你在过滤器上启用数据包日志记录时,FortiGate会保存与过滤器中包含的任何签名匹配的数据包副本。这些数据包可以稍后进行分析。

● 来源隔离:隔离基于攻击者的IP地址,来自攻击者IP地址的流量将被拒绝,直到触发器的到期时间。

● 入口和出口应用传感器,用于更精细的应用控制。

● 阻止僵尸网络C&C通信:你可以设置僵尸网络C&C保护,以阻止与僵尸网络站点的传出连接,或者在检测到传出僵尸网络连接尝试时仅记录日志消息(监视器)。最新的僵尸网络数据库可从FortiGuard获得。

● 可以应用基于速率的签名:这些是数据库中通常设置为监控的签名的子集。这组签名适用于通常只有在目标连接出现多个时才被视为严重威胁的漏洞,有点像DoS攻击。

● 应用程序控制还提供了基线构建的环境,并提醒基线以外的异常活动。

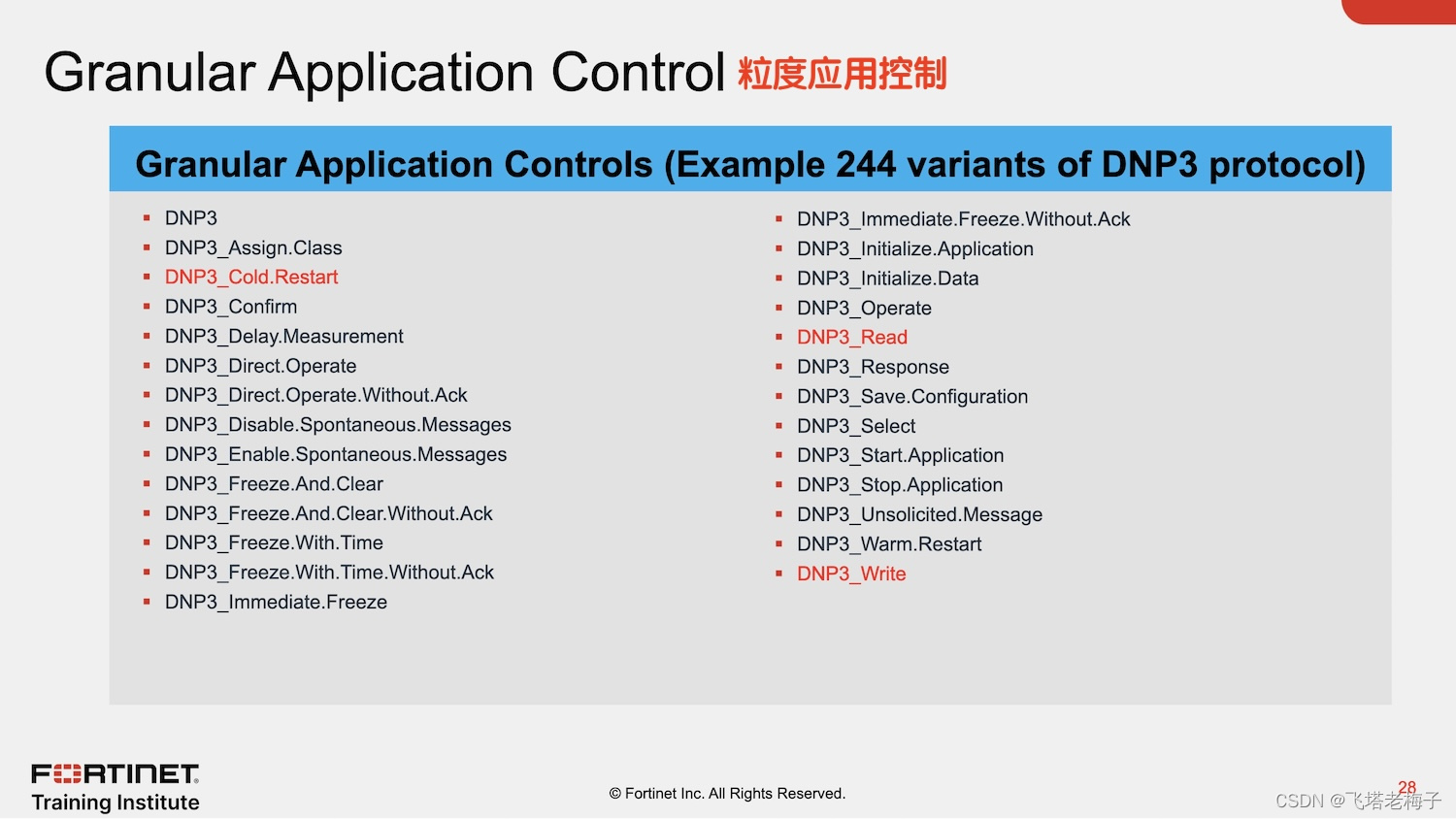

考虑应用程序DNP3_Cold.Restart的例子。这表明授权的DNP3客户端向DNP3设备发送了冷重启命令。这将导致设备重新启动并执行开机自我测试。该设备将在一段时间内不可用,恶意攻击者可以持续发送此命令并导致拒绝服务(DoS)条件。

同样,应用程序DNP3_Read表示检测到DNP3 read命令,DNP3_Write表示检测到DNP3写入命令。

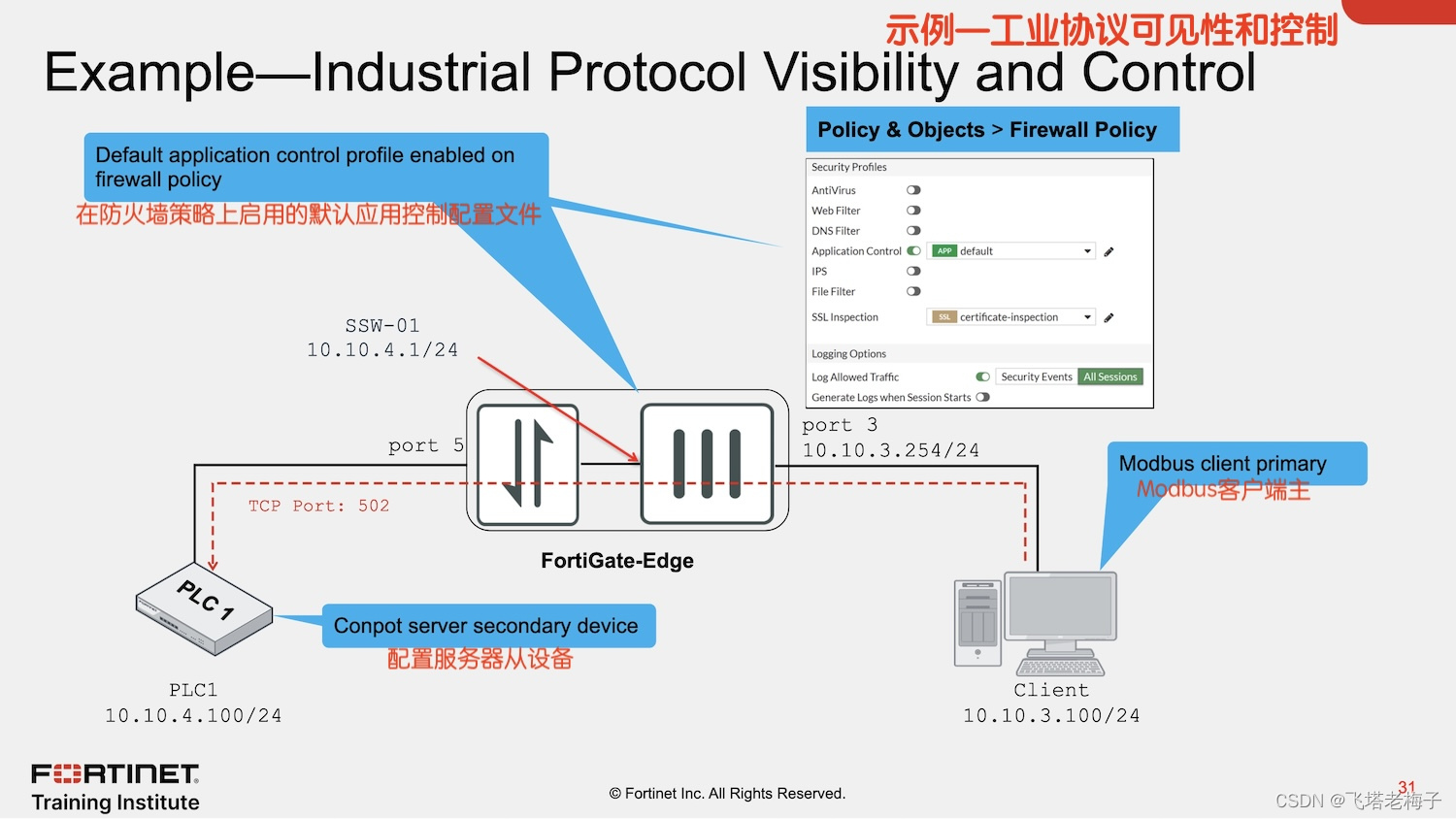

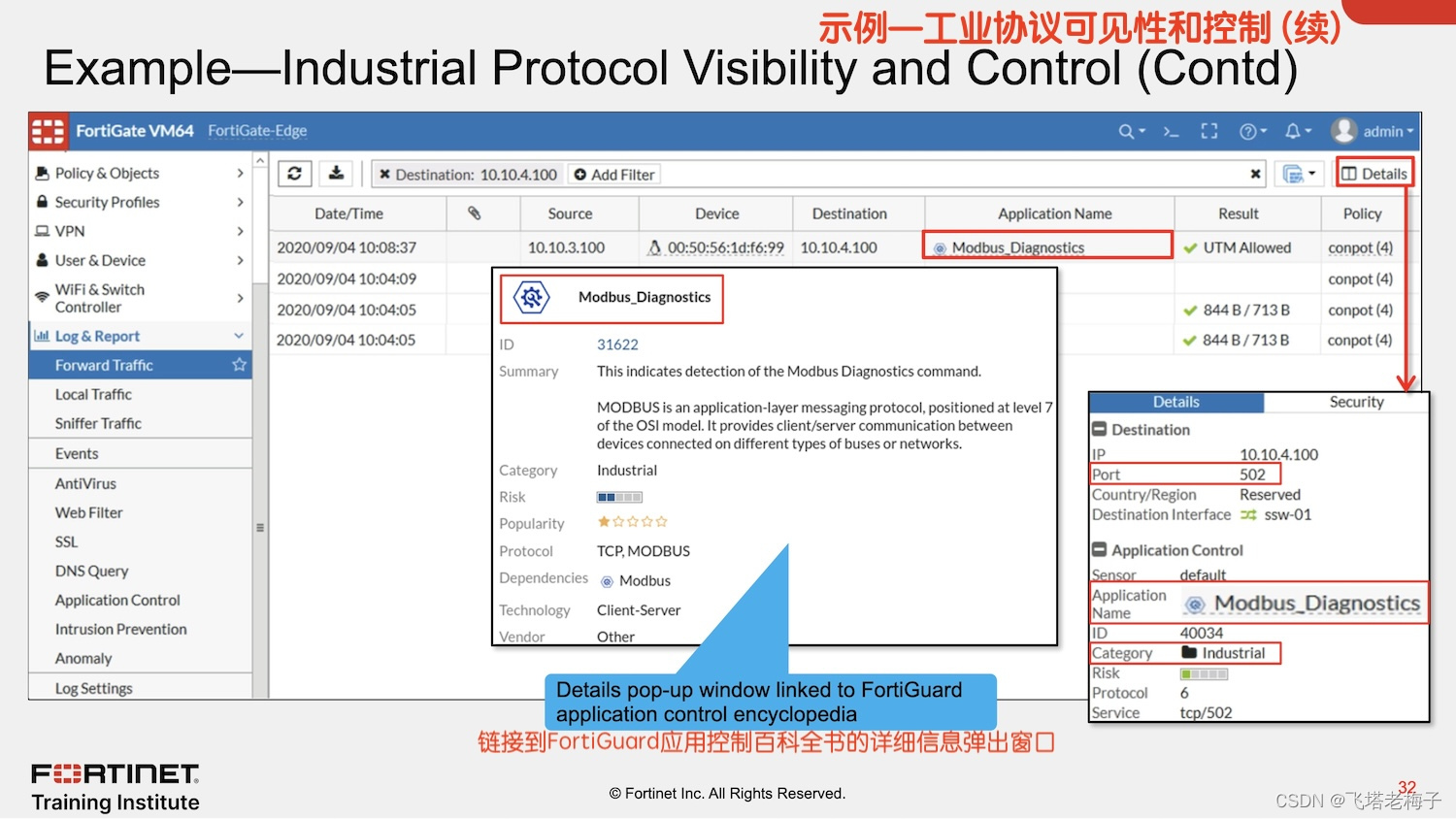

Modbus客户端是连接到FortiGate端口3的IP地址为10.10.3.100的主设备。你已将PLC1上的Conpot服务器配置为辅助设备,IP地址为10.10.4.100,连接到FortiGate的端口5。

你已通过在FortiGate上启用软交换配置内部分割,FortiGate的端口5是软件交换机的成员。交换机接口的IP地址名为ssw-01是10.10.4.1。在FortiGate上启用工业签名。

你已配置防火墙策略,允许并记录所有服务从端口3到FortiGate的ssw-01接口的所有流量。防火墙上还启用了默认的应用控制配置文件,以实现工业协议可见性。

Conpot服务器正在PLC1上运行,以模拟在TCP端口502上监听的辅助设备。从Modbus客户端主服务器执行脚本将流量发送到TCP端口502上的PLC1后,流量将被允许,并通过防火墙策略上启用的默认应用程序控制配置文件识别为Modbus流量。

在确定应用程序对FortiGate可见后,你可以配置对应用程序状态的控制以监控、阻止、隔离或允许。

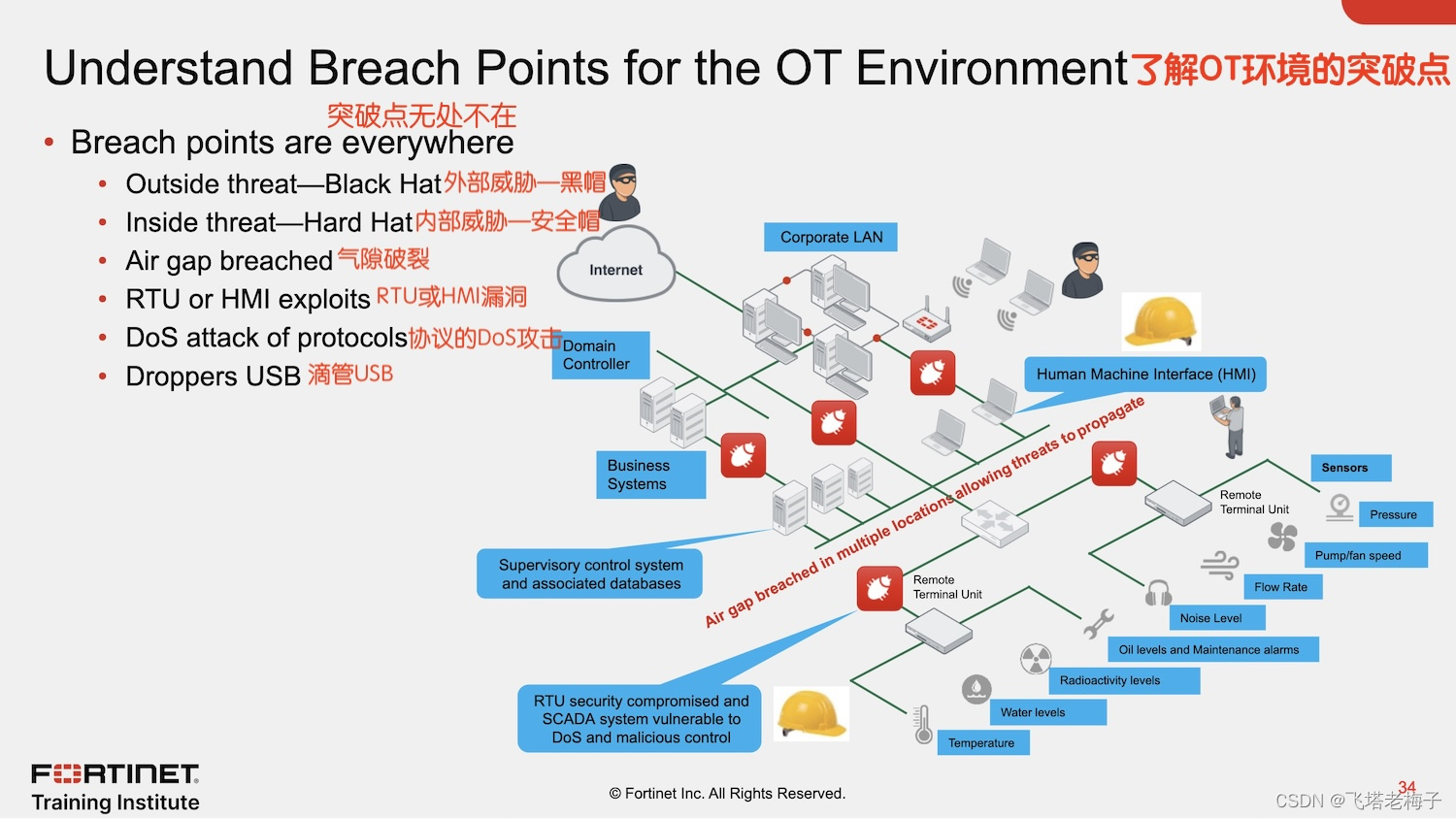

● 来自外部黑客的外部威胁

● 内部威胁可能来自工业系统运营商

● RTU安全可能会受到损害,SCADA系统容易受到DoS和恶意控制

● 可以在多个位置突破气隙,允许威胁传播

● 工业协议的DoS攻击

● RTU或HMI可以通过已知的漏洞受到损害

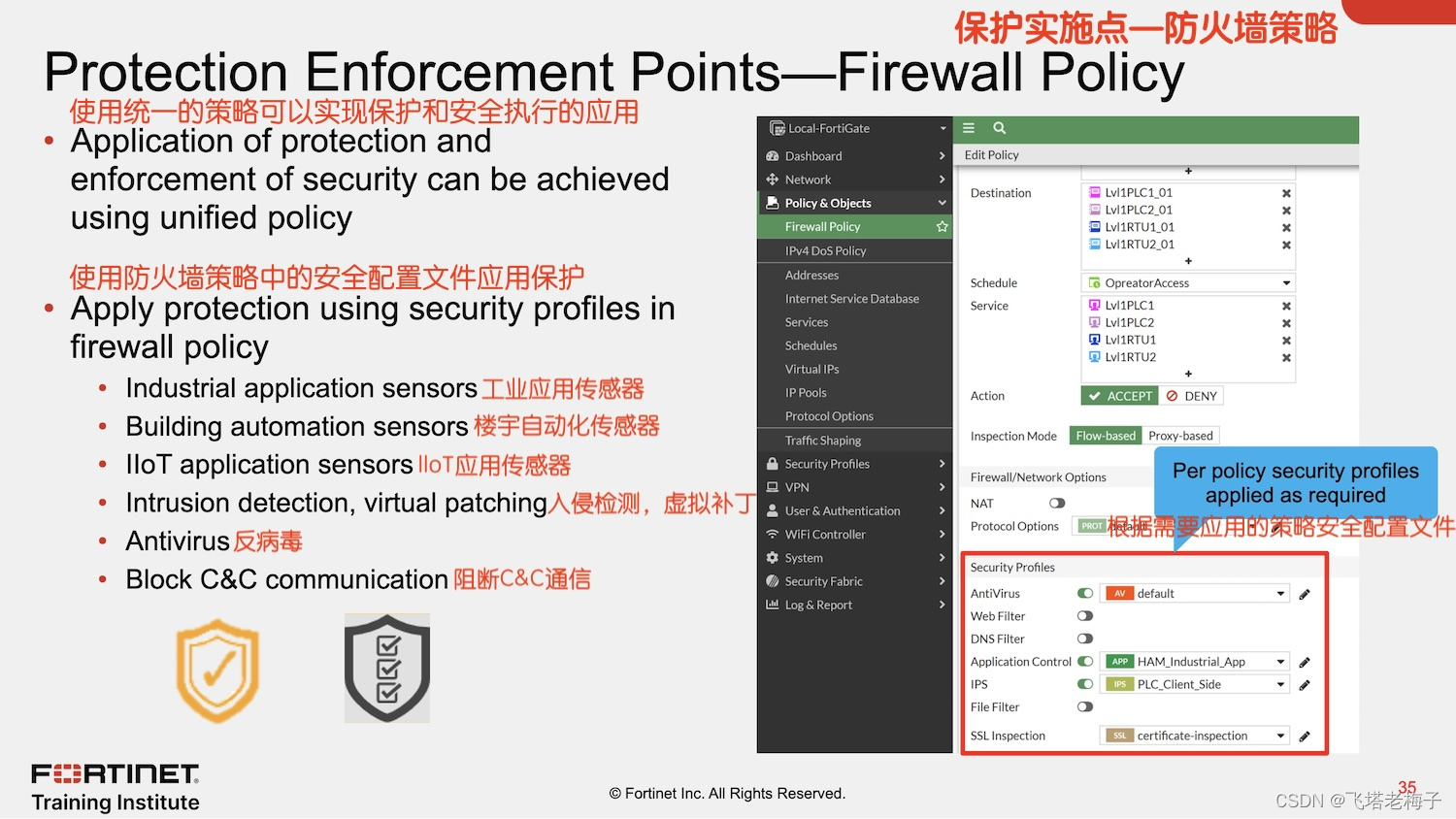

你可以使用以下统一策略应用保护和安全性:

● 工业应用传感器

● 楼宇自动化传感器

● IloT应用传感器

● 入侵检测,虚拟修丁

● 反病毒

● 阻断C&C通信

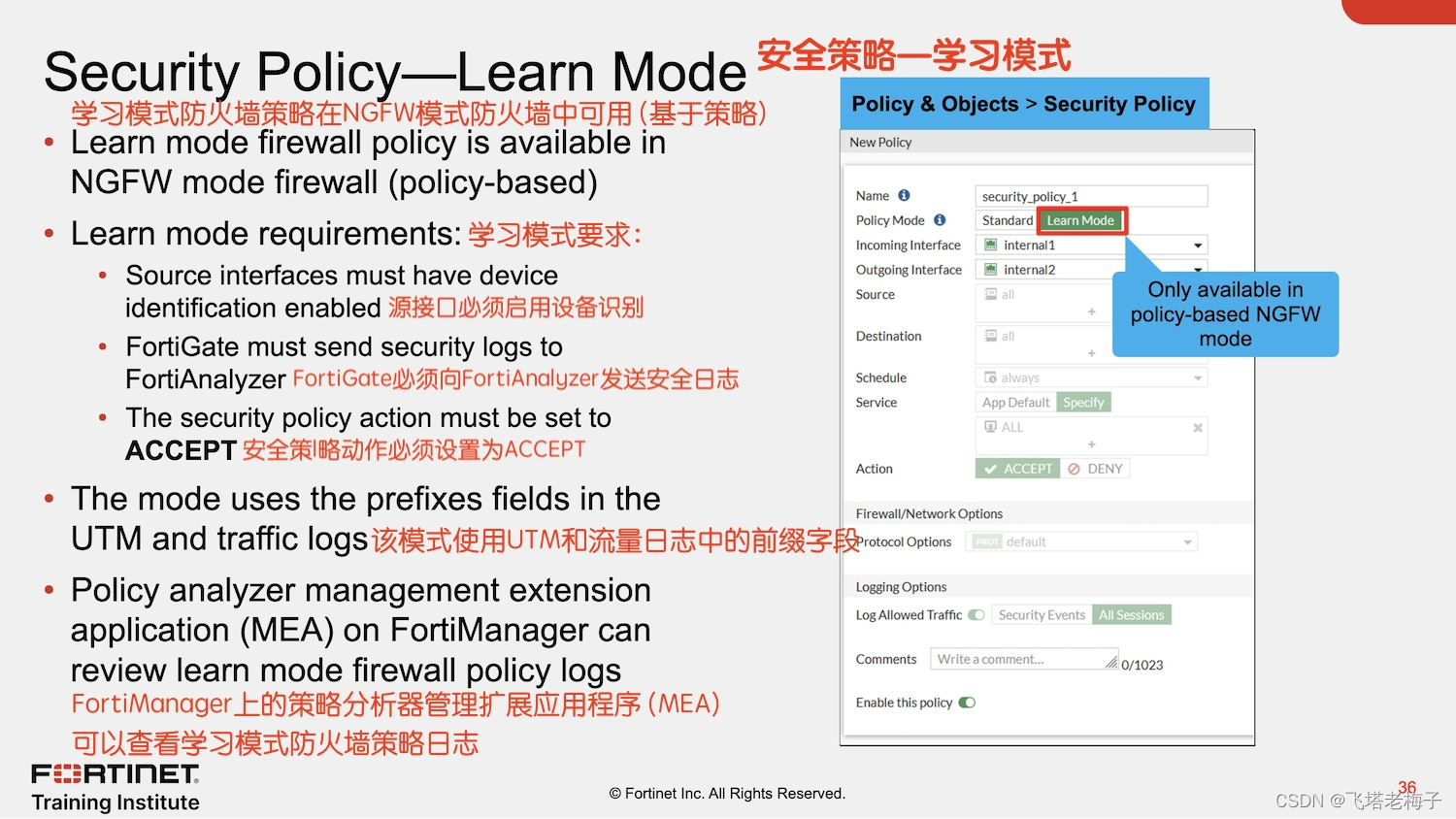

要创建新的学习模式安全策略,还有其他一些必须满足的要求:

● 传入接口必须启用设备检测。

● 安全策略行动必须接受流量。如果操作设置为拒绝流量,则学习模式不可用。

● FortiGate必须向FortiAnalyzer发送安全日志。

如果FortiManager正在管理FortiGate,FortiManager上的策略分析器MEA可以查看托管的FortiGate发送给FortiAnalyzer的日志。根据分析的流量,如果检测到,FortiManager管理员可以选择自动创建安全策略来阻止恶意流量。

为了保护不同的ICS环境,并限制来自IT的攻击传播到不同的ICS网络或元素,建议进行分割。在这个例子中,FortiGate创建了阻止威胁在ICS网络1和ICS网络2之间传播的管道。

通过扩展这一概念,通过将FortiGate设备放置在ICS网络本身的战略点,你可以粒度地分割不同的区域,为端点和控制器创造额外的保护层,并保护它们之间的数据流和通信。FortiGate具有特定的ICS和SCADA感知功能,可以识别和监管大多数常见的ICS和SCADA协议。在这种特定协议支持的同时,通过一组签名为主要ICS制造商的应用程序和设备提供额外的漏洞保护。

这为区域之间的流量提供了更精细的应用级控制,并使FortiGate能够检测与任何受支持的供应商解决方案相关的已知漏洞的尝试漏洞。

为了更彻底地分析ICS网络及其流程和协议,你必须采取更主动的方法。