部署VLAN和ACL

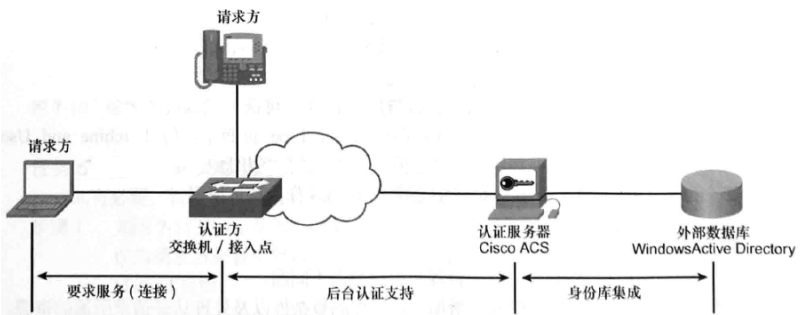

Cisco Catalyst交换机(认证方)和Cisco ACS(认证服务器)具备动态分配VLAN或者ACL的能力。

Cisco ACS可以将某个用户分配给指定的VLAN,或应用ACL过滤该用户的流量。用户成功通过802.1X认证后,Cisco ACS向交换机发送Radius属性信息,有交换机负责VLAN的动态分配。

配置动态VLAN和ACL时,需要完成以下工作:

1. 为交换机配置授权

2. 为Cisco ACS配置VLAN(可选)

3. 为交换机配置ACL(可选)

4. 为Cisco ACS配置ACL(可选)

注意:

• 在配置VLAN和ACL之前,需要确保当前环境还部署了其他访问控制手段,即动态VLAN和其他安全措施配合使用。

• 如果当前环境没有配置其他的安全措施,应该考虑采用动态ACL,或者将动态VLAN和动态ACL配合使用。

参与EAP-TLS认证的设备及角色:

根据上图中所示,Cisco ACS将SW(认证方)连接请求方的接口分配给VLAN10,并为数据库中位于Group1中的用户动态指定ACL,ACL的设置为放行HTTP、DNS、PING流量。另外,假设已经为SW和ACS配置好的相关Radius参数,SW已经配置了基本的端口认证。

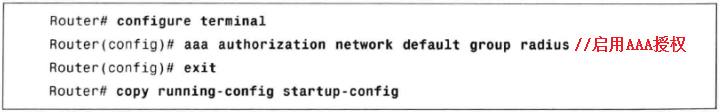

配置:

1、为交换机配置授权

另外,若SW没有配置802.1X或者ACS没有配置自动VLAN,可以将端口分配给默认VLAN,如下配置:

Cisco交换机的MAC身份验证旁路(MAB)技术介绍:

SW可以根据用户的MAC地址进行身份的验证,这种技术叫做MAC身份验证旁路。但802.1X验证失败时,SW可以尝试采用MAB对客户进行认证,在ACS数据库中存在MAC列表,启用MAB的SW使用客户设备的MAC地址作为身份凭证和该列表比较,如果列表中存在该MAC地址,则对该用户授权,当客户设备连接到SW的802.1X端口时,它将向SW发送以太网帧,其中包含MAC地址,SW转发给ACS后,ACS验证其身份,从而授予一定的权限。

MAB也可进行重认证,其过程与802.1X客户的重认证过程相同,重认证基于一种称为会话超时的Radius属性,当授权期结束后,客户连接将中断。

如果启用MAB的SW端口收到了EAPOL包,说明该端口连接客户支持802.1X,SW将改用802.1X进行认证,如果802.1X端口连接到采用MAB的认证端口,客户将不被取消授权而端口连接,但是在重认证阶段,就会使用802.1X而不是使用MAB了。

MAB的特点:

802.1X认证:仅当端口启用802.1X认证时,才能启用MAB

访客VLAN:若客户设备不能提供合法额MAC地址,SW将把它分配到预先配置的访客VLAN

受限VLAN:对SW的802.1X端口而言,若采用MAB对客户身份进行验证,则无法将其分配到受限VLAN中

端口安全:MAB可以与端口安全配合使用

语音VLAN:MAB也可以和语音VLAN配合使用

VLAN成员策略服务器(VMPS):802.1X与VMPS互斥,二者不能同时使用

私有VLAN:可以将某个端口划分到私有VLAN中,并为其配置MAB

配置WEB认证:

配置多主机模式(单主机模式为默认模式,不需要配置):

由于一台设备通过认证后,该端口就授权了,所以最好和端口安全配合使用。

配置多认证模式(由于每个主机都需要认证,所以不需要使用端口安全)

在使用dot1x host-mode 之前,必须开启在端口开启802.1X认证。

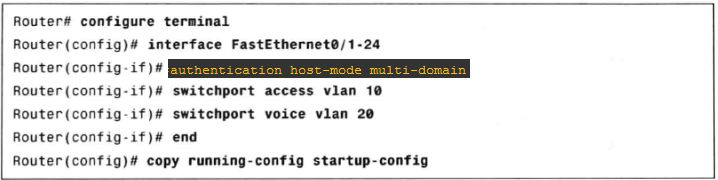

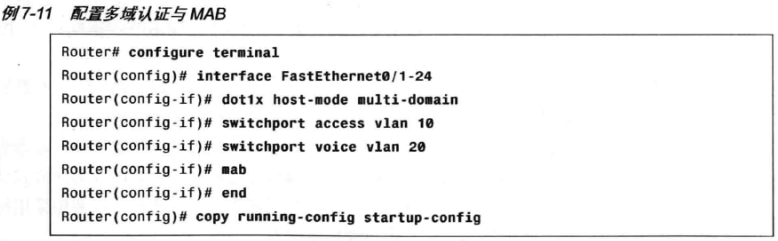

配置多域认证(VLAN10用户数据VLAN供PC使用,VLAN20用于语音VLAN,供IP电话使用)

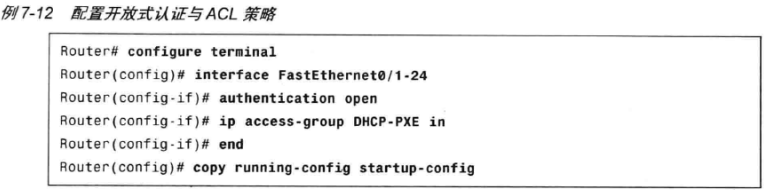

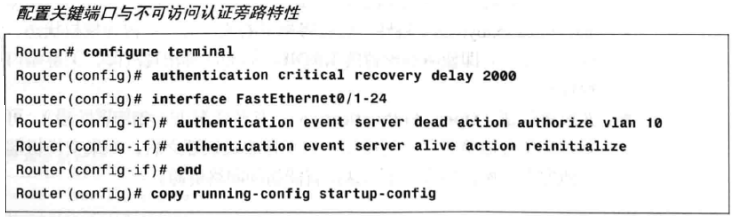

配置应急开发策略:关键端口、开放式认证

管理员可以通过接口配置命令authentication open启用开放式认证。

解决802.1X兼容性问题:局域网唤醒技术(WoL,Wake on LAN)

不支持802.1X的IP电话

远程引导技术